제로트러스트 적용하기 (우리는 이미 제로트러스트 여정을 진행 중 입니다.)

이제 전편에서 설명한 성숙도 모델을 기반으로 제로트러스트를 구현하기 위한 실제적인 방법에 대해서 알아 보겠습니다. 가장 중요한 점은 ‘우리는 이미 제로트러스트를 위한 요소를 보유하고 있으며 현재도 진행 중이다’ 라는 점을 이해하는 것 입니다. 이 점을 이해한다면 이제 아래 세가지 방법을 반복(반복 입니다.) 하는 것으로 제로트러스트 완성에 다가갈 수 있다고 생각합니다.

- 첫째, 왼쪽 위에서부터 시작하자

- 둘째, 어디까지 되어 있는지 파악하자

- 셋째, 부족한 부분을 채우자

이제 각 단계별로 설명해 보겠습니다.

첫째, 왼쪽 위에서부터 시작하자

성숙도 모델의 가장 왼쪽 위에 Identity가 있습니다. 제로트러스트의 출발은 계정관리 입니다. 아이디와 패스워드도 사용하지 않는 상황이라면(이런 기관(업)이 제로트러스트를 고민할 가능성은 거의 없다고 생각합니다만) 제로트러스트의 구현은 거의 불가능하다고 생각합니다.

우선 계정관리 체계를 갖추는 것이 시작 입니다. 체계에는 많은 것이 포함될 수 있습니다. 여기에는 계정에 대한 사용정책(Policy)과 계정 자체에 대한 인증(맞다 틀리다)관리, 권한(할 수 있다/할 수 없다)관리 등이 포함됩니다. 관련 솔루션도 다양합니다. AD(Active Directory), IAM(Identity Access Management), ICAM(Identity Credential and Access Management), IDP(Identity Provider), IDaaS(ID as a Service)등 이 모두 포함될 수 있습니다.

계정관리에 대한 성숙도의 차이(Traditional, Advanced, Optimal)는 기관(업)의 상황과 요구(필요)수준에 의해 결정될 수 있습니다. 만약 온프레미스와 클라우드 업무 환경을 모두 보유하고 있으며 통합 계정관리 및 MFA(다중인증)가 필요하다면 Identity 영역의 Advanced 수준이 필요하다고 할 수 있습니다. 이러한 환경에서 정책을 구현할 수 있고 식별과 인증, 권한관리 기능이 제공되는 솔루션을 사용하거나 서비스에 가입하시면 됩니다.

둘째, 어디까지 되어 있는지 파악하자

우리는 이미 다양한 보안 솔루션을 사용하고 있습니다. 모든 사용자가 아이디와 패스워드를 사용하고 있다면 Identity 분야 Traditional 수준을, 방화벽(Firewall), 가상사설망(VPN) 또는 통합위협관리(UTM) 등을 사용하고 계신다면 Network 요소에 Traditional 수준은 확보했다고 할 수 있습니다. 따라서 ‘우리는 이미 제로트러스트를 위한 요소를 가지고 있다’ 고 인식(정)하고 이후 원하는 수준까지 확대하는 계획을 수립하여 시행하는 것이 제로트러스트를 위한 현실적인 방법임을 이해하는 것이 중요 합니다. (원하는 수준까지의 확대는 문제해결과 개선희망 사항에 따라서 달라집니다.)

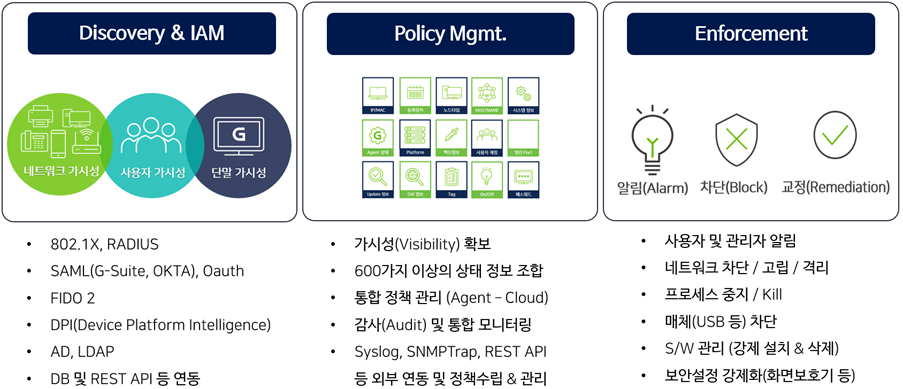

기관(업)에서 사용하는 대부분의 보안 솔루션은 성숙도 모델에서 특정 영역을 차지하게 될 것 입니다. Genian NAC를 기준으로 설명해 보겠습니다1. Genian NAC는 통합 계정관리 솔루션을 이미 제공합니다. 또한 단말과 네트워크의 다양한 정보를 수집하고 수집된 정보를 조합하여 수백 개의 보안정책(Policy)을 수립할 수 있습니다. 그리고 이러한 정책에 따라 단말(Agent), 서브네트워크(Sensor) 그리고 경계선(Gateway)에서 차단 기능을 수행합니다.

[Genian NAC의 구성 및 주요 기능, 지니언스]

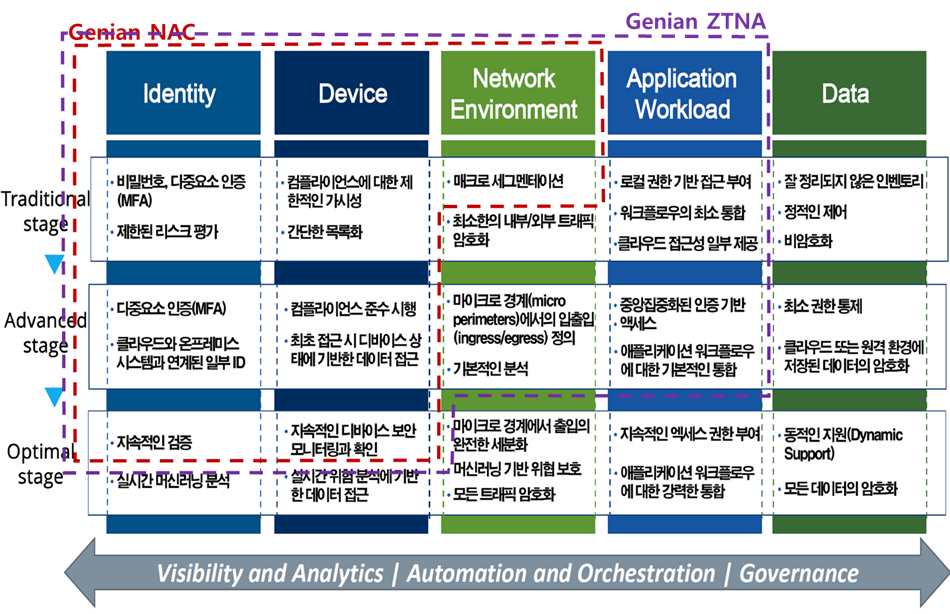

올해 출시된 Genian ZTNA는 Genian NAC의 기능에 더하여 보안 기능의 대상을 (1)원격사용자(Home & Remote Users)와 클라우드로 확대하였고 (2)접근통제의 수준을 네트워크 및 단말 에서 애플리케이션(Application)으로 까지 세분화였으며 (3)암호화 통신을 제공 합니다2.

이러한 기능을 바탕으로 Genian NAC 와 Genian ZTNA 제품을 성숙도 모델에 매핑(mapping) 해 보면 아래와 같은 결과를 얻을 수 있습니다.

[ Genian NAC / ZTNA 솔루션과 성숙도 모델과의 관계, 지니언스]

다수의 보안 솔루션이 이와 유사하게 성숙도 모델에서 대응 가능한 영역을 지정할 수 있을 것이라 생각합니다. 물론 성숙도 모델에서 기술하고 있는 모든 기능을 지원하지 않을 수 있습니다. 예를 들어 Identity 분야 Traditional 에는 식별자 관리를 포함하여 인증, 위험도 평가, 가시성분석 등 많은 부분이 포함되어 있습니다. 현재는 이 기능을 모두 다 만족하지 못할 수 있습니다. 필요한 시점에 업그레이드 또는 교체 등 다양한 방법으로 충당이 가능합니다.

셋째, 부족한 부분을 채우자

제로트러스트 주요요소(Identity, Network 등)의 성숙도 수준(단계)을 향상시키는 것 만으로 제로트러스트 환경을 구축했다고 보기는 어렵습니다. 예를 들어 Identity의 Advanced 수준에서 요구되는 MFA(다중인증)를 모든 계정/단계에 적용했다고 가정해 보겠습니다. 왜 이것을 적용했는지가 명확하지 않으면 사용자 불만과 사용상의 불편함만 가중될 수 있습니다. 결국 성숙도의 단계별(Traditional → Optimal) 이행은 보다 정교한 문제 해결 또는 높은 요구수준과 연관되어 있다고 볼 수 있습니다.

기관(업)이 해결하고자 하는 문제가 정의되어 있고 현재의 상황을 파악하고 있다면 둘 간의 관계를 연관 지어 부족한 부분을 채울 수 있습니다. 앞의 예를 통해서 설명해 보겠습니다.

| 해결과제: ‘재택/원격 사용자로부터 악성코드에 의한 피해를 방지하고 싶다.’ | |||

| 예상 대응방법 | 해당 요소(Pillars) | 요소 별 요구 단계* | 연동 예제** |

| 재택근무 시 웹서핑, USB 사용 금지 | Device | Device(향상) | UEM 위치(내부/외부) 기반 보안 정책 적용 |

| 악성코드 탐지 시 인증해제 | ID + Device | ID(최적화) 또는 ID(기존) + Device(향상) |

AV 또는 EDR 과 IAM 연동 |

| 인증 해제 시, 모든 연결 차단 | ID + Network | ID(향상) + Network(기존) | IAM 과 방화벽, VPN 연동 |

| 재택 근무자 파일 전송 시 전수 검사 | Network + Application | Device(향상) / Network(향상) | UEBA와 AV 연동 |

| 이상 파일 탐지 시, 전송자 통신 차단 | Application + Network | Application(향상) + Network(기존) | EDR과 방화벽, VPN, IPS 연동 |

| 이상 파일 탐지 시, 전체 사용자 공지 | Application + ID 또는 Device |

Application(향상) + ID(기존) / Device(기존) |

Sandbox와 IAM 또는UEM 연동 |

| 서버 악성코드 탐지 시 네트워크 고립 | Application + Network | Application(향상) + Network(기존) | EDR과 NAC 연동 |

| 악성코드 삭제 조치 시 이전 상태 복귀 | Device + ID + Network | Device(향상) + ID(향상) + Network(향상) | EDR, IAM, DMS 연동 |

* 표기: Traditional(기존), Advanced(향상), Optimal(최적화)

** UEM: Unified Endpoint Management, UEBA: User and Entity Behavior Analytics, EDR: Endpoint Detection & Response,

대응을 위한 대표요소와 요구 단계의 정의(define)가 완료되었습니다. 이제 기관(업)에서 해당 솔루션을 사용 중인지 확인 합니다. 만약 없다면 그 단계를 지원하는 솔루션을 도입/운영하시면 됩니다. 솔루션이 있는데 요구단계를 지원하지 않는다면 지원하는 것으로 교체 또는 추가 하시면 됩니다. 경험적으로 현재 상용화된 거의 모든 보안 솔루션이 Traditional 과 Advanced 영역에 걸쳐 있다고 생각됩니다. (물론 Optimal 단계의 솔루션도 존재 합니다만 경험상 아직은 많지 않은 것 같습니다. )

이제 마지막 핵심은 효과적인 대응(Automation & Orchestration)을 위하여 운영중인 솔루션간에 연동을 수행하는 일 입니다. 연동의 핵심은 ‘어떠한 조건에서 어떠한 결과가 도출되기를 기대하는가?’ 를 결정하는 것 입니다. 예를 들어 단말에서 악성코드가 탐지되면 인증솔루션과 네트워크 솔루션에 이 사실을 알려서 인증이 해제되고 네트워크 연결이 종료되면 좋겠다 와 같은 구체적인 것 이어야 합니다. 솔루션 간에 이러한 연동을 위한 기술적 방법은 매우 다양 합니다. 솔루션 개발사에 이러한 연동을 적극적으로 요청하십시오. 상용 제품 개발사는 이러한 연동을 기술적으로 지원하기 위한 역량을 충분히 보유하고 있습니다.

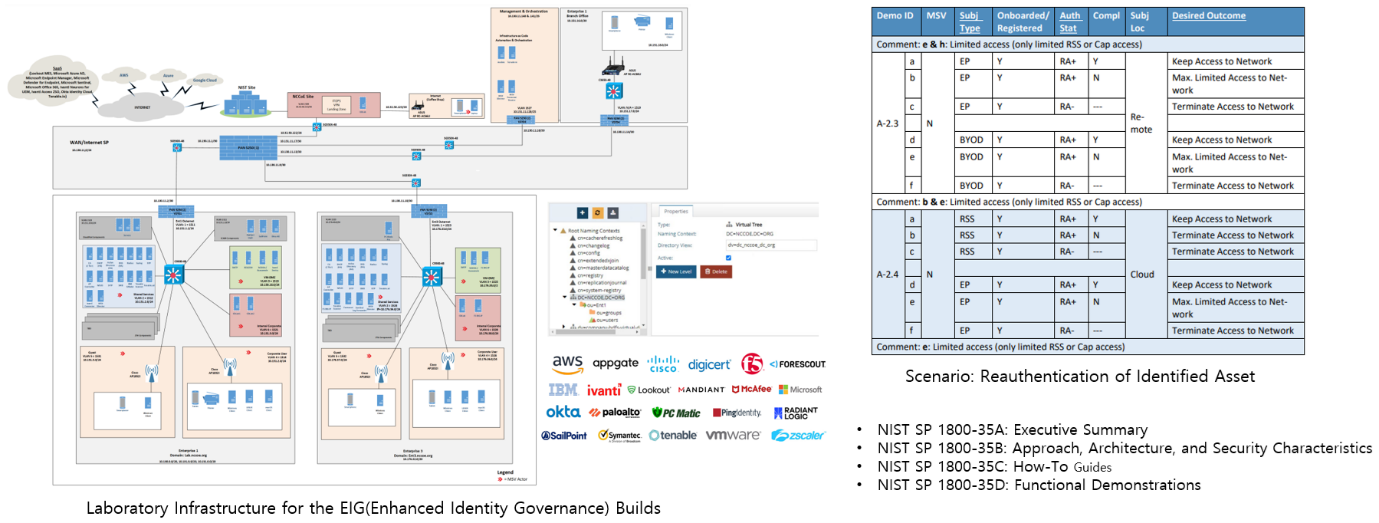

단일한 솔루션 또는 서비스로 제로트러스트를 완성하는 것은 불가능에 가깝습니다. 따라서 연동을 통한 제로트러스트의 완성은 매우 자연스러운 접근 방법 입니다. NIST 산하 NCCoE(우수국가사이버보안센터) 역시 제로트러스트 구현의 어려움을 해소하기 위한 실질적인 방안을 연구하고 있습니다3. NIST SP 1800-35 시리즈는 이러한 연구의 결과를 잘 보여줍니다. 이 연구에는 약 30여 보안솔루션 업체들이 참여 하였으며 솔루션 간의 연동을 통해 제로트러스트 원칙 준수의 사례를 보여주기 위해 노력하고 있습니다.

이러한 노력에도 불구하고 해외와 국내의 상황은 다릅니다. 사용 가능한 솔루션의 차이가 있을 수 있고 솔루션 벤더간의 자발적인 참여를 통해 연동을 기대하기 어려운 문화적 차이도 존재 합니다. 이러한 현실을 고려할 때, 고객의 요청에 의한 솔루션 간의 연동이 어쩌면 현실적인 해결 방법이 될 수 있다고 생각 합니다.

[EIG(Enhanced Identity Governance) 구현을 위한 시나리오, NCCoE]

결론: 제로트러스트 할 수 있다.

제로트러스트의 대표적인 성공사례를 언급할 때 구글(Google)의 비욘드코프(Beyond Corp.)가 빠지지 않고 언급됩니다. 사내 프로젝트로 시작된 비욘드코프는 성공적으로 수행되었으며 2021년 상용제품(BeyondCorp Enterprise)으로 출시됩니다.

구글의 성공 비결에 다양한 의견이 제시됩니다. 그러나 저는 개인적으로 구글의 문제정의와 단계별 접근이 해당 프로젝트의 가장 중요한 성공의 열쇠였다고 생각합니다. 구글은 ‘VPN을 없애고 싶다’ 라는 단순하고(?) 명확한 목표를 설정하고 프로젝트를 시작했습니다. 그리고 아래와 같은 단계(Migration Process)를 수행하면서 결국 성공에 이르게 되었다고 발표하였습니다4.

|

Google BeyondCorp. Migration Process

|

[BeyondCorp. A New Approach to Enterprise Security. www.usenix.org]

혹자는 ‘구글’이어서 성공했다고 합니다. 이는 달을 보지 않고 손가락만 보는 것과 같다고 생각합니다. 모두가 구글일 수 는 없습니다. 구글 이어서가 아니라 구글이 시행한 과정을 반면교사로 삼을 필요가 있다고 생각합니다.

우리는 이미 제로트러스트를 위한 여정을 시작했습니다. 우리는 모두 같은 지도를 들고 있고 같은 곳을 바라보고 있습니다. 다만 가는 방법은 저마다의 상황에 따라 다를 수 밖에 없습니다. 우리가 남과 다르다고 걱정하거나 조급할 필요가 없습니다. 각자의 상황에 맞게 한걸음씩 내 딛는다면 언젠가 우리는 목표한 곳에 이르게 될 것입니다. 지금 한 걸음을 떼는 것이 중요합니다.

참조

(1) https://www.genians.co.kr/products/genian-nac/

(2) https://www.genians.co.kr/products/genian-ztna/

(3) https://www.nccoe.nist.gov/projects/implementing-zero-trust-architecture

(4) http://static.googleusercontent.com/media/research.google.com/en/us/pubs/archive/43231.pdf

wpa2 enterprise

.png)