지니언스 시큐리티 센터에서 위협분석 보고서를 발간했습니다. 이 보고서는 최신 사이버 위협과 취약점을 조사하고, 신속한 대응과 예방을 위한 정보를 제공합니다. (전문보기 아래 링크)

1.개요 (Overview)

1.1. 위협 식별 (Threat Hunting)

○ 지니언스 시큐리티 센터(이하 GSC)는 작년부터 현재까지 피싱 메일(Phishing Mail)을 통해 악성 CHM(컴파일된 HTML 도움말 파일) 파일을 유포하는 공격을 다수 포착했습니다. 최근에는 금융 업체와 보험사를 사칭해 유포되고 있으며, 지금까지 유사한 공격이 지속되고 있습니다.

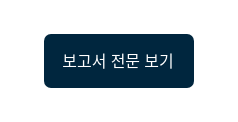

○ 이에 따라 GSC에서는 “DarkHorse”라는 Operation Name을 부여해 공격을 추적하고 있습니다. 일부 분석가들은 해당 CHM 공격의 배후로 APT37을 의심하고 있지만, Kimsuky의 유사성이 발견되면서 APT37이 아닌 Kimsuky그룹이 공격의 배후로 추정되고 있습니다.

[그림 1-1] CHM 공격 관련 게시물

○ 해당 공격은 2022년 초 가상 자산 및 게임 서버 개발 가이드 관련 내용으로 시작해 2023년 하반기부터는 주로 금융 계약서와 카드 이용한도 조정 및 보험료 출금결과 안내 등과 같은 금융 관련 테마의 공격이 수행되고 있습니다.

1.2. 공격 전술 및 전략 유형 (TTPs)

○ 공격자는 먼저 명령제어(C2) 서버를 구축해 공격을 준비합니다. 이후, 공격 대상자를 선정한 다음 타겟과 관련된 내용의 악성 파일을 제작해 이메일 기반 스피어 피싱(Spear Phishing) 공격을 수행했습니다.

○ 공격에는 피해자가 현혹될 만한 주제를 선정 후 관련된 내용이 포함된 피싱 메일과 악성 CHM 파일을 제작해 공격에 사용했습니다.

○ 해당 CHM 공격은 내부에 존재하는 HTML 파일의 악성 스크립트를 통해 실행됩니다. 초기에는 해당 스크립트를 VBS 파일로 저장해 실행하는 과정을 가지고 있었지만, 이후에는 악성 JSE1 파일을 CHM 파일에 컴파일해 악용하는 정황을 보이고 있습니다.

1 JSE 파일