지니언스 시큐리티 센터에서 위협분석 보고서를 발간했습니다. 이 보고서는 최신 사이버 위협과 취약점을 조사하고, 신속한 대응과 예방을 위한 정보를 제공합니다. (전문보기 아래 링크)

리포트 주요 요약 (Executive Summary)

- 통일부 및 북한인권단체 행사 등과 관련된 문서로 가장해 스피어 피싱 수행

- 기존 Konni APT 캠페인과 유사한 '바로가기(LNK)' 악성코드 그대로 활용 중

- VBS, BAT 파일을 이용해 일부 난독화된 악성 스크립트 코드 호출

- 단말 이상행위 조기 탐지를 위해 설계된 EDR 기반 효과적인 대응전략 필요

- 침해된 한국내 웹 사이트를 C2 거점으로 악용, 민·관 협력 통해 신속한 조치

1. 배경 (Background)

○ 지난 7월 31일, 지니언스 시큐리티 센터(이하 GSC)는 공식 블로그를 통해 '국세청 우편물 발송 알림 사칭 공격' 제목의 코니(Konni) APT 캠페인을 분석한 위협 인텔리전스 보고서를 발간한 바 있습니다.1

○ 본 보고서는 노골적인 코니 그룹의 신규 위협 행위 내용을 추가 기술하고, 국내서 발생 중인 사이버 안보 위협을 효과적으로 대응하기 위한 Genian EDR2 활용 방안과 인사이트 제공에 주목적이 있습니다. 코니 캠페인은 수시로 발생하는 글로벌 사이버 보안 위협 중 한국을 주요 공격 대상으로 삼고 있는 대표적 북한 연계 위협 배후 입니다.

2. 위협 식별 (Threat Hunting)

○ 앞서 국세청 사칭 등 금융분야 테마를 접목한 유형의 경우 실제 공격은 6월 27일 수행됐습니다. 이후 7~8월 사이에 통일 및 북한인권분야 주제로 변경된 것이 다수 포착됩니다. 그렇다고 금융 주제가 완전히 중단된 것은 아니며, 8월 중 국내 인터넷 전문은행의 보안 메일처럼 위장한 사례도 함께 발견됩니다.

○ 공격자는 마치 한국의 통일부 및 북한인권단체가 보낸 것처럼 위장하기 위해 이메일 발신자를 공식 주소처럼 교묘히 조작해 빌드업 후 스피어 피싱 공격을 수행합니다. 특히, ①정부부처 학술행사 지원사업 안내문이나 조직개편 설명문, ②민간단체 협의회 창립총회, ③북한분야 대학교 공지 문서, ④인터넷 전문은행 보안 메일 등을 위장했는데,

실제 존재하는 문서의 내용과 주요 일정을 가져다 치밀하게 도용했다는 점에 주목됩니다.

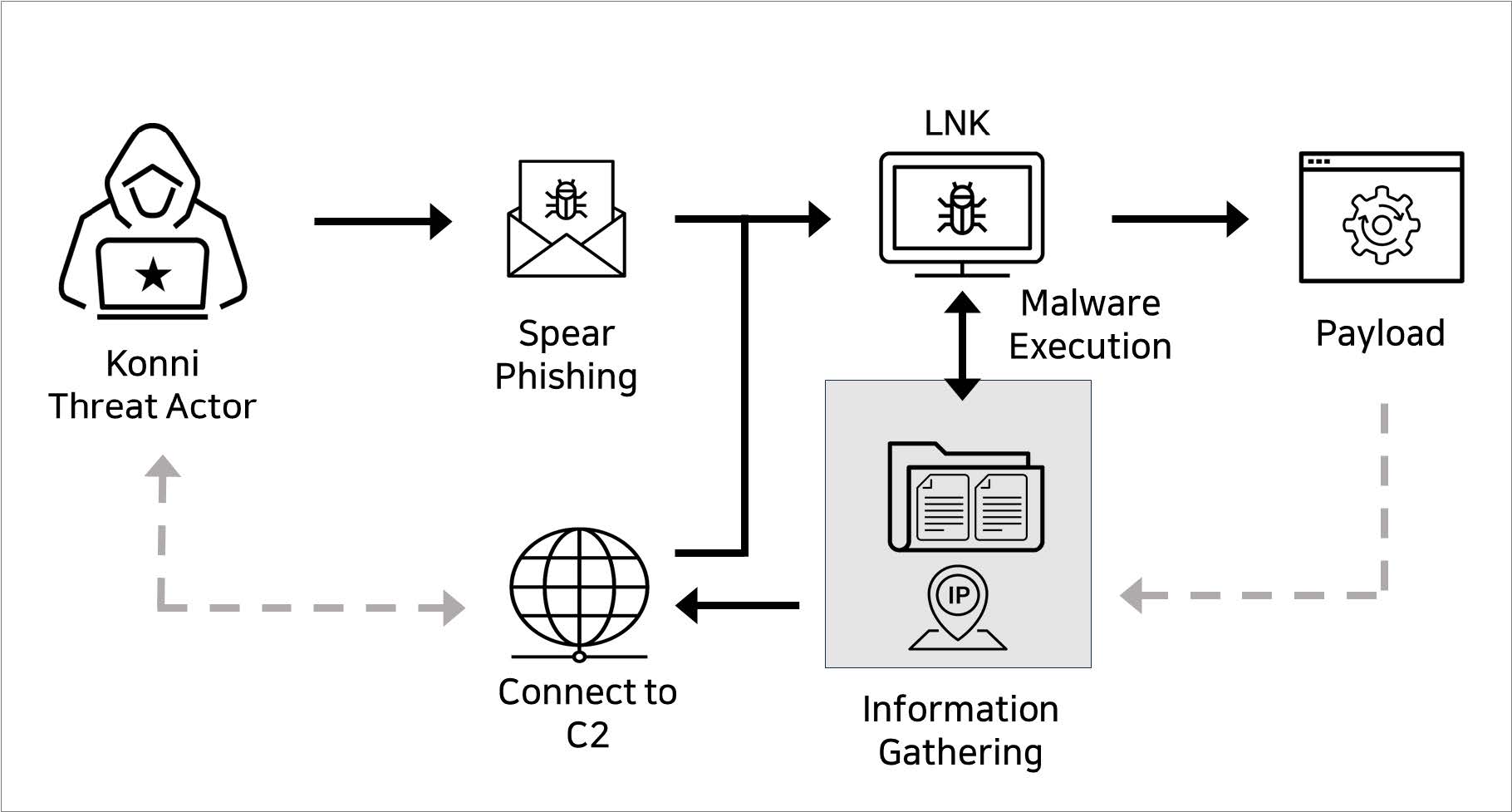

3. 공격 흐름도 (Attack Flow)

○ 공격자는 전형적인 스피어 피싱 공격 전략을 통해 피해 대상자들에게 악성 이메일을 전달하게 됩니다. 주로 북한인권단체 및 통일분야에서 활동하는 인물들을 겨냥해 공격이 수행됐습니다.

[그림 1-1] 간략한 공격 흐름도 화면

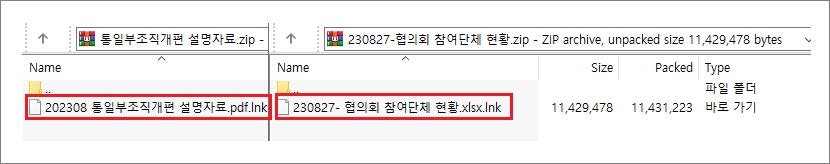

○ 각 공격에 쓰인 이메일에는 ZIP 포맷의 압축 파일이 첨부돼 있으며, 내부에는 PDF 또는 XLSX 문서처럼 확장자를 위장한 LNK 바로가기형 악성파일이 포함돼 있습니다. 압축 내부에 포함된 LNK 파일을 실행할 경우 내부에 포함된 악성 명령어가 실행되고, 컴퓨터 정보가 외부로 유출 시도됩니다.

[그림 1-2] ZIP 압축 파일 내부에 포함된 LNK 악성파일 화면

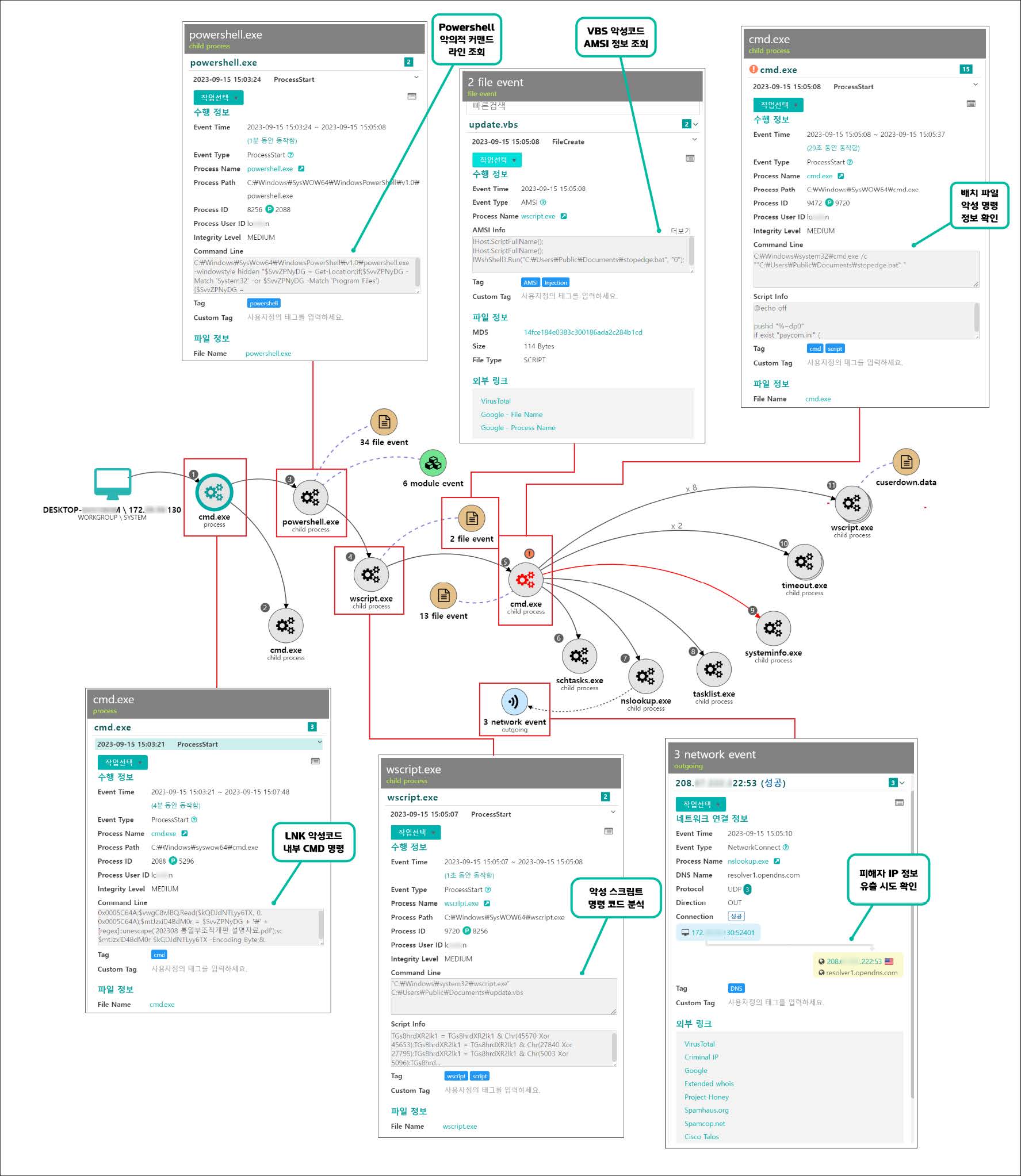

4. Genian EDR 기반 가시성 확보 (Endpoint Visibility)

○ 지니안 EDR을 통해 초기 유입 경로와 주요 위협 행위 가시성을 개별로 파악할 수 있습니다. 특히, 파일리스(Fileless)기반 공격 분석에 탁월합니다.

[그림 1-3] Genian EDR 기반 공격 스토리 라인 개별 분석 화면