안녕하세요?

기술연구소 유지니입니다.

이번 포스팅에서는 사이버 킬체인 모델과 엔드포인트의 중요성에 대해서 2부에 나눠 다뤄보겠습니다.

(1부) 내부 위협을 설명하지 못하는 기존의 킬체인 모델

(2부) 엔드포인트 보호를 위한 확장된 사이버 킬체인 모델

1부. 내부 위협을 설명하지 못하는 기존의 킬체인 모델

점점 복잡해지는 위협을 어떻게 이해할 수 있을까?

사이버 위협이 점차 복잡해지고 고도화되고 있습니다. 이러한 위협에 대응하기 위해서는 우선 그 위협을 이해하는 것이 중요합니다. 그런데 위협이 복잡하다 보니까 이해하는 게 어렵고, 고도화되다 보니까 어떻게 대응해야 될지 모릅니다.

그래서 우리가 보통 어떤 사물이나 현상을 이해하기 위해서 구조화된 개념의 프레임워크를 사용하듯이, 사이버 위협을 이해하기 위해서도 어떤 개념의 프레임워크의 도움을 받게 되는데요. 그중에 하나가 지능형 지속 위협을 모델링한 '사이버 킬체인'입니다.

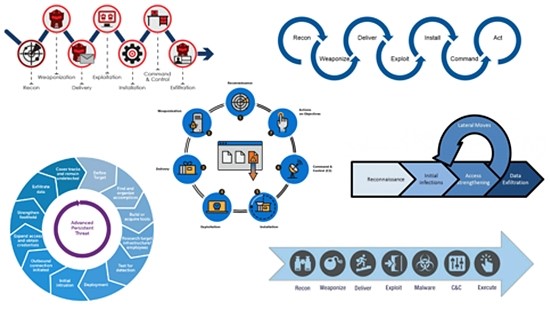

[그림 1] 다양한 형태의 사이버 킬체인 도식

사이버 킬체인을 보면, 마냥 복잡하게만 보였던 지능형 지속 위협이 여러 단계로 이루어져 있다는 것을 쉽게 이해할 수 있고요. 각 단계에 따른 대응 방안을 모색할 수 있습니다.

위협 모델이 부실하면 어떻게 될까?

위협을 설명하는 모델이 정확하지 않거나 완벽하지 않다면, 그에 대한 대응 전략 역시 부실하게 수립될 수밖에 없겠죠? 저는 지능형 지속 위협을 설명하는 기존의 위협 모델이 엔드포인트를 포함한 내부 상황을 제대로 설명하지 못하고 생각합니다.

모델의 모호성으로 인해 엔드포인트 보호의 중요성을 부각되지 못한다면, 내부 위협에 대한 가능성을 간과할 가능성이 높습니다. 따라서 기존의 사이버 킬체인 모델의 문제점을 알아보고 엔드포인트 보호를 위한 새로운 모델을 제안해보고자 합니다.

이 시점에서 사이버 킬체인 모델이 왜 중요한가?

제가 사이버 킬체인 모델에 관심을 갖게 된 것은 세 가지 이유 때문인데요. 첫 번째 이유는 지능형 지속 위협이 여전히 유효하다는 것입니다.

특히 조직 외부에서 조직 내부로 침입한 후에 주둔하는 첫 번째 정착지가 바로 엔드포인트죠? 엔드포인트는 지능형 지속 위협과 관련된 침해 사고를 분석할 때 빠지지 않는 요소가 되었고요. 여전히 보호 대책이 부실한 대표적인 곳입니다.

그래서 그럴까요? 최근 보안 솔루션에서 EDR 솔루션 시장이 부각되고 있는데요. 이것이 바로 두 번째 이유입니다. 참고로 EDR은 Endpoint Detection & Response의 약자이고요. 작년에 가트너에 의해 새로 생성된 마켓 범주입니다 [1]. 그만큼 엔드포인트 보호가 중요한 의미를 갖는다는 것이겠지요.

마지막으로 기존의 킬체인 모델이 엔드포인트를 포함한 조직 내부 위협에 대해서는 설명하고 있지 못하기 때문입니다. 사실 정보 유출과 관련된 침해 사고는 사실 대부분 조직 내부자 소행이죠. 국내외 여러 통계를 보면 정보 유출 침해 사고의 대략 80% 정도가 내부자 소행입니다. 물론 지능형 지속 위협은 외부자에 의한 위협입니다. 그러나 조직 내부에 침입한 이후에는 권한 상승 등을 통해 내부자와 동일한 수준의 권한으로 공격을 수행하는 경우에 해당하므로 내부에서 발생하는 행위를 명확하게 도식화하는 것이 중요합니다.

기존 사이버 킬체인의 문제점

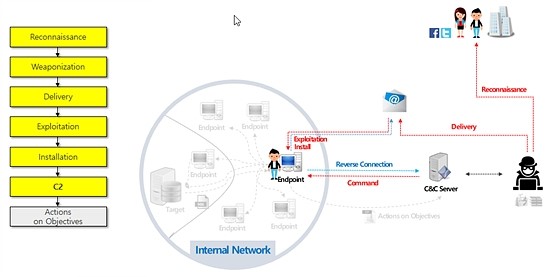

[그림 2] 록히드 마틴의 사이버 킬체인 모델

[그림 2]는 오늘날 가장 많이 인용되고 있어 사실상 사이버 킬체인 모델을 대표하고 있는 록히드 마틴의 킬체인입니다 [2]. 록히드 마틴 외에도 다양한 형태의 모델들이 존재하지만 사실상 록히드 마틴의 내용을 근간으로 하고 있습니다.

이 모델은 조직의 내부 위협을 설명하지 못한다는 문제점이 있습니다. 록히드 마틴에서 말하는 C2는 엔드포인트가 C&C 서버와 연결된 상황을 의미할 뿐입니다. 연결된 상태에서 무엇을 하는지는 남은 단계인 Actions On Objective로만 설명하고 있습니다. 해커는 C2를 통해 조직에 침투한 이후 목표 시스템이 침해하기까지 지난한 과정들이 거칩니다. 그럼에도 불구하고 불구하고 록히드 마틴은 이 과정을 Actions On Objective로 단순화함으로써 내부의 위협을 제대로 설명하지 못하고 있습니다.

[그림 3] C2 단계까지 진행된 상황. 그러나 여전히 내부 위협의 정체는 알 수 없다.

기존의 킬체인 모델이 내부 위협을 설명하지 못하고 있다는 지적은 2013년부터 꾸준히 제기되어 왔으며 2016년 블랙햇에서도 비슷한 문제가 제기되었습니다. 한편 이와 같은 위협 모델을 개선하고자 하는 연구자들의 노력도 있는데요. 엔드포인트 보호를 위한 새로운 사이버 킬체인 모델을 2부에서 소개해 드리겠습니다.

감사합니다.

[1] Peter Firstbrook, Neil MacDonald, “Market Guide for Endpoint Detection and Response Solutions,” Gartner, December 2015.

[2] Eric M. Hutchins, Michael J. Cloppert and Rohan M. Amin, “Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains,” Proc. 6th Int'l Conf. Information Warfare and Security, Academic Conferences Ltd., pp. 113-125, March 2011.