1. 보안 취약점 개요

1.1. 보안인증SW 취약점과 언론사 워터링 홀 공격 결합

○ 2023년 3월 30일 국정원 보도자료에 따르면1, 북한이 인터넷 뱅킹에 사용되는 금융 보안인증 소프트웨어(SW)의 보안 취약점을 악용해 PC해킹 및 악성코드 유포 등 해킹 공격을 벌인 사실이 국가정보원·경찰청·한국인터넷진흥원(KISA) 등 유관기관에 의해 적발됐습니다.

○ 4월 19일 경찰청 국가수사본부 안보수사국 보도자료에 따르면2, 지난 해 말부터 국내 보안인증 프로그램의 보안 취약점과 웹 사이트에 악성코드를 삽입해 악용한 이른바 워터링 홀(Watering Hole) 수법의 공격이 발생했습니다. 해당 사건은 전자 금융 서비스 이용에 필수적으로 설치되는 금융 보안인증 소프트웨어의 보안 취약점을 악용했습니다.

○ 6월 28일 국정원 추가 보도자료에 따르면3, 당시 공공기관·방산·IT·언론사 등 50여개 기관의 PC가 악성코드에 감염된 것을 확인했으며, 정보유출 등 세부 피해 내용은 추가 조사중이라고 밝혔습니다.

1.2. 뉴스 기사를 읽는 것만으로 해킹 위협에 노출

○ 공격자는 국민 대다수가 접속하는 국내 주요 언론사 사이트 8곳을 해킹해 취약점 조건에 따라 악성 코드 유포 경유지로 악용하는 등 대규모 피해로 확산될 위험성이 높았던 것으로 드러났습니다. 국내 약 1,000만대 이상의 컴퓨터에 설치된 금융 보안 인증 프로그램의 취약점을 결합했기에 공격 의도와 목적에 따라 언제든 대국민 사이버 공격으로 이어질 수 있어, 관계기관 및 보안 기업의 합동 대응을 통해 조기에 대응한 선례입니다.

○ 보안이 취약한 구버전의 금융 보안인증 모듈이 있는 상태에서, 악성 스크립트가 심어진 뉴스 사이트에 접근해 기사를 읽기만 해도 컴퓨터가 해킹될 수 있는 공격 수법이 활용된 것입니다. 이에 대해 국정원 국가사이버안보센터(NCSC)에서 이해를 돕기 위한 카드뉴스를 제공 중입니다.4

2. 보안 조치 및 대응 정보

2.1.매직라인(MagicLine4NX) 보안 권고문

○ 드림시큐리티(社) 및 관계기관의 보안 권고문에 따르면5, 매직라인 구버전(1.0.0.26 버전이하)을 악용한 공격이 여전히 확인됨에 따라 해당 SW를 삭제 혹은 최신 버전으로 업데이트를 권고하고 있습니다.

KISA 보안권고문에 의하면6, 일반 사용자는 직접 해당 SW를 삭제하기 어렵고, 백신 프로그램에 의해 강제 삭제할 수 없는 여건임을 감안해 ‘구버전 삭제 전용도구 및 업데이트 도구’를 활용해 직접 조치할 것을 당부했습니다.

2.2. (일반 사용자) 전용 도구 활용 방법

○ 드림시큐리티(社) 홈페이지에서 제공 중인 매직라인 취약 버전 삭제 전용도구 및 최신 업데이트 프로그램을 통해 알려진 보안 취약점 업데이트를 수행할 수 있습니다.

| ● 삭제 전용 도구 | ▶https://www.dreamsecurity.com/download/MagicLineNX_Uninstall.exe |

| ● 삭제·최신 업데이트 | ▶https://www.dreamsecurity.com/download/magicline4nx_setup.exe |

2.3. (기업용) 백신 프로그램 통한 보안조치

○ 국가정보원 국가사이버안보센터와 한국인터넷진흥원, 여러 보안업체 등이 협력해 기업 고객용 백신 제품에 한해 '매직라인 보안 취약 버전(MagicLine4NX 1.0.0.26 이하)'을 탐지하고 삭제할 예정입니다.

| 회차 | 일자 | 참여 백신 기업 (기업용) | 삭제조치 매직라인 버전 |

| 1차 | 2023. 11. 15 ~ 2023. 11. 22 | 안랩(V3)·하우리(바이로봇)·이스트시큐리티(알약) | ~ Ver 1.0.0.20 |

| 2차 | 2023. 11. 22 ~ 2023. 11. 29 | 안랩(V3)·하우리(바이로봇)·이스트시큐리티(알약) | Ver 1.0.0.21 ~ 26 |

3. Genians 보안 제품별 활용 대응법

3.1. Genian EDR 솔루션7

3.1.1. 위협 해석(Threat Interpretation)

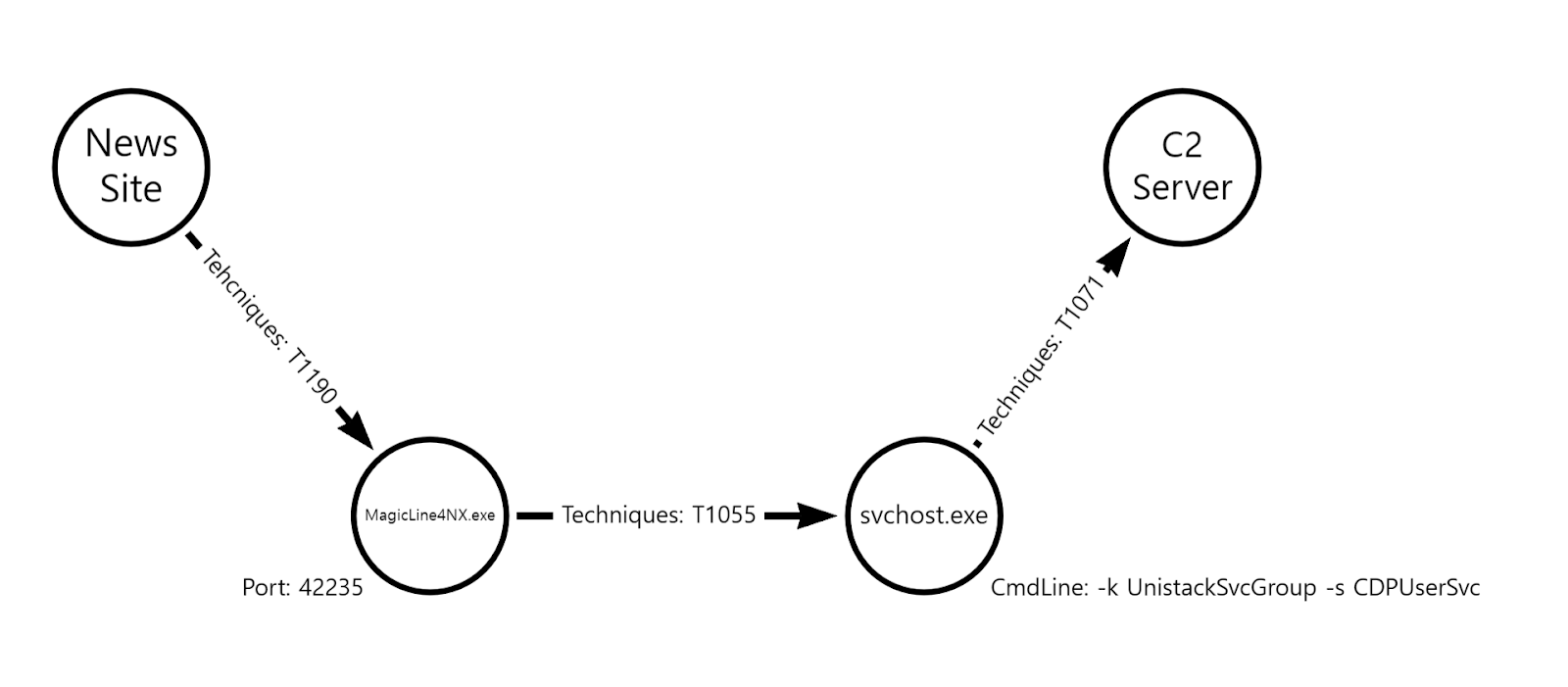

○ 해당 취약점은 관련 공격작전(Operations)에서 초기유입(Initial Access)과 내부확산(Lateral Movement)에 사용되며, 이를 엔드포인트 행위이벤트 기반으로 해석하고 탐지 및 대응 전략에 적용해야 합니다.

○ 초기유입시 실행흐름은 해당 소프트웨어의 금융 보안인증을 목적으로 실행되는 정상 패턴과 다르게 공격자의 익스플로잇(Exploit)을 실행시키기 위한 특정 뉴스 도메인과 연결됩니다.

○ 이에 따라 발생하는 행위이벤트는 기업의 환경에 따라 크롬 혹은 엣지 브라우저와 같은 프로세스와 관련 소프트웨어(MagicLine4NX.exe)의 정상 서비스 포트(42235)를 통해 네트워크 통신을 하게 됩니다.

○ 이 때, 취약점을 보유하고 있는 버전의 소프트웨어가 실행되면 공격자가 익스플로잇 내 작성한 Shellcode가 실행됩니다. 이번 취약점에서 사용되는 Shellcode는 윈도 환경에서 정상 프로세스(svchost.exe)에 인젝션 후 C2서버와 통신하는 목적을 가지고 있습니다.

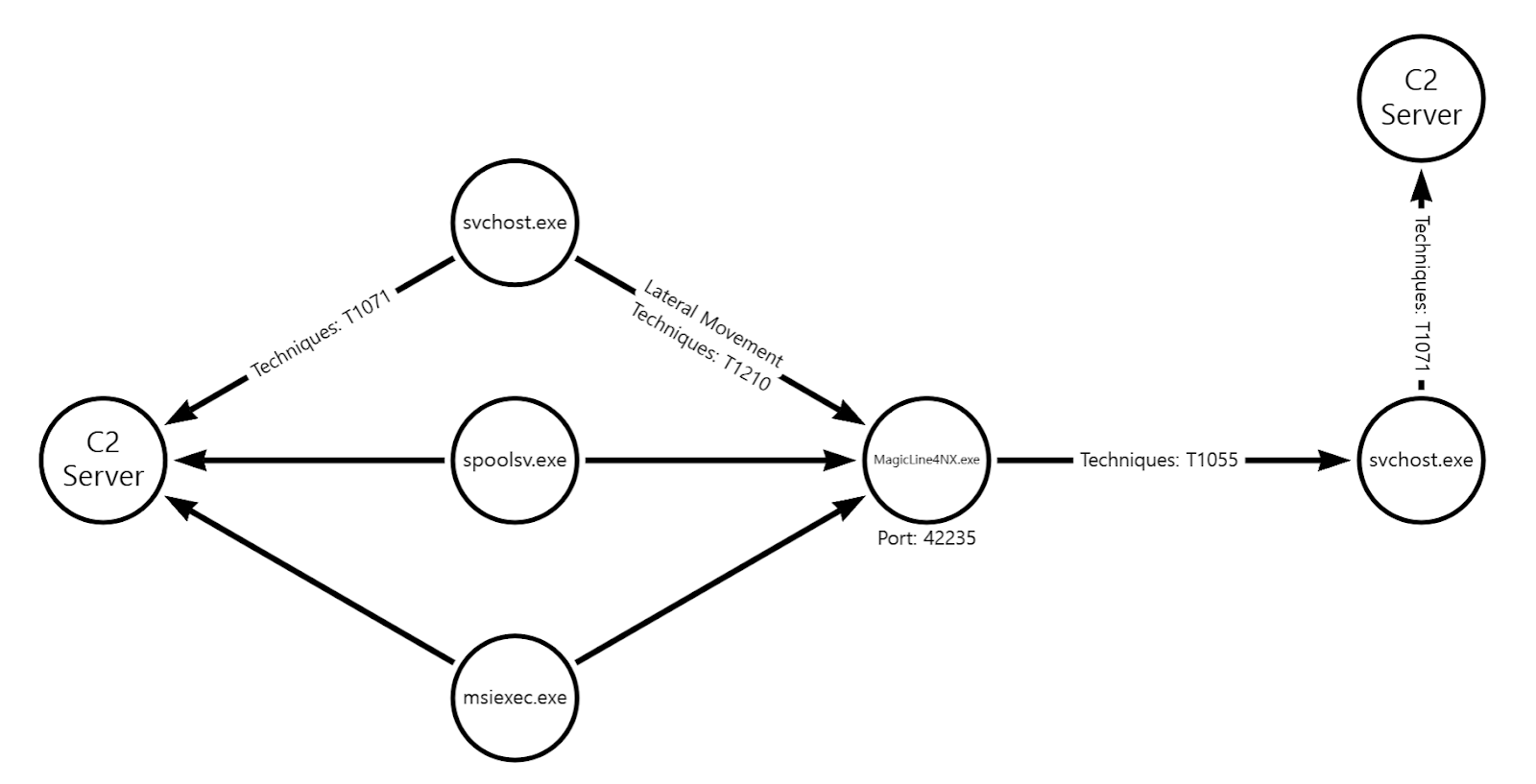

○ 공격자는 기업내부로 침투한 후 목적에 맞게 공격을 지속합니다. 이후 내부확산을 위해 기업내부에서 관련 소프트웨어를 사용하고 있는 시스템을 스캔한 후 관련 소프트웨어(MagicLine4NX.exe)의 정상 서비스 포트(42235)가 확인되는 대상에게 원격 익스플로잇(Remote Exploit) 공격을 수행합니다.

○ 이를 통해 공격자는 내부 시스템들에 대한 제어권한을 지속적으로 확보하게 되며, 대상 시스템간의 네트워크 통신 후 익스플로잇 실행에 따른 C2 서버와의 통신이 발생하게 됩니다.

[그림2] 내부확산시 행위이벤트 관계흐름

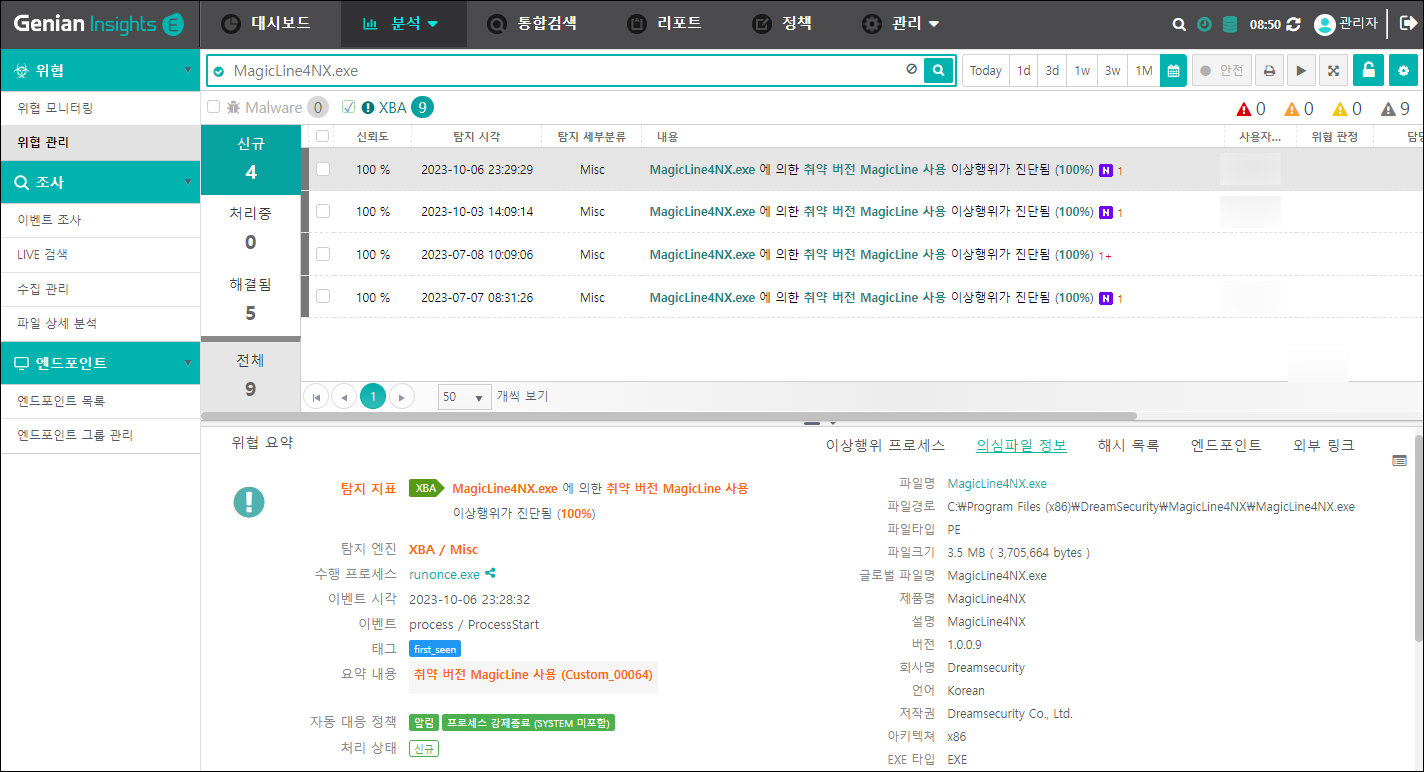

3.1.2 Genian EDR 기반 매직라인 취약점 대응

A. 매직라인 취약 버전 파일 검색 방법

○ Genian EDR 제품 고객의 경우 다음과 같은 방법으로 취약한 매직라인 모듈을 빠르고 편리하게 조회할 수 있습니다. 이는 향후 알려지지 않은 유사 취약점 공격이 발생될 경우에도 관리자가 신속하게 대응할 수 있는 방법으로 폭넓은 활용이 가능합니다.

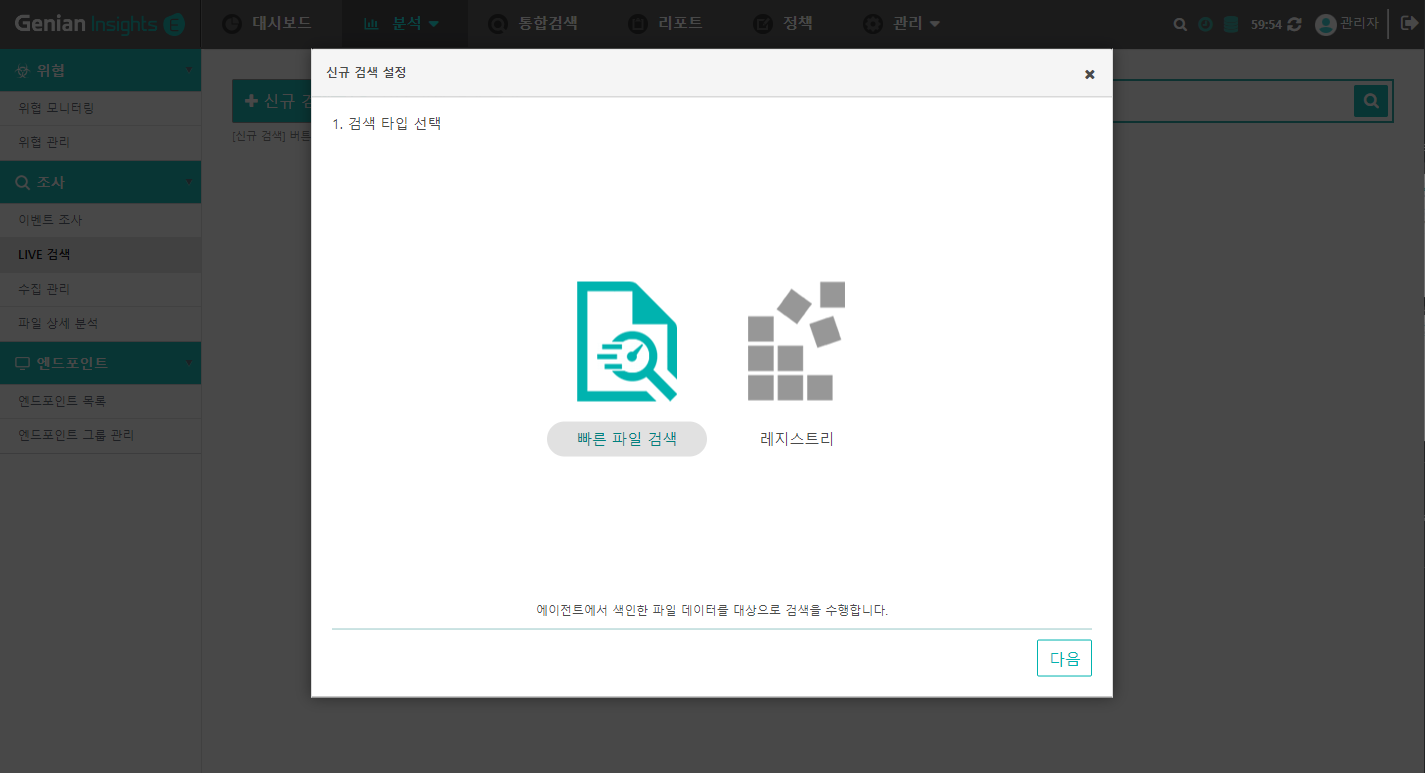

○ Genian EDR 서버 관리자는 [분석] 메뉴의 좌측 하단 [조사] - [LIVE 검색] - [+ 신규 검색] - [빠른 파일 검색] 조건 설정을 활용할 수 있습니다.

[그림3] LIVE 검색의 빠른 파일 검색 기능을 통한 취약한 매직라인 파일 조회

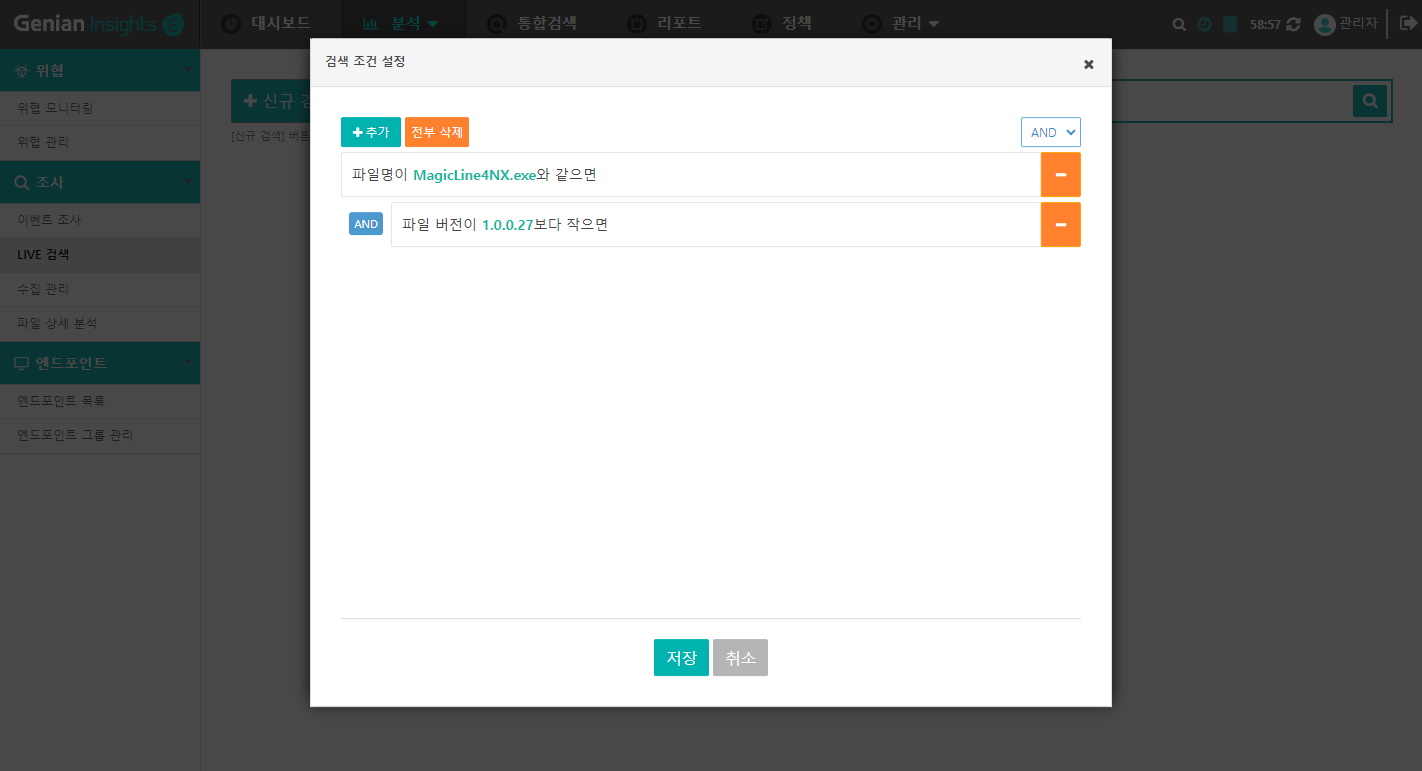

○ 검색 조건을 통해 대상 파일명과 보안이 취약한 파일의 버전을 AND 조건으로 지정해 저장할 수 있습니다. 보안이 취약한 매직라인 파일 버전은 [1.0.0.26] 버전이하이므로, 파일명은 [MagicLine4NX.exe]로 지정하고, [1.0.0.27]보다 작으면 조건으로 저장하면 됩니다.

[그림4] 취약 버전으로 알려진 매직라인 파일명 검색 조건 설정 화면

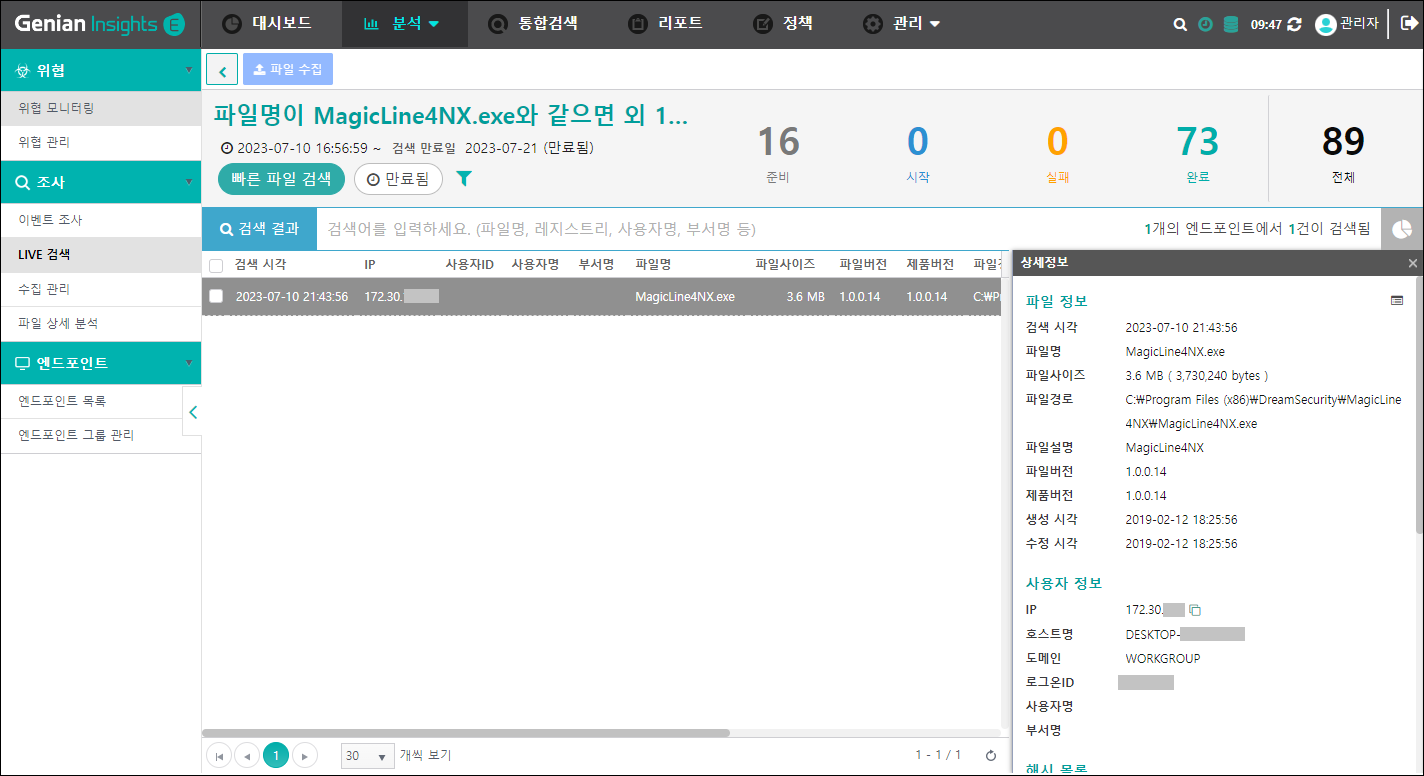

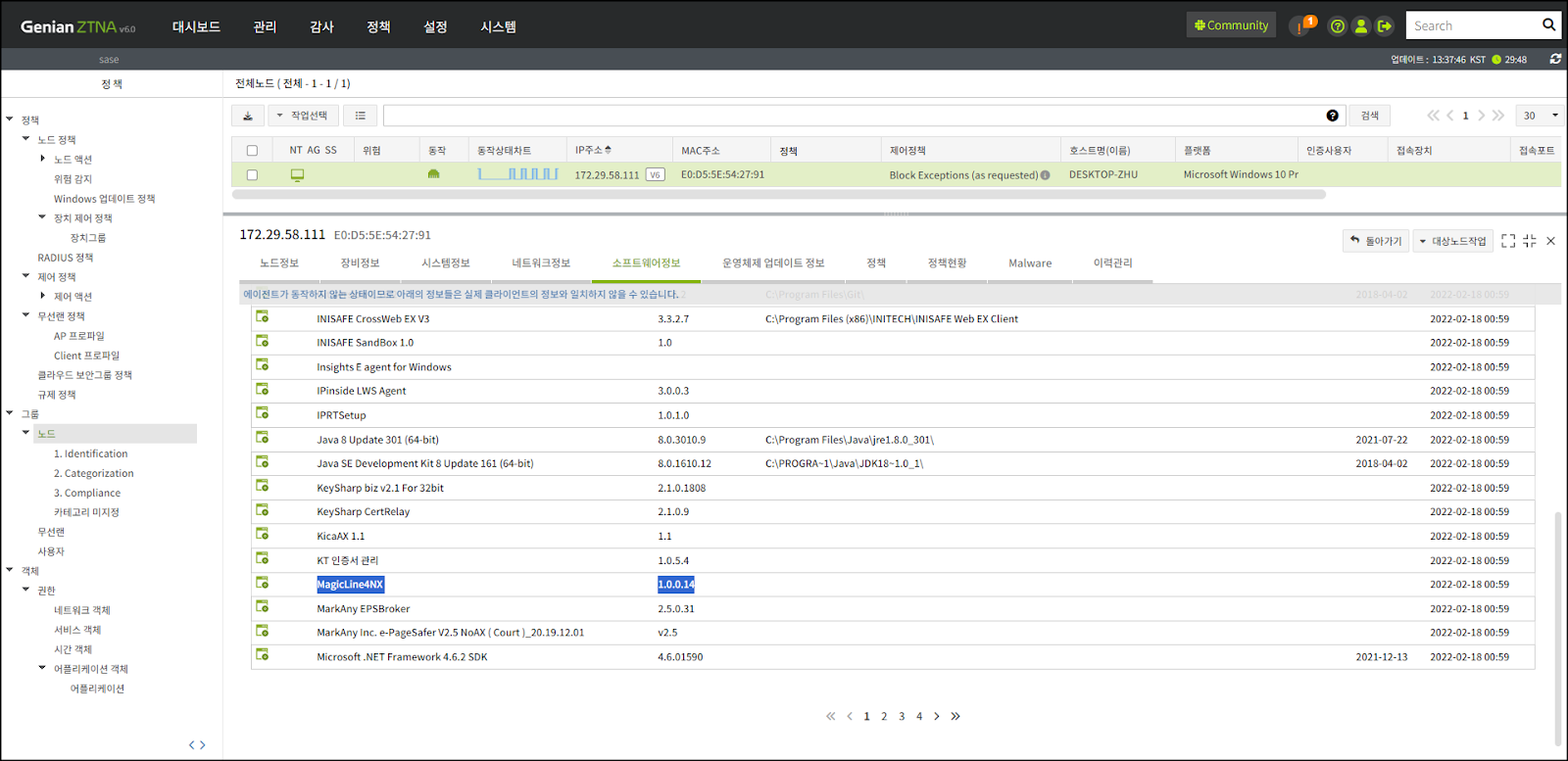

○ 다음은 보안이 취약한 [1.0.0.14] 버전이 설치된 단말이 확인된 모습입니다. 이를 통해 잠재적 리스크가 될 수 있는 사용자를 파악하고 추가 조치를 진행할 수 있습니다.

[그림5] 파일명과 취약 버전 검색 조건을 통해 확인된 결과 화면

B. MagicLine 취약점을 통한 공격 행위 탐지 설정

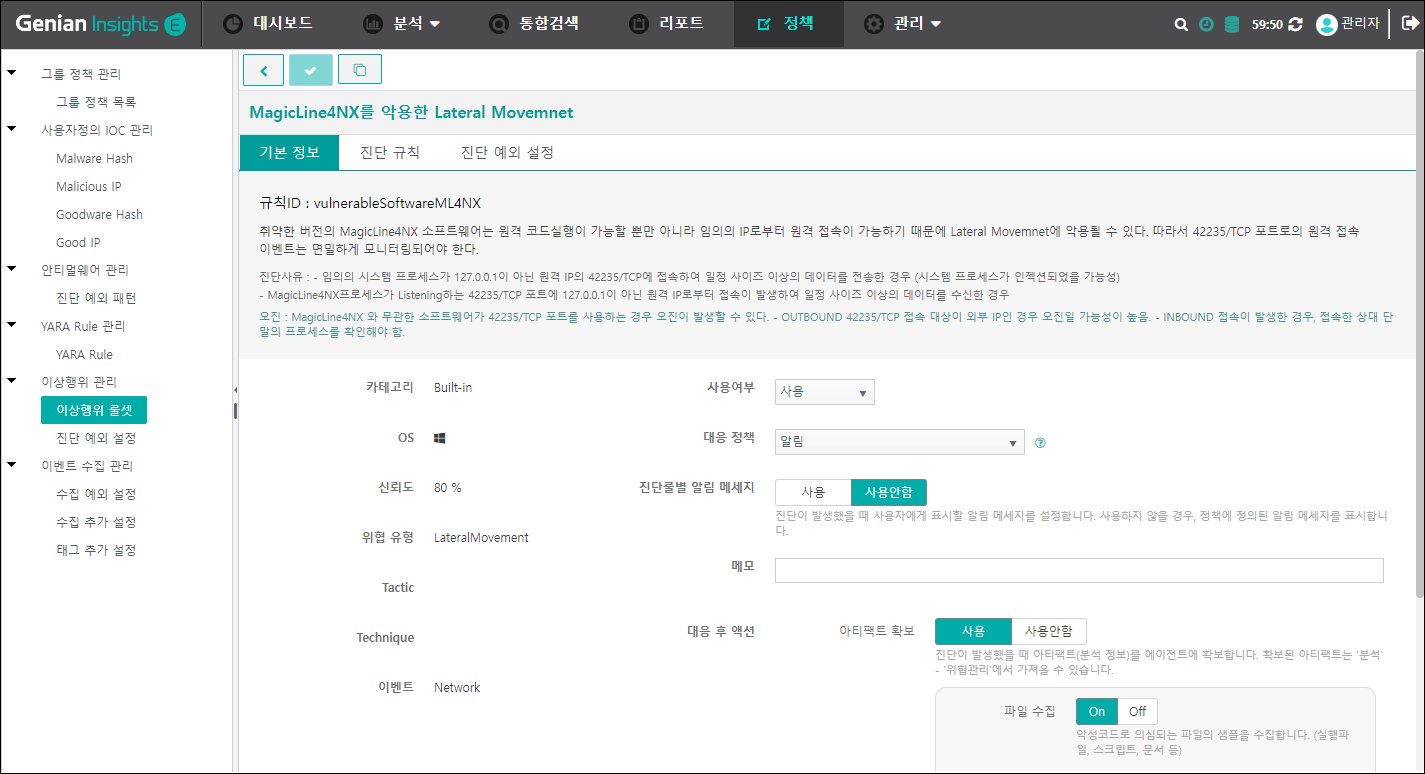

○ EDR 서버 관리자는 [정책] 메뉴의 [이상행위 관리] - [이상행위 룰셋]에 포함된 'vulnerableSoftwareML4NK' 빌트인 룰을 통해 취약버전의 파일을 통한 공격 행위를 탐지하고 대응할 수 있습니다.

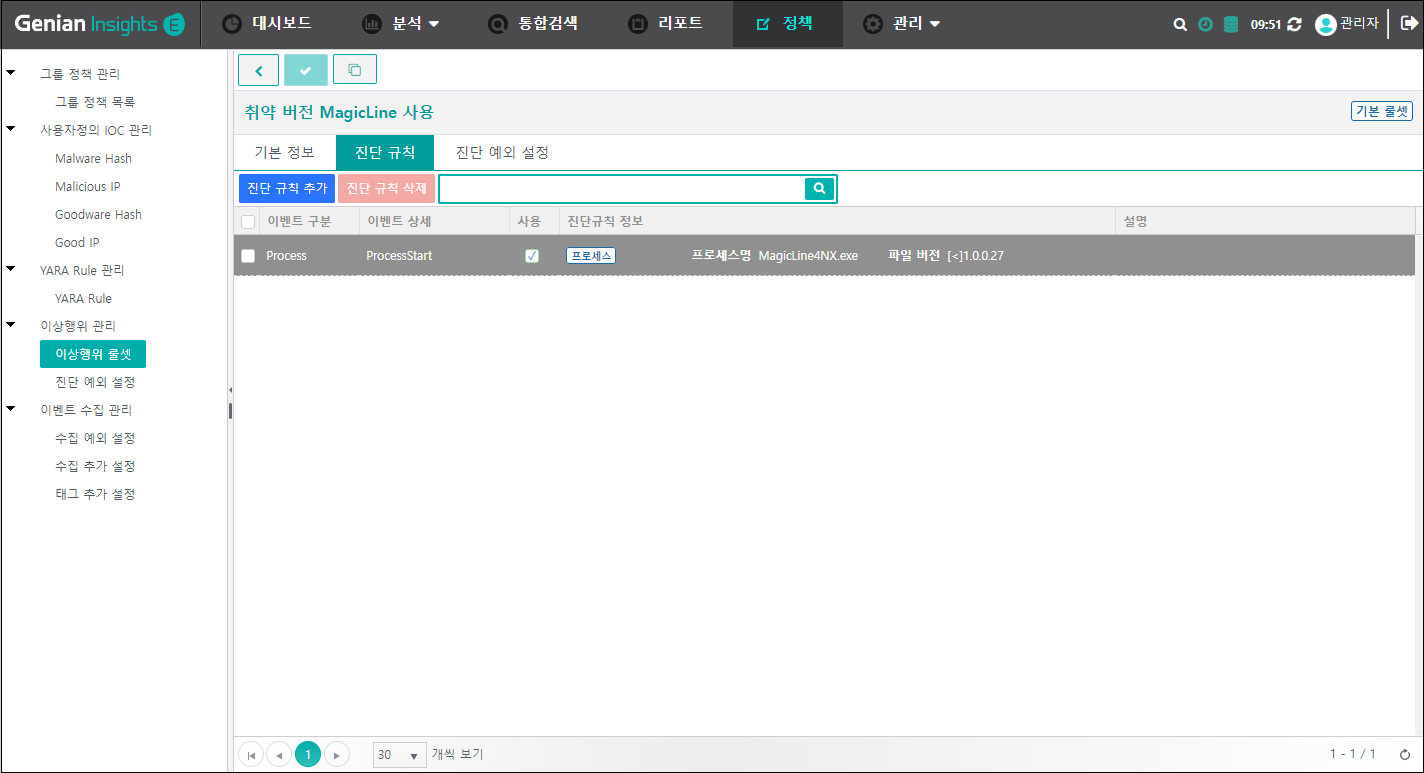

C. 커스텀 룰을 통한 취약버전 설치단말 관리

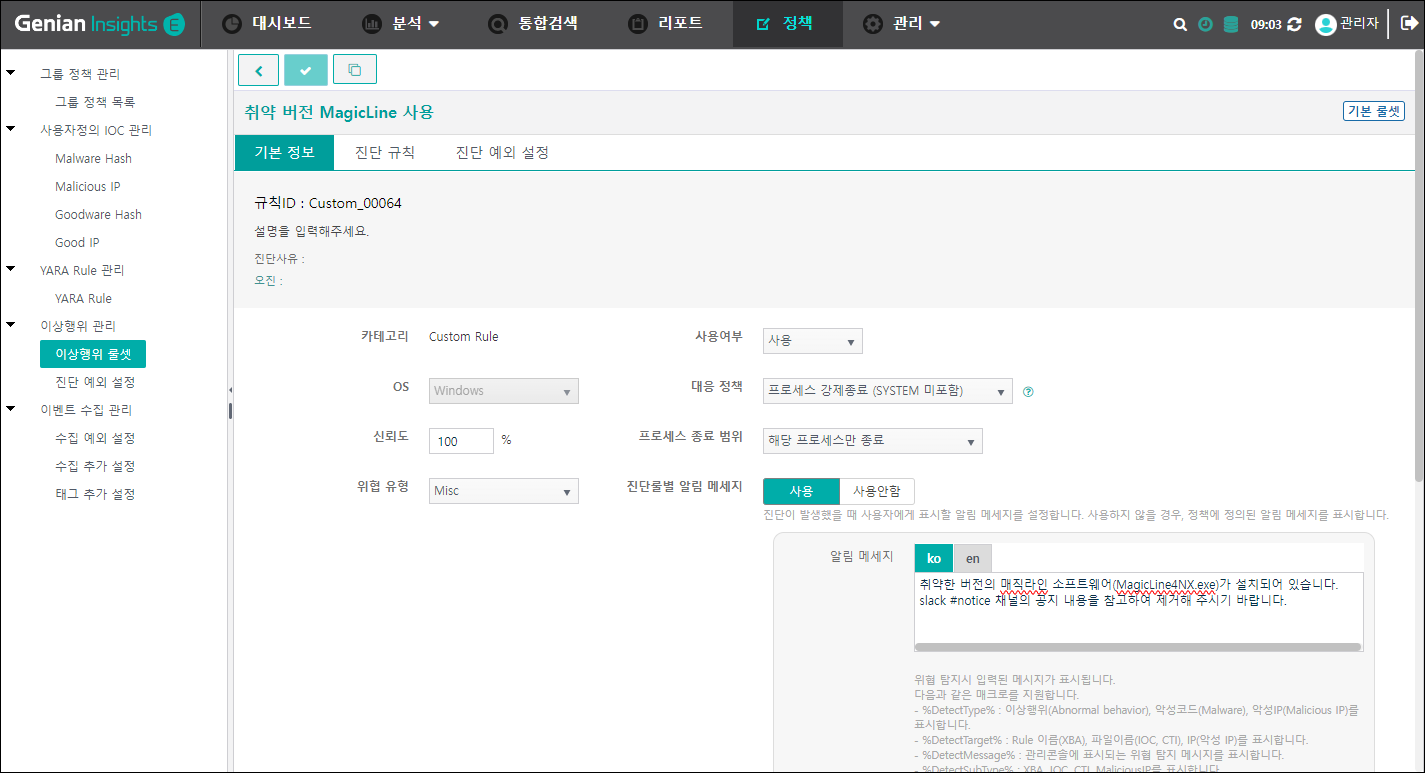

○ '취약 버전 MagicLine 사용' 커스텀 룰을 등록하여 취약 버전 프로세스 강제 종료 정책 및 알림 메세지를 설정할 수 있습니다.

기본룰셋에 커스텀룰 추가

○ EDR 관리자는 [정책] 메뉴의 좌측 하단 [이상행위 룰셋] - [기본룰셋] - [+ 이상행위 커스텀룰 추가] 기능을 통해 커스텀 룰을 추가할 수 있습니다.

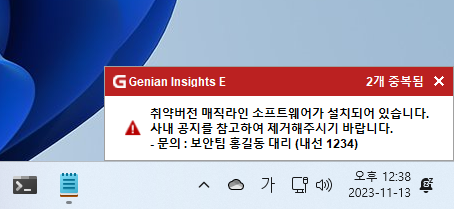

○ <프로세스 강제종료 (SYSTEM 미포함)> 대응 정책을 설정하고, 취약한 버전이 설치된 단말의 사용자에게 지정한 알림 메세지를 전달할 수 있습니다.

[그림7] 프로세스 강제 종료 및 알림 메세지 설정 화면

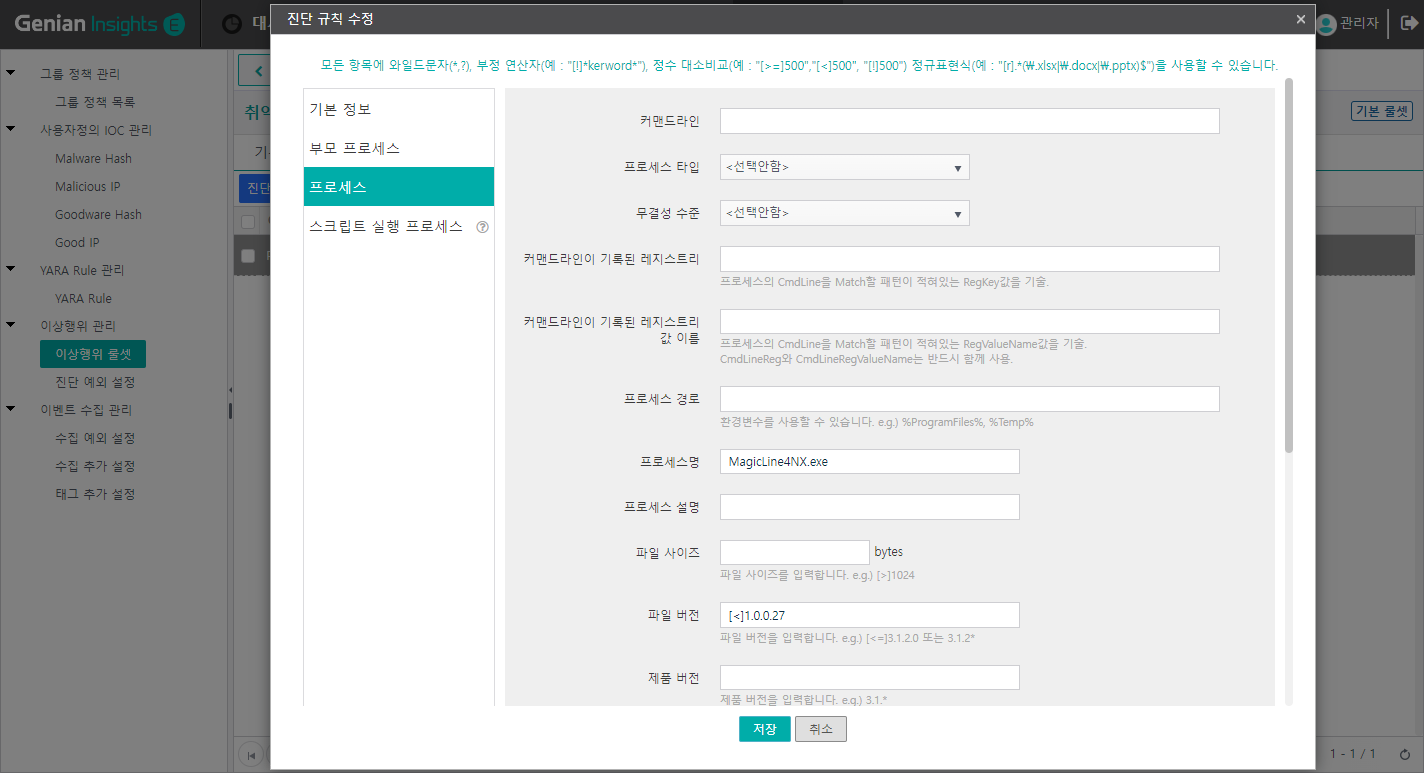

커스텀 룰의 진단규칙 설정

○ 보안이 취약한 매직라인 파일 버전은 [1.0.0.26] 버전이하이므로, 탐지 조건으로 파일명은 [MagicLine4NX.exe]로 지정하고, [1.0.0.27]보다 작으면 조건으로 저장하면 됩니다.

[그림8] '취약 버전 MagicLine 사용' 진단 규칙 화면

○ 추가한 커스텀 룰을 통해 탐지된 위협은 위협관리 화면을 통해 확인 및 조치할 수 있습니다.

[그림9] 이상행위 탐지 지표로 진단된 취약한 단말 탐지 모습

[그림10] 알림 메세지 팝업 화면

3.2.Genian NAC 솔루션8

3.2.1. Genian NAC 기반 매직라인 취약점 대응

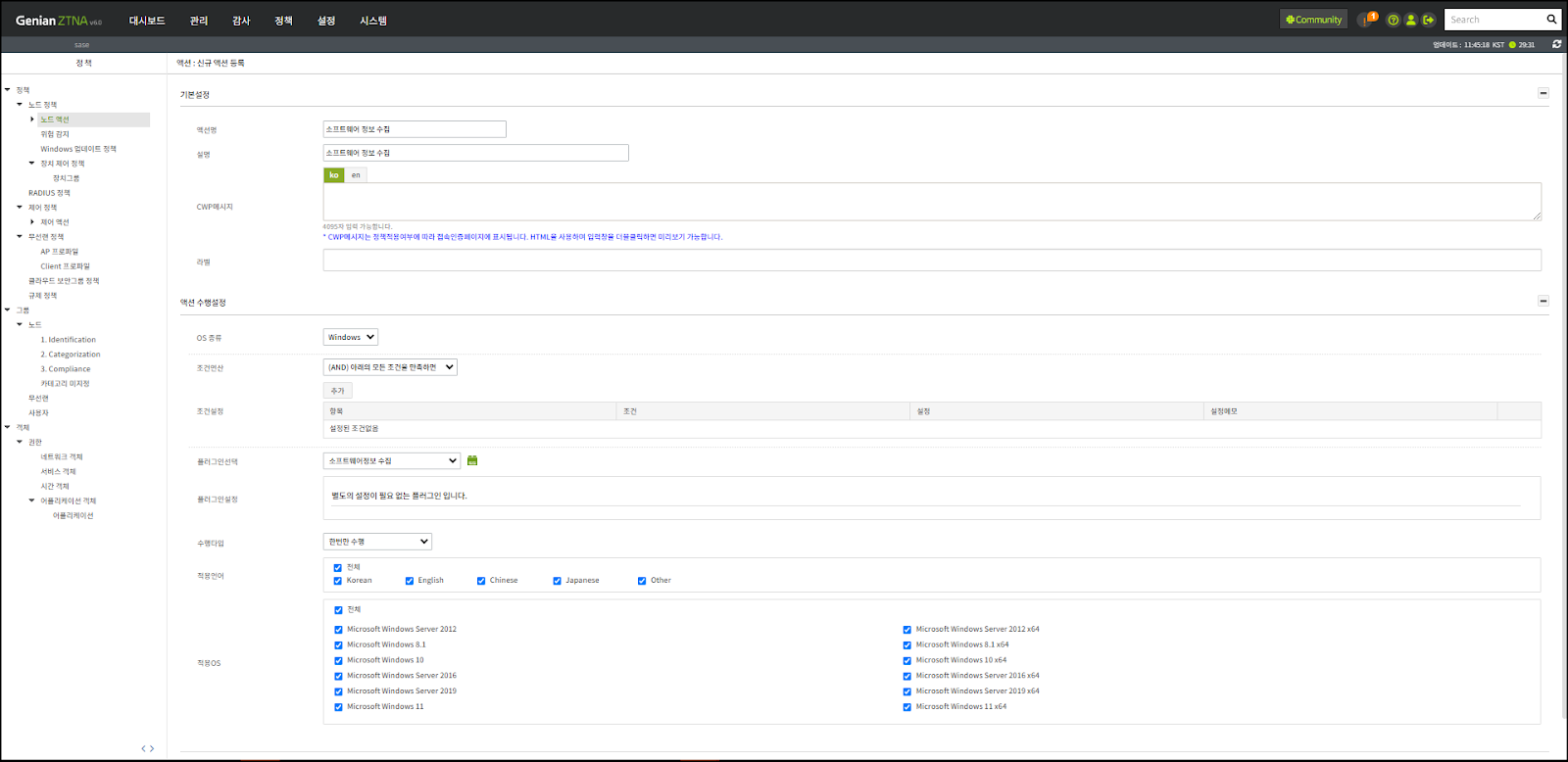

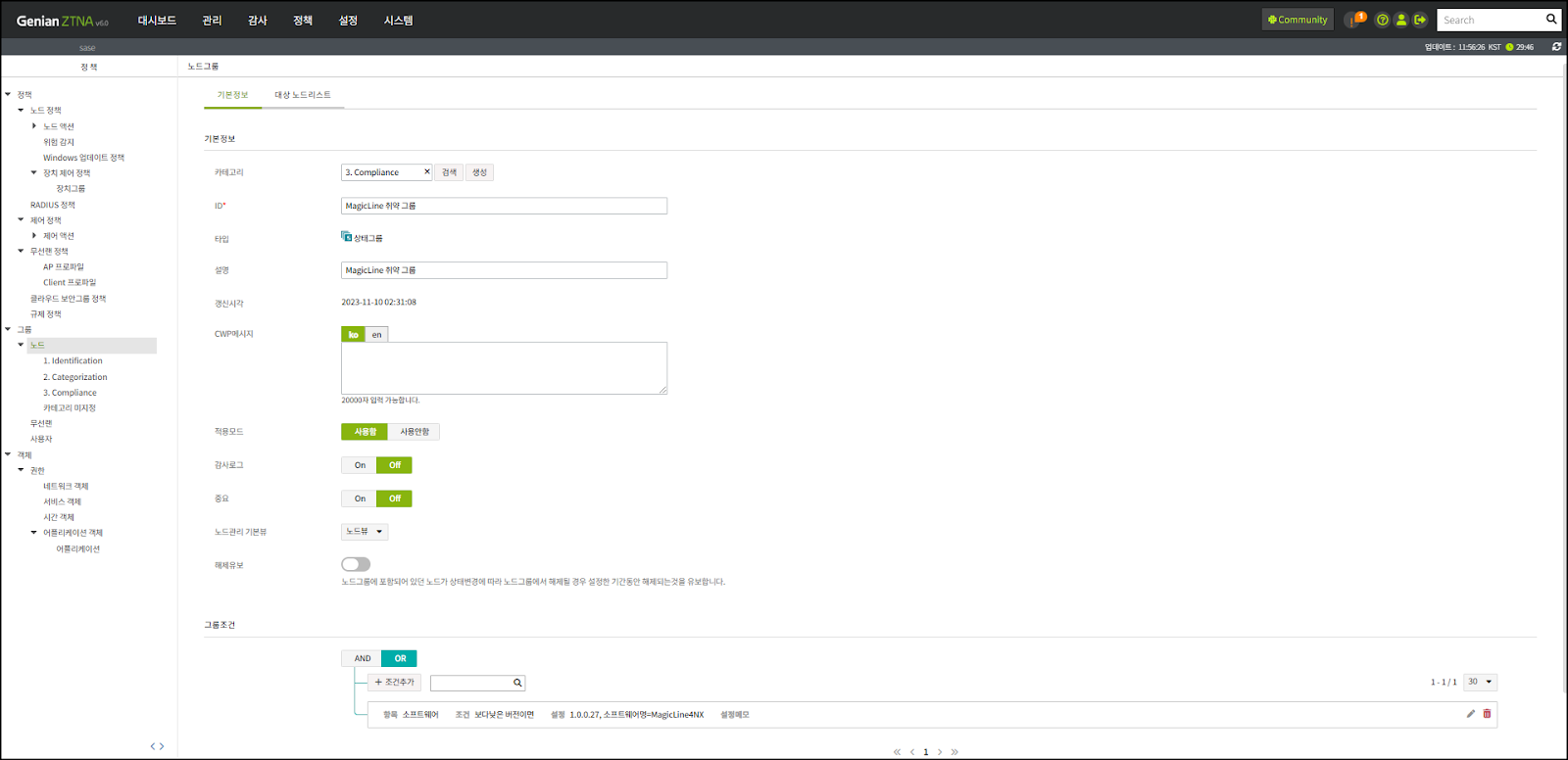

○ Genian NAC Agent를 통해 단말에 설치 된 소프트웨어 정보를 수집하여 취약한 매직라인 모듈이 설치되어 있는 대상을 그룹화 시킵니다.

○ 그룹화 시킨 대상을 모니터링 할 수 있으며 취약한 단말을 대상으로 매직라인 삭제 툴을 배포 후 삭제 시킬 수 있습니다.

○ 이러한 [정보 수집] - [분류] - [교정] 3단계의 과정들은 조건 설정을 통해 자동적으로 선순환 되어 동작합니다.

○ 다음과 같은 방법으로 취약한 매직라인 모듈을 빠르고 편리하게 식별 혹은 대응할 수 있습니다.

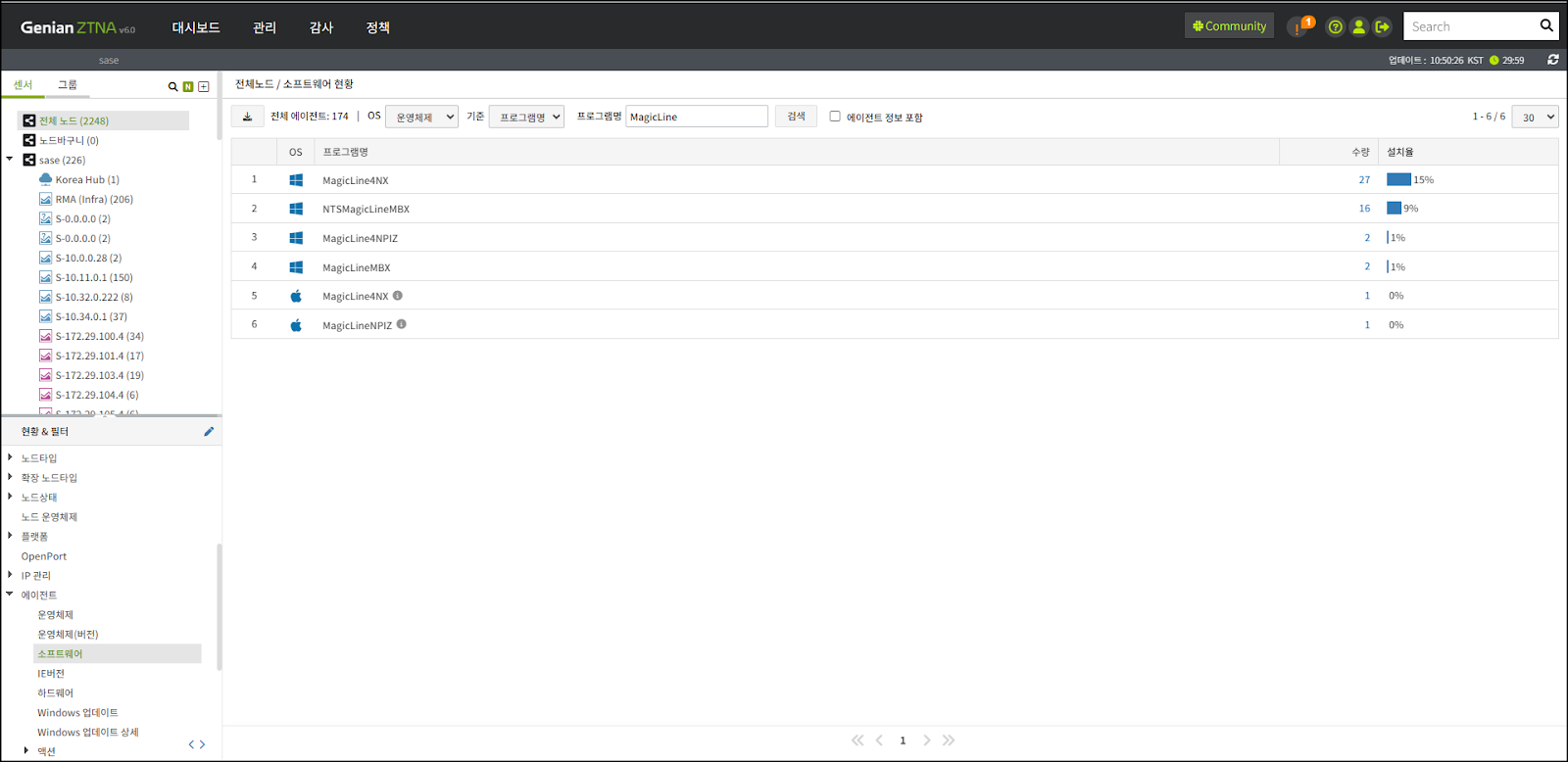

[그림11] 에이전트를 통한 단말의 소프트웨어 정보 수집

○ 에이전트 플러그인 중 소프트웨어 정보 수집 액션을 통해 단말에 설치 된 소프트웨어 현황을 수집합니다.

[그림12] 수집 된 소프트웨어 중 매직라인 설치 현황 검색

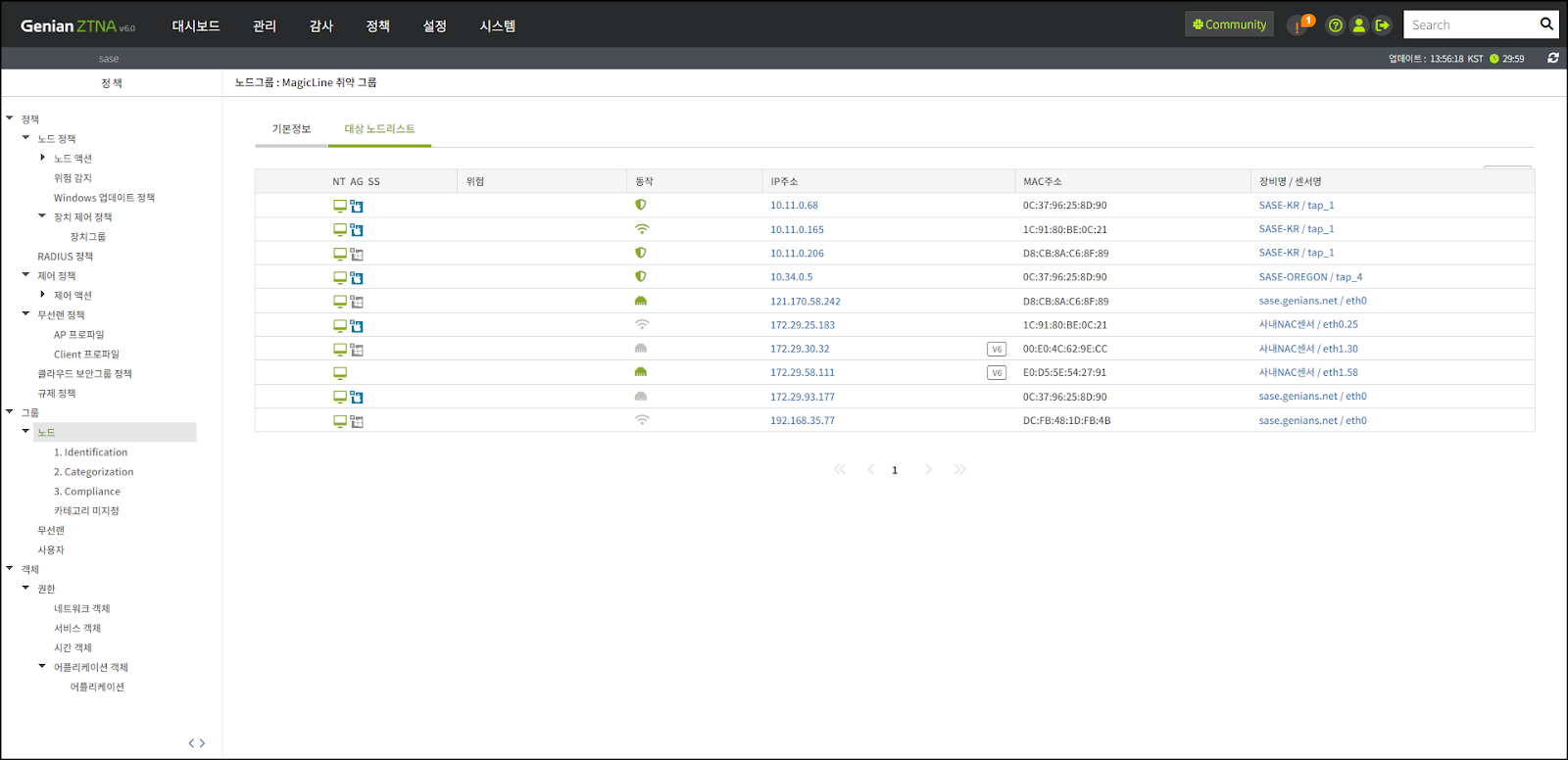

○ 단말에서 수집 된 모든 소프트웨어 중 매직라인이 설치 된 현황을 검색합니다.

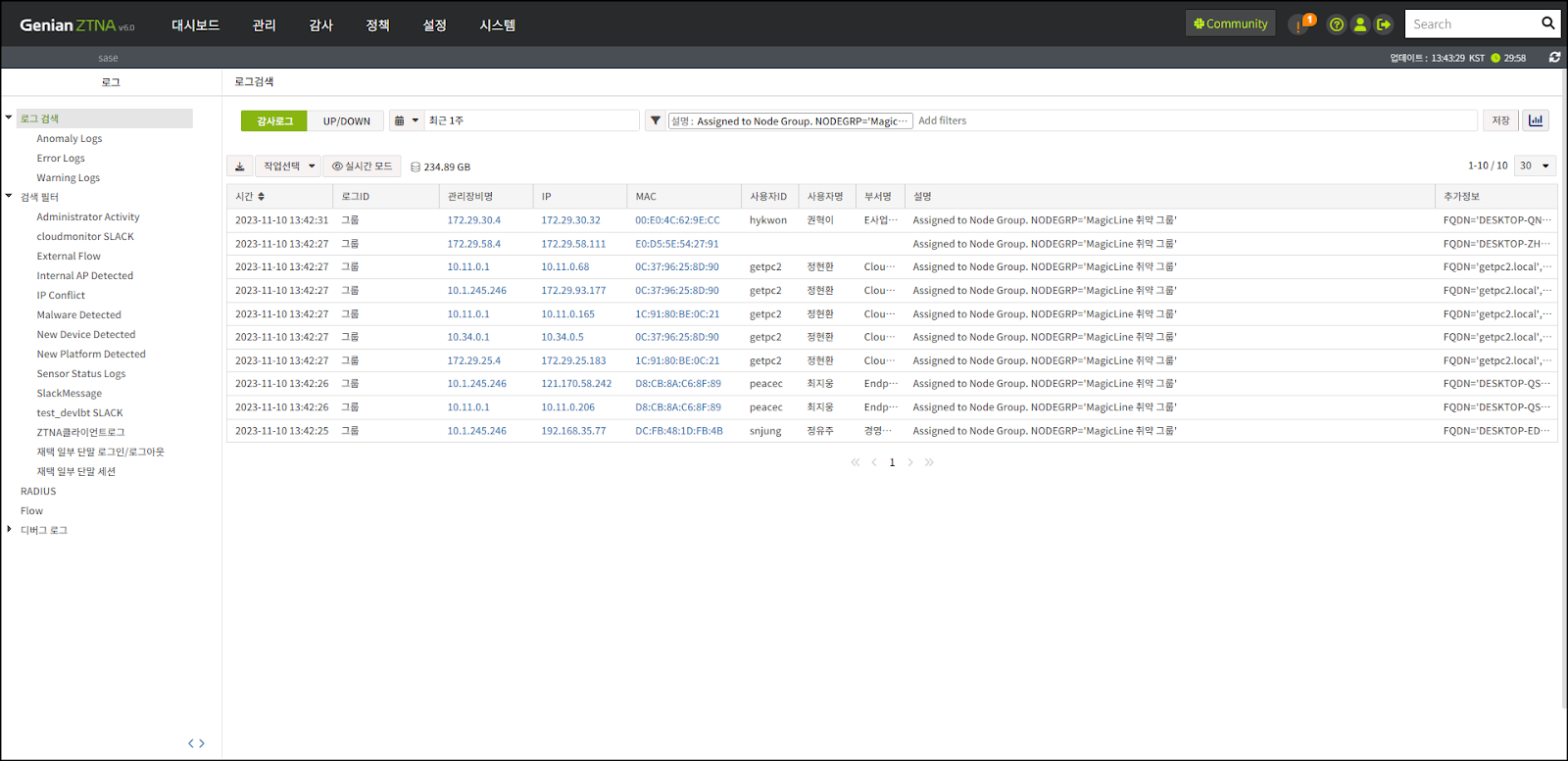

○ 매직라인 취약 버전이 설치된 대상을 자동으로 그룹화 시켜 분류 합니다.

○ 자동으로 분류된 단말을 상세 조회하여 설치 된 항목을 확인할 수 있습니다.

○ 추후 매직라인 뿐 아니라 취약한 소프트웨어가 있을 경우 동일하게 적용 가능합니다.

[그림16] 감사로그 필터를 통해 매직라인 취약 그룹에 포함 된 경우 관리자에게 알람

○ 자동으로 분류 된 내용은 감사로그에 기록됩니다. 감사로그에 기록된 경우 필터링을 통해 관리자에게 실시간 알람을 전송할 수 있습니다.

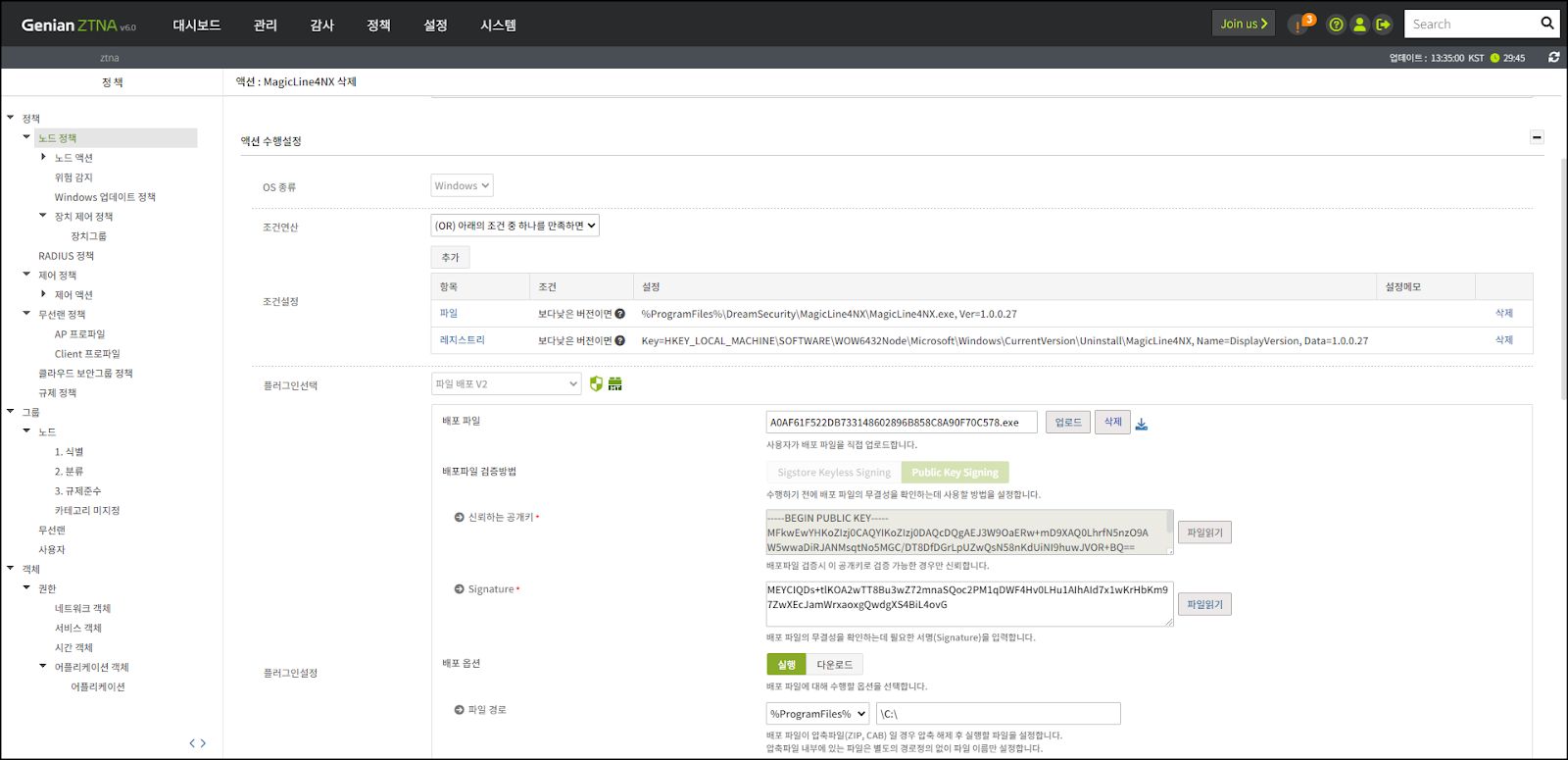

[그림17] 매직라인에서 제공하는 삭제 툴을 NAC 에이전트를 통하여 배포 및 실행

○ 에이전트 플러그인 중 파일배포V2 액션을 통해 매직라인에서 제공하는 삭제 툴을 배포할 수 있습니다. 매직라인 취약 버전이 설치 된 대상만 삭제 툴을 배포하고 실행합니다.

3.3.Genian GPI 솔루션9

3.3.1Genian GPI 기반 매직라인 취약점 대응

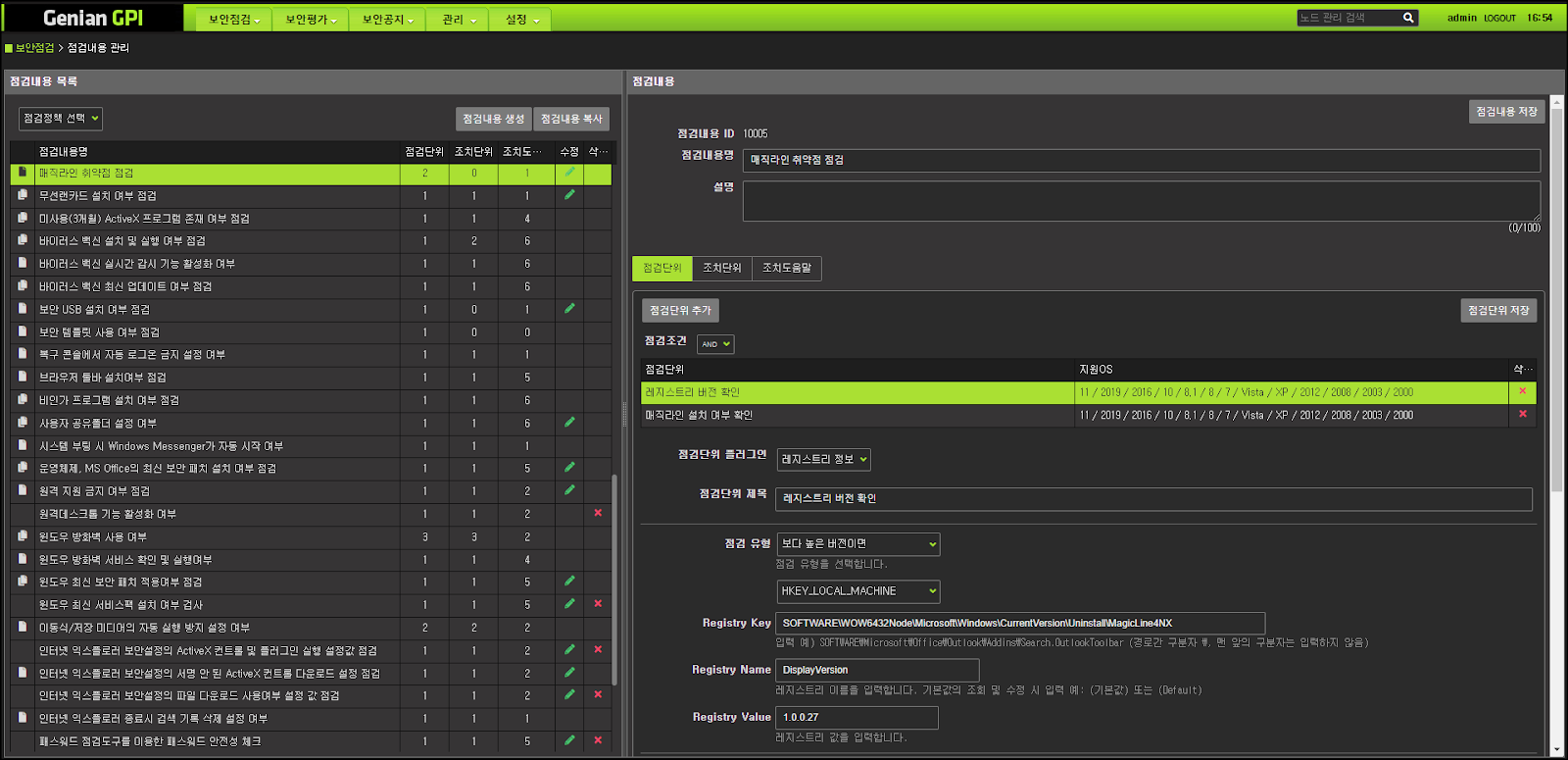

○ Genian GPI Agent를 통해 사용자가 손쉽게 단말의 취약한 매직라인 모듈이 설치되었는지 확인할 수 있습니다.

○ 직원과 관리자 모두 보안 수준을 즉시 인지할 수 있으며, 개선이 필요한 사항에 대해서 조치를 강제화 할 수도 있습니다.

○ 다음과 같은 방법으로 취약한 매직라인 모듈을 빠르고 편리하게 식별 혹은 대응할 수 있습니다.

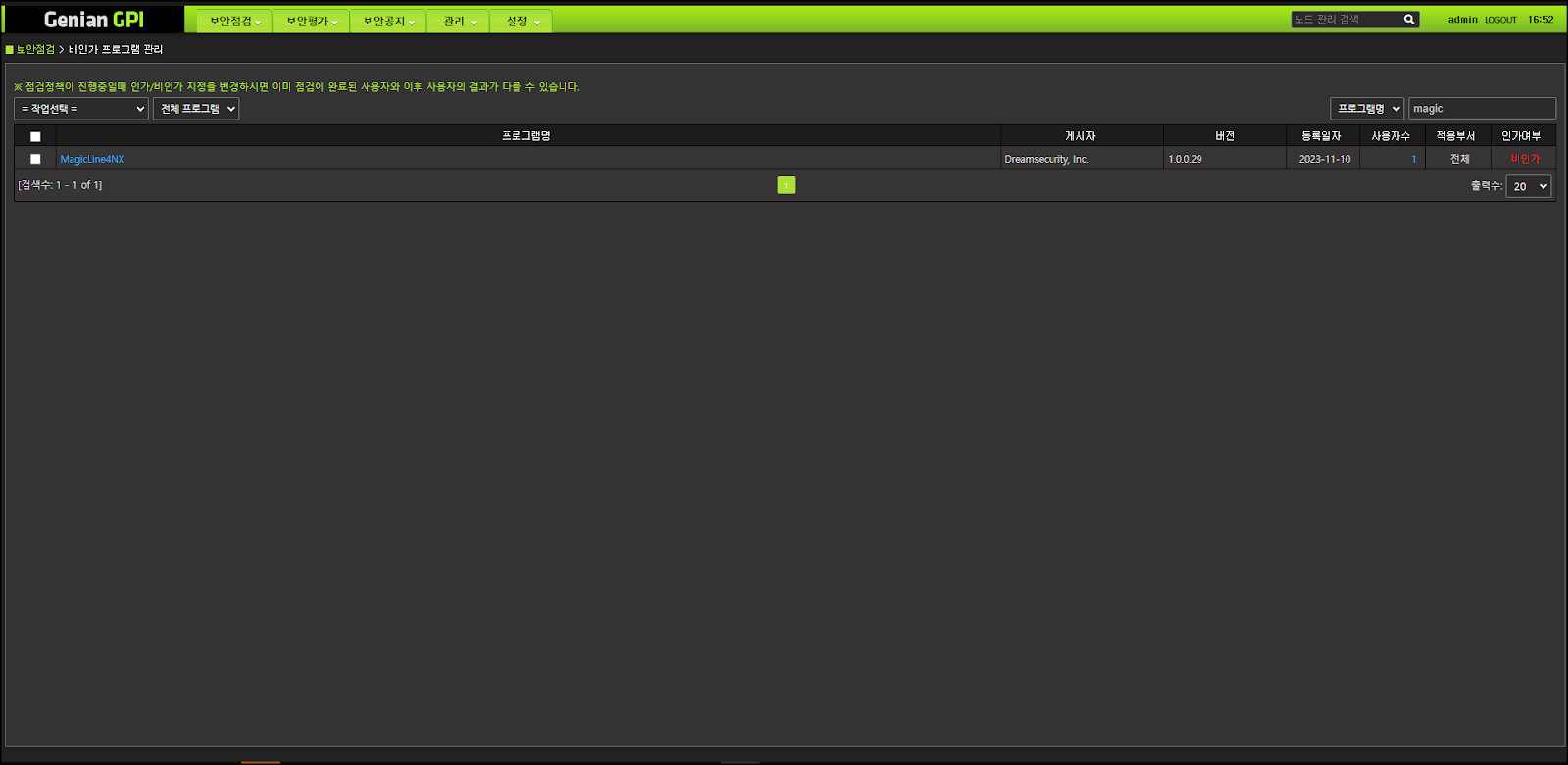

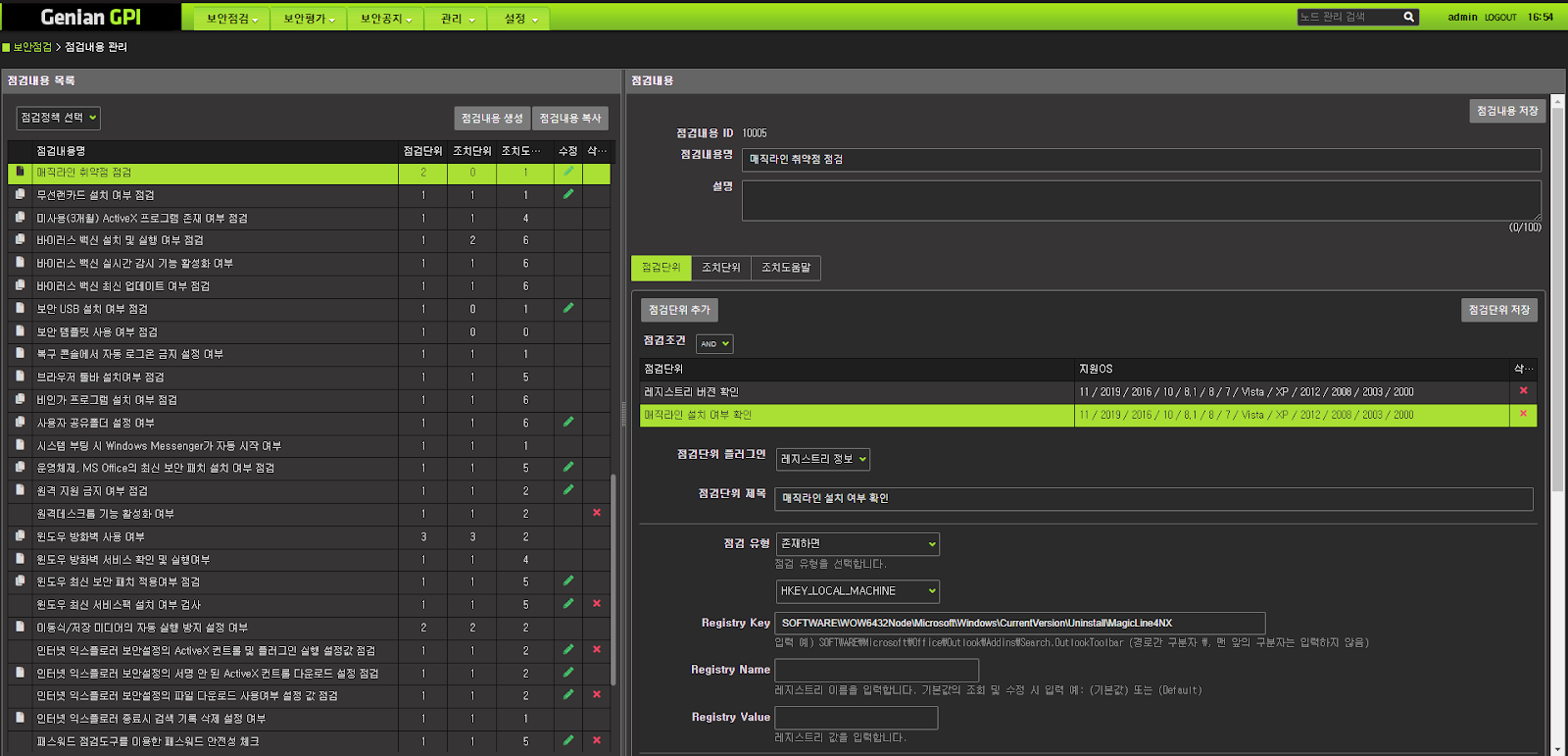

[그림18] 비인가 프로그램 관리 메뉴를 통해 MagicLine4NX 비인가 지정

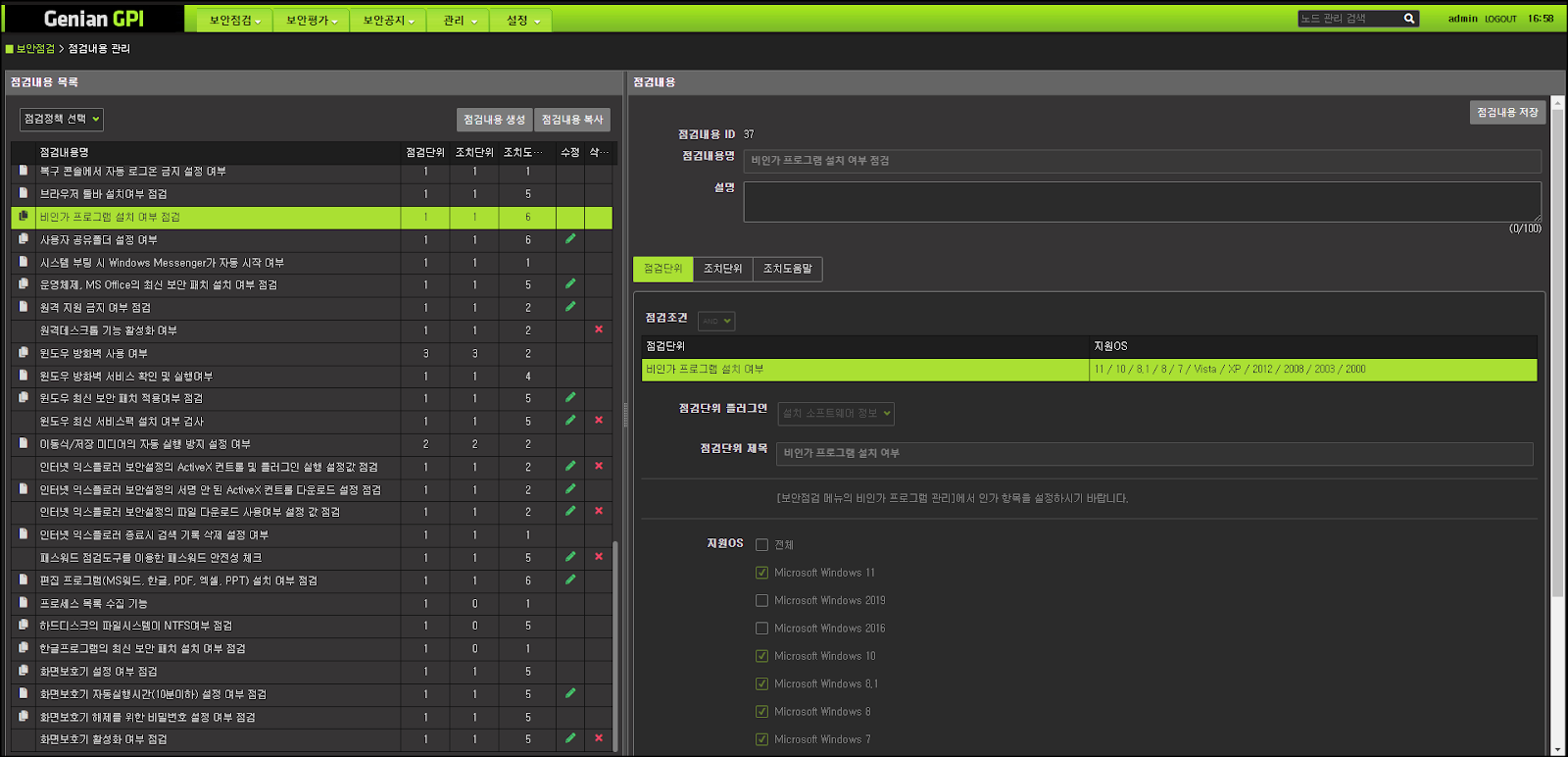

○ 매직라인 취약 버전에 대해서 비인가 프로그램으로 지정합니다.

○ 레지스트리를 통해 매직라인 1.0.0.27 이상 버전일 경우 안전한 정책을 생성합니다.

○ 레지스트리를 통해 매직라인 설치 여부 점검 정책을 생성합니다.

○ 비인가 프로그램으로 지정된 매직라인 취약 버전이 설치되어 있는지 점검하는 정책을 생성합니다.

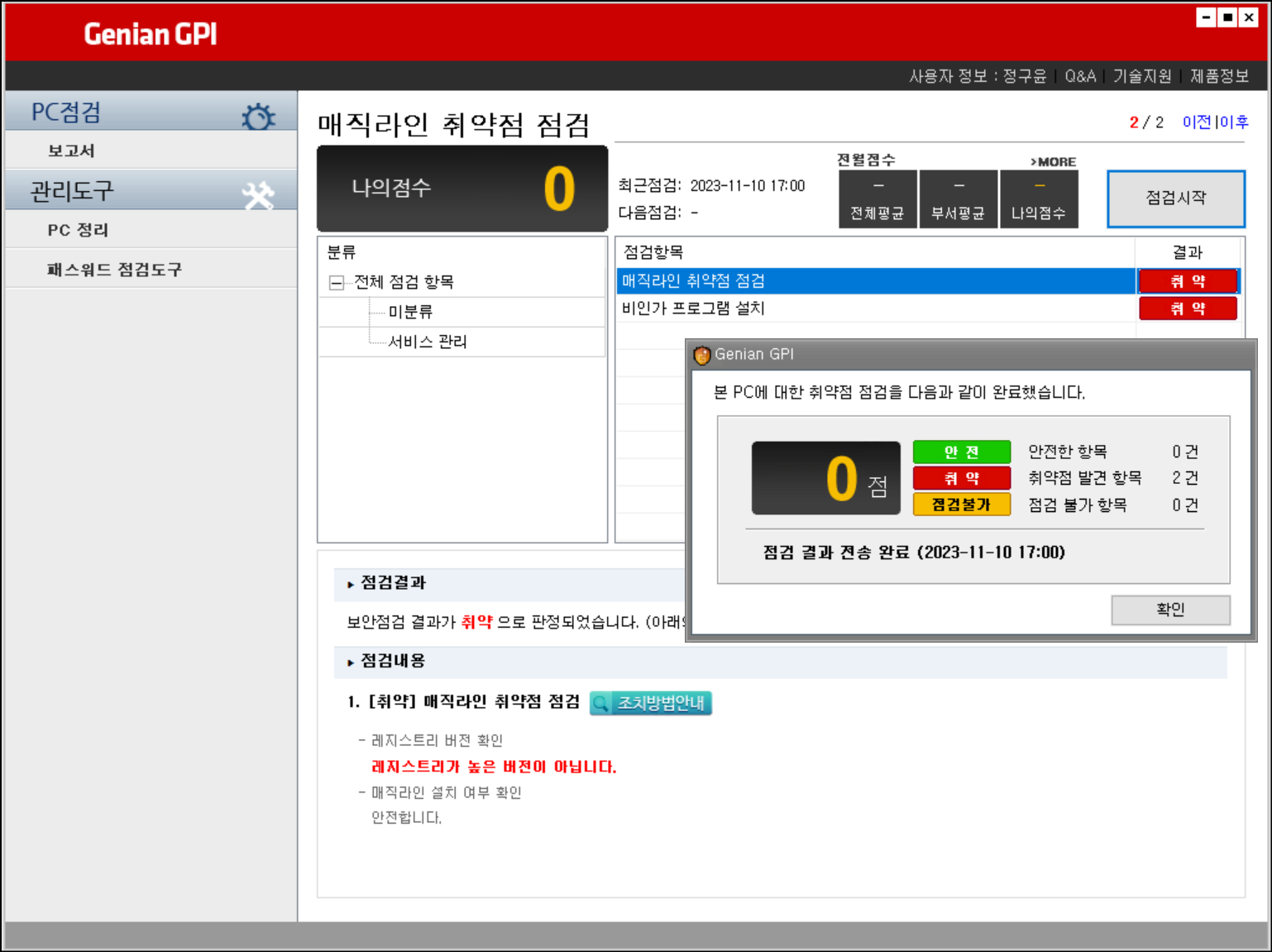

○ 사용자가 손쉽게 매직라인 취약 버전이 설치되어 있는지 점검할 수 있습니다.

[그림23] 매직라인 취약점 패치버전 사용 시 점검 결과

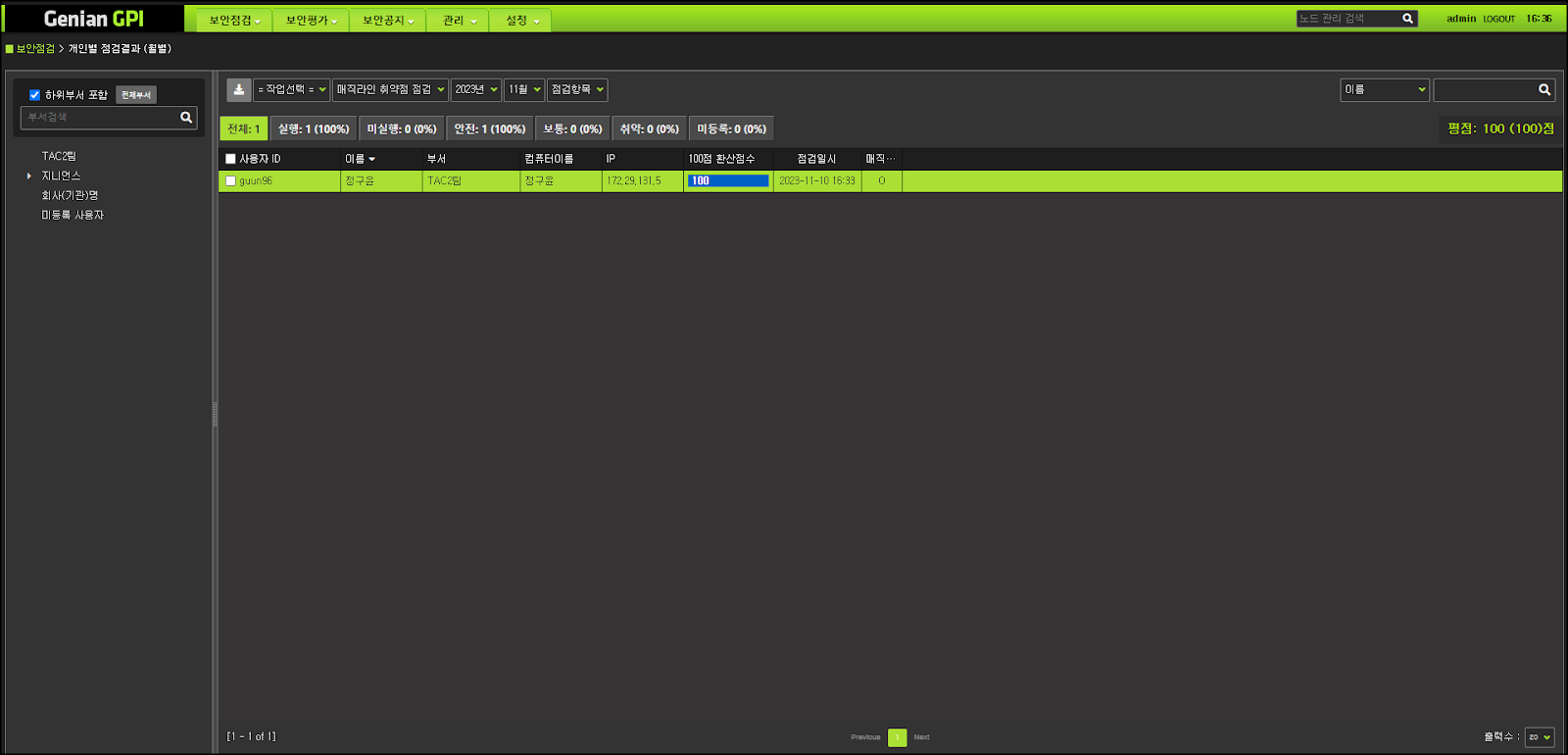

○ 사용자가 직접 매직라인에 대해 조치를 취하고 재 점검 시 안전한 결과를 확인할 수 있습니다. 사용자들이 직접 점검한 결과는 관리자 페이지에 기록되어 한눈에 확인이 가능합니다.

[그림24] 관리자 페이지의 점검 결과 통계

1[국정원 보도자료] 북한의 금융보안인증 S/W 취약점 악용 해킹공격 관련 對국민 보안권고

2[경찰청 보도자료] 보안인증프로그램 취약점 악용 해킹 사건, 북(北) ‘라자루스’ 소행으로 확인

3[국정원 보도자료] 국정원, ‘보안인증 S/W 취약점’ 악용 해킹 확산 경고

4[국가사이버안보센터 카드뉴스] 뉴스 기사를 봤을 뿐인데 해킹된다?

6[한국인터넷진흥원 보호나라] 보안인증S/W 舊버전(MagicLine4NX 1.0.0.26 이하)보안조치 안내

7Genian EDR(Endpoint Detection Response)

.png)