◈ 重要なポイント (Key Findings)

- 2022年後半から活動を本格化し、2024~2025年にかけてRaaS運営モデルを通じて脅威が増加

- Golang及びRustベースのクロスプラットフォームランサムウェアが使用されていると報告

- 単純な暗号化にとどまらず、データ窃取及び拡散の脅迫(ダブルエクストーション)を併用

- 挙動分析ベースの検出と脅威インテリジェンス連携が可能なEDR体制強化が主要な対応戦略

1. 概要 (Overview)

Qilinは別名「Agenda」ランサムウェアとしても知られており、2022年7月頃に最初に出現が報告されて以降、ランサムウェアサービスモデルを通じて様々な組織を攻撃してきました。

この組織は基本的に「ランサムウェア開発者+攻撃の実行者(affiliates:以下、実行者)」の形態でRaaSプラットフォームを運営しており、実行者はQilinが提供するインフラ・ツールを利用して攻撃を実行し、その収益を分配する構造で運営されています。

最近では、提携募集機能の強化、自動化機能の追加、多様なプラットフォームへの対応などを通じて攻撃能力を拡大しており、これにより世界中の様々な産業分野で被害が報告されています。

2. 背景 (Background)

2-1. ランサムウェア組織及び運営形態

Qilinはロシア語圏のアンダーグラウンドフォーラムで提携募集の告知が確認されており、ロシアまたは独立国家共同体(CIS)地域を拠点とする可能性が指摘されています。提携収益構造は報告によって異なりますが、一部の資料では中・小規模の金額に対して実行者が約80%を受け取り、運営側が15~20%を受け取る構造で説明されています。

ランサムウェアのエコシステムという側面から見ると、これまで優勢だった他のRaaS組織(RansomHub、LockBitなど)が内部崩壊や運営上の問題を抱える中、Qilinがその空白を急速に占め、活動量を増加させたと分析されます。

さらにQilinは、ロシア語圏を拠点とし、香港などに法人を持つ防弾ホスティング(Bulletproof Hosting、以下BPH)プロバイダーネットワークと密接に連携していると報告されています。Qilinは被害組織のデータを流出させると脅迫しており、このDLS(Data Leak Site)は主にBPHインフラ上でホストされています。

2-2. 活動動向

2023年には主に数百万ドル以下(例:5万~80万ドル)規模の要求が中心でしたが、2024年以降は攻撃規模及び要求額が増加傾向にあります。2024年6月には英国の病院関連医療検査機関であるSynnovisを通じて大規模な医療サービスの中断を引き起こすなど、現実世界にまで影響を及ぼした攻撃が報告されています。

2025年4月には、グローバルなランサムウェア攻撃数が減少する傾向にある中でも、Qilinは攻撃件数の側面で最も活発なグループの一つとして台頭しました。特に最近、日本のアサヒグループへの攻撃事例が確認されています。

2-3. 技術的な特徴

QilinはGolangで開発された初期バージョンに続き、Rustベースのバージョンも確認されており、これは実行効率・隠蔽性の向上を目的としていると見られます。Windows及びLinuxの両プラットフォームを標的とし、特にVMware vCenter・ESXiのような仮想化インフラに対する標的化が顕著です。

暗号化アルゴリズムとしてはChaCha20、AES-256、RSA-4096などが報告されており、多様なモードで実行オプションが構成されています。実行条件に「パスワード引数要求」方式が含まれており、サンドボックス回避または分析回避技術として使用されます。暗号化時にはシャドウコピーの削除、イベントログのクリア、プロセス終了、ドメイン内拡散、ディスクイメージのマウント及びアンマウントなどの後続行動が確認されます。

2-4. 攻撃手法及び侵入経路

初期アクセスには、スピアフィッシング(メール添付・リンク)、外部に公開されたリモートアクセス(RDP、リモート管理ソリューション)またはバックアップ/クラウド関連ソフトウェアの脆弱性利用などが確認されています。例えば、Veeam Backup & ReplicationのCVE-2023-27532脆弱性を利用したアクセスが報告されています。

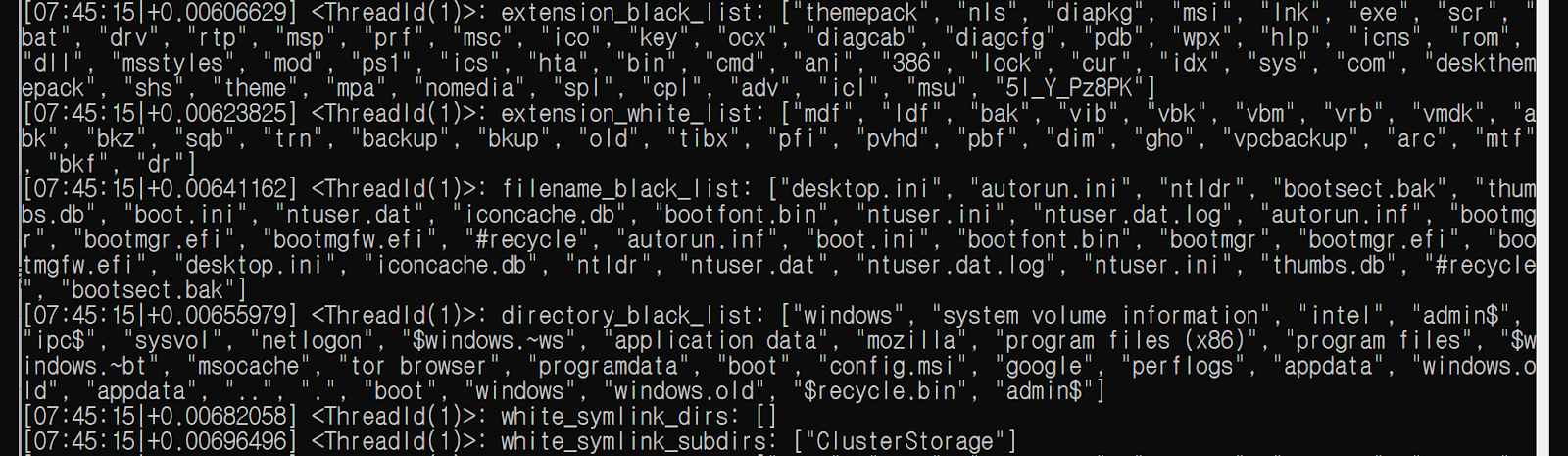

提携パネルを通じて攻撃者の環境設定が可能であり、例えば除外するディレクトリ/ファイルリスト、サービス終了リスト、会社IDベースの拡張子設定など、被害者ごとにカスタマイズした構成が可能です。。

2-5. 被害及び影響

単発的な暗号化被害にとどまらず、データ窃取と拡散の脅威(または実際の流出)という形態の「ダブルエクストーション(Double Extortion)」戦略が核となっています。被害規模は数十万ドルから数百万ドルに及ぶ事例があり、2024年以降は高額化・高リスク化の傾向が強まっていると見られます。特に重要インフラ(例:医療機関)への攻撃は、実際の運営停止、人命被害の可能性まで提起されるほど脅威的です。

3. 日本への攻撃事例分析

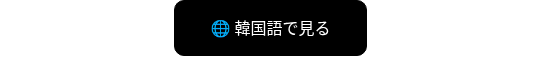

3-1. ダークウェブポータルでの公開脅迫

2025年9月29日頃、日本のアサヒグループがオンライン注文・出荷・顧客サービスシステム障害に見舞われ、その後Qilinがこの攻撃の犯行を主張し、約9,300件のファイル(約27GB)の窃取を主張しました。

アサヒグループは日本国内の製造・出荷網が麻痺したことで、一部の生産ライン及び物流に支障をきたし、国内消費者向け飲料・酒類供給が一時的に滞ったと報じられました。Qilinは攻撃直後、自社のデータ流出サイトに朝日グループ関連文書のスクリーンショット及び内部資料の一部を掲載し、これにより「製造・物流を対象とした高度な標的」への攻撃能力が実証された形となりました。

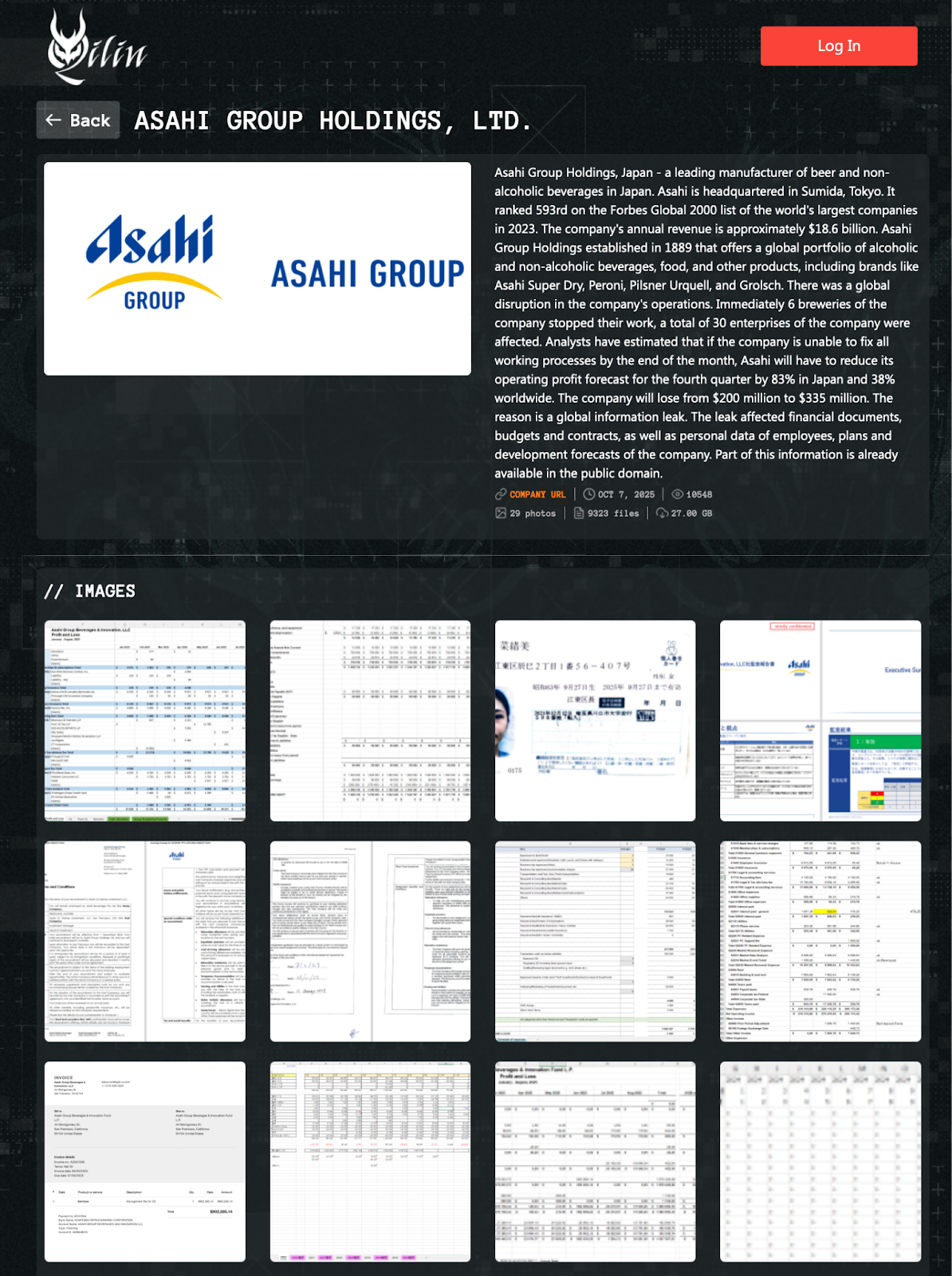

Resecurityによると、Qilinの運営者と非公開で会話を行い、脅威アクターが盗まれたアサヒデータを1,000万ドルで販売しようとしていることが明らかになりました。

[図3-2]会話メッセージ画面(出典: Resecurity)

3-2. ランサムウェアの動作プロセス

亜種によって異なる場合がありますが、Qilinランサムウェアは、実行引数として渡された「--password」値の有効性検証と通過後にのみペイロードをアクティブ化するように設計されています。

入力された文字列は、SHA256ハッシュアルゴリズムによってバイナリ内部にハードコードされたSHA256系ハッシュ値と比較されます。比較が成功すると、暗号化ルーチンがトリガーされます。一般的にパスワードベースのランサムウェアは、入力値を暗号化/復号化キーとして使用し、自身のコードまたは構成データを復号化した後に実際の悪意のある行為を実行しますが、Qilinの実装は、すでに実行可能な形で存在する構造をとっています。

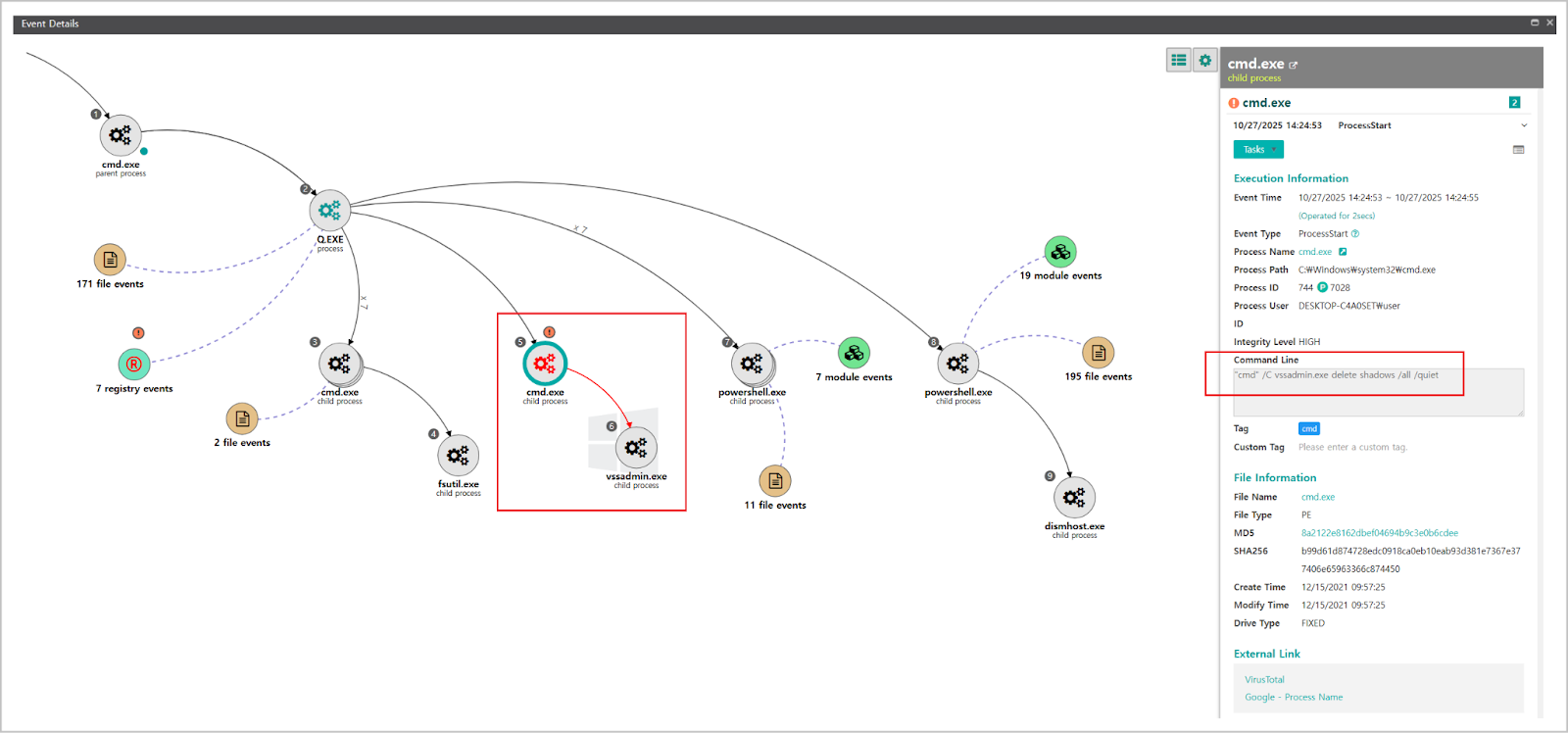

ランサムウェアは、事故対応とシステム復旧を妨害するために、イベントログ及びバックアップ関連データを意図的に削除する行為を実行します。分析対象サンプルは、Windowsのボリュームシャドウコピーを削除するためにvssadmin.exeを利用し、削除を完了させるために一連のサービス操作手順を行います。

具体的には、VSSサービス(Volume Shadow Copy Service)の開始タイプを手動に切り替えた後、サービスを実行し、その状態でシャドウコピー削除コマンドを呼び出して存在するバックアップスナップショットを削除します。削除完了後にはVSSサービスを停止し、開始タイプを無効(または無効化)状態に戻して、今後の自動復旧の可能性を排除します。

これらの手順は、フォレンジック痕跡を減らし、復旧手段を制限することで、事故分析とデータ復旧を困難にする目的を持っています。

- サービス開始タイプを手動(Manual)に変更

- wmic service where name='vss' call ChangeStartMode Manual

- VSSサービスが自動的に実行されないように、開始ポリシーを手動に変更します。

- wmic service where name='vss' call ChangeStartMode Manual

- VSSサービス開始

- net start vss

- シャドウコピー削除コマンドを実行するために、VSSサービスを一時的に起動します。

- net start vss

- すべてのシャドウコピーをサイレント削除

- vssadmin.exe delete shadows /all /quiet

- 存在するすべてのボリュームシャドウコピー(バックアップスナップショット)をユーザー確認なしで削除します。

- vssadmin.exe delete shadows /all /quiet

- VSS サービス停止

- net stop vss

- 削除作業終了後、サービスを停止して即座に動作を停止します。

- net stop vss

- サービス開始タイプを無効(Disabled)に変更

- wmic service where name='vss' call ChangeStartMode Disabled

- 将来の自動再起動を防ぐために、サービス開始ポリシーを無効化します。

- 将来の自動再起動を防ぐために、サービス開始ポリシーを無効化します。

- wmic service where name='vss' call ChangeStartMode Disabled

その後実行されるPowerShellスクリプトは、システムのすべてのイベントログチャネルを列挙し、バックアップ手順なしに各チャネルのイベントレコードを即座に初期化します。この作業は、PowerShellで提供される機能と.NETクラスのSystem.Diagnostics.Eventing.Reader.EventLogSessionを呼び出して実行され、管理者権限で実行する必要があります。Securityログなど一部のチャネルでは、追加のシステム権限または権限昇格が必要となる場合があります。

ログの初期化により、既存のログは表面上削除されますが、削除行為自体の記録、ディスクの残存データ、バックアップイメージ、または集中型ログ収集データには痕跡が残る可能性があり、完全な復旧は不可能と断定することはできません。このようなログ初期化行為は、フォレンジック追跡を妨害し、事故対応を遅延させる典型的なアンチフォレンジック技術です。

さらに、レジストリ登録を通じて自己永続性を確保します。このとき、レジストリの値の名前はランダムに生成された6文字の文字列の前に「*」が付く形式で構成され、内部実行ロジックは値の名前に「*」プレフィックスがある場合、セーフモード(Safe Mode)でもペイロードを実行するように設計されています。

一方、実行引数として「--no-destruct」を明示しない場合、ランサムウェアは自己削除(self-destruct)動作を実行するため、実行完了後には実行ファイルが削除され、レジストリの値のみが残ります。この場合、実行ファイルが削除された状態では、再起動後にレジストリエントリだけではペイロードが再実行されないため、永続性は事実上失われます。

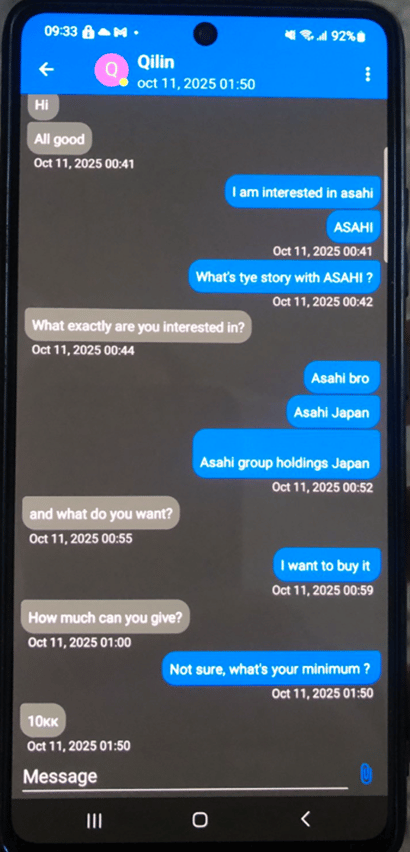

ファイルの暗号化成功率を最大化し、復旧手順を妨害するために、暗号化実行前に標的サービスを事前に停止し、該当サービスの開始タイプを無効(Disabled)に変更します。対象サービスは、サービス名または説明文字列に基づいて識別(部分文字列マッチング)され、識別されたサービスに対して停止コマンドを発行した後、自動再起動を防ぐために開始タイプを変更する方式で動作します。攻撃対象リストには、リレーショナルデータベース(MSSQL)、メールサーバ(Exchange)、仮想化プラットフォーム(Hyper-V)、主要バックアップ製品群(Acronis、Commvault、Veeam、Veritas Backup Exec)、会計・ERP(QuickBooks、SAP)、及び一部のエンドポイント/サーバセキュリティソリューション(Sophos)などが含まれています。これらの行為は、ファイルのロックやバックアップ動作による暗号化の阻止を回避することが目的です。なお、サービスの停止や開始タイプの変更といった操作には、管理者権限(以上)が必要となります。

データ暗号化の過程でも、Qilinは繰り返し実行中のプロセスをスキャンし、暗号化作業を妨害する可能性のあるプロセスを強制終了します。この動作はサービス停止と同様の意図で実行され、対象はデータベース、バックアップ・復旧エージェント、仮想化関連プロセス、及びセキュリティソリューションプロセスなど、ファイルアクセスを維持したり復旧を実行したりできる項目です。

内部的には、プロセス名または実行パスの文字列マッチングを通じて対象を識別し、定期的に検査して一致するプロセスを繰り返し終了する方式と見られます。このようなプロセス終了は、開かれているファイルハンドルによる暗号化の失敗を防ぎ、同時に復旧手段を無効化するための措置です。なお、これらのシステム操作には通常管理者権限(以上)が必要となります。

[図3-3]終了対象のプロセス及びサービス

システム損傷を防ぐため、暗号化対象から除外される特定のファイル拡張子、ファイル、及びパスを別途定義します。これらの例外リストは、オペレーティングシステムの中核ファイルや主要アプリケーションファイルを保護し、誤った暗号化によってシステム機能が低下したり、起動不能になったりする状況を予防する役割を果たします。

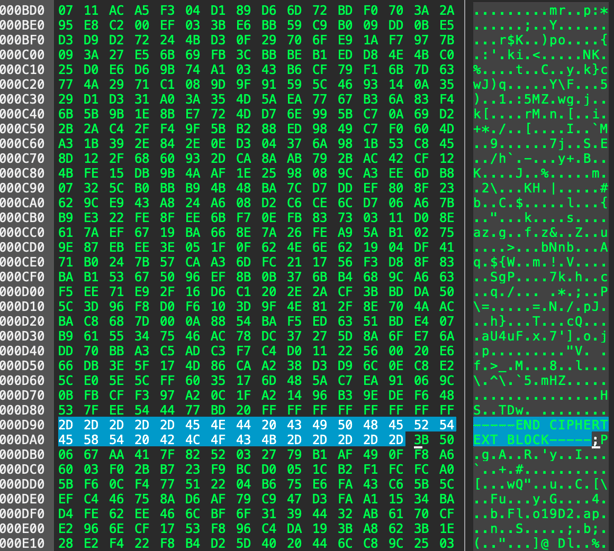

ファイル暗号化プロセスは、まず暗号化から除外するパス、ファイル、拡張子を確認する段階から始まります。その後、ファイル暗号化に使用するアルゴリズムを選択し、使用されるアルゴリズムはAES-256とChaCha20の2種類に分けられます。基本的にファイルは対称鍵方式であるAES-256で暗号化され、この対称鍵はRSA-4096公開鍵で再度暗号化されます。

ただし、被害システムがAES-NI(Advanced Encryption Standard-New Instructions)をサポートしていない場合は、AES-256の代わりにChaCha20アルゴリズムが使用されます。AES-NI非サポート環境は、概ね2011年以前に発売された旧型CPUであるか、マザーボードでAES-NI機能が提供されていてもBIOS設定で無効化されている場合を含みます。

すべての準備が完了すると、ファイル全体のデータを暗号化し、暗号化されたデータ区間の末尾には「-----END CIPHERTEXT BLOCK-----」という文字列が挿入され、区間の境界を明確に示します。また、暗号化されたデータの先頭部分には、最大512バイトまで元のデータの一部が挿入されます。

最終的なファイル構造は以下の通りです。暗号化されたデータ+暗号化されたキーデータ+終端を示す文字列+暗号化されたデータ(最大512バイト)の形式で構成されます。この構造により、ローカル環境ではファイルを復号化できる有効な手がかりが残らず、被害者は別途の復号化キーなしではファイルにアクセスできなくなります。

3-3. ランサムウェアの感染現象

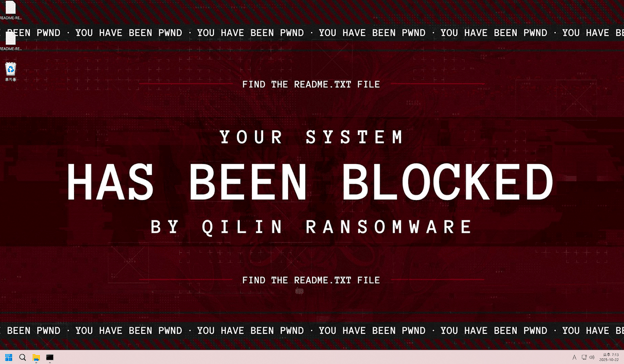

以下の画面はQilinランサムウェアに感染した状態を示しており、デスクトップの背景が攻撃者によって指定された画像に置き換えられていることが確認できます。ランサムウェアはデスクトップの背景変更を通じて、被害者に即座の視覚的認識を促し、復旧要求事項を含むランサムノートの内容を案内し、攻撃者とのコミュニケーションを強要する社会工学的な機能を果たします。

また、デスクトップの背景変更は単純なUI操作を超えてレジストリとファイルシステム上に痕跡を残すため、フォレンジック分析時に該当キーとファイルの作成・変更時間、所有者情報、ファイルハッシュなどを収集することで、感染時期と攻撃行為の連携証拠の確保に有効です。

[図3-6] ランサムウェアによって置き換えられたデスクトップの背景

[図3-6] ランサムウェアによって置き換えられたデスクトップの背景

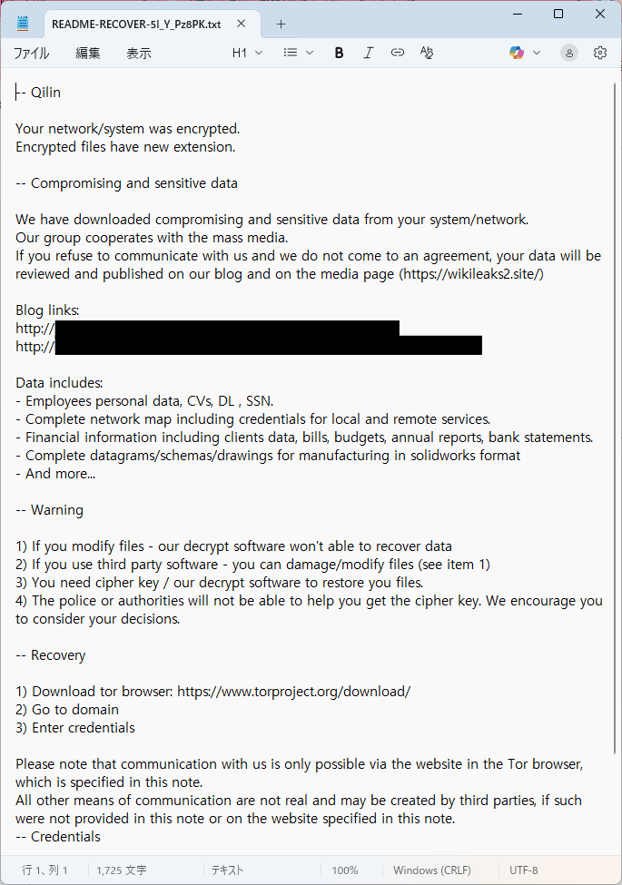

ランサムノートはREADME-RECOVER-<暗号化拡張子>.txt形式のファイル名で生成され、分析対象サンプルでは識別子がノート内の識別子(victim ID)及びアクセスアカウントとして使用されます。ランサムノートは暗号化除外パスを除くほとんどのディレクトリに優先的に生成されるため、システム全体にわたって多数のコピーが残ることになり、結果的にフォレンジック収集時にノートファイルの作成・変更時刻と所有者、ファイルハッシュを利用して感染範囲及び初期感染時期を把握するのに有効な指標となります。

ランサムノート本文には、攻撃者がシステム及びネットワークから機密データを収集し、被害者との交渉が決裂した場合、該当資料を攻撃者が運営するダークウェブに公開するという脅迫文が含まれます。被害者はランサムノートに記載された識別子とパスワードを利用してDLSにアクセスするよう指示され、この過程は単純なファイル暗号化通知にとどまらず、データ流出を前提とした二重脅迫(double extortion)の脅威を伴います。

4. 結論と対応(Conclusion)

Qilinは現在、ランサムウェアのエコシステムで最も注目すべき脅威の一つです。RaaS運営モデルを通じて攻撃の実行者を広範囲に募集しており、技術的な完成度と攻撃規模・速度の面でも急速に成長しています。

特に高価値攻撃(high-value target)を狙っており、単純な被害を超えて、実質的な運営停止やデータ流出の脅威まで併用している点が特徴です。韓国、日本を含むアジア太平洋地域の組織も潜在的な標的であるため、セキュリティチームではこの組織に対する備えの強化を検討する必要があるでしょう。

以下に、Qilinを含む類似ランサムウェア組織に対応するための推奨事項を提示します。これらは、貴組織の分析及びセキュリティ体制の確立に資するものです。

4-1. 初期アクセス阻止の強化

- スピアフィッシングメール対策の教育及び模擬訓練を定期的に実施すること

- RDP/リモート管理、外部接続ポートなど露出したサービスへのアクセス制御(2段階認証、IP制限など)を強化すること

- バックアップ・クラウドソリューション、リモート管理ツールなどにおける既知の脆弱性(CVE)の監視及びパッチ適用体制を確保すること

4-2. ネットワーク及びエンドポイント防御の強化

- EDRソリューションの導入・構築を通じて、不審な挙動(プロセス終了、シャドウボリュームコピー削除、イベントログクリアなど)の監視を強化すること

- 内部ネットワークの分離(segmentation)及び最小権限ポリシーを通じて、水平移動(lateral movement)を困難にすること

- バックアップシステムを含む重要資産のオフラインまたは隔離された状態でのバックアップ戦略を策定し、定期的な復旧テストを実施すること

4-3. 検知及び緩和措置

- 異常なネットワーク活動及びC2通信検出体制を構築し、特に提携型ランサムウェア組織が使用するTorベースのDLSまたはC2インフラ連携の可能性に注意すること

- 事件発生時、「データ窃取」の可能性まで考慮した対応計画(Ransomware + Exfiltration)を準備すること

- 脅威インテリジェンスを通じてQilin関連の最新TTPs(手法・手順)を継続的に監視し、内部セキュリティチームと共有すること

4-4. 事故対応及び復旧準備

- ランサムノート発見時、直ちに隔離及び外部通信のブロック、ログ確保、フォレンジック対応フローを準備すること

- 被害発生時、支払い判断の前にフォレンジック証拠を確保すること

- 法律/保険/法執行機関との連携業務協力手順を事前に確保すること

- 復旧手順には、暗号化されたデータの復元可能性、バックアップの整合性確認、復旧優先順位の設定などが含めて作成すること

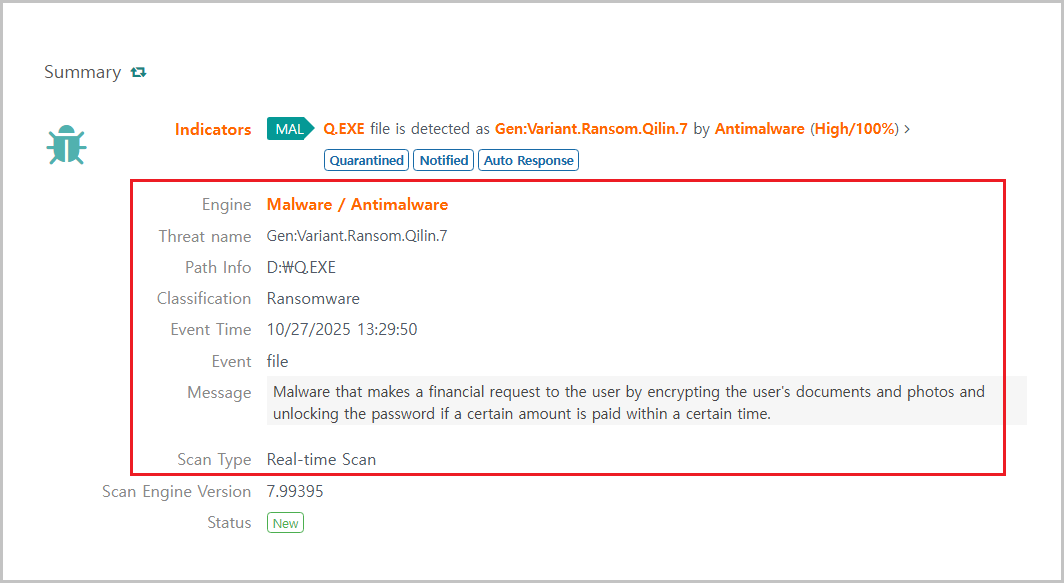

Genian EDRは、Anti-Malware及びAnti-Ransomwareエンジンを通じて、ランサムウェアのシグネチャベース検知機能だけでなく、シグネチャ類似度分析による亜種ランサムウェアの検知機能も備えています。

また、異常なプロセス動作、ファイル暗号化パターンなど、行動ベース(Behavior-based)の分析技術を適用することで、これまで知られていなかった新規ランサムウェア(Unknown Ransomware)もリアルタイムで振る舞い検知及びブロックできます。

[図4-1]Genian EDRのQilinランサムウェア検知サマリー

[図4-1]Genian EDRのQilinランサムウェア検知サマリー

Genian EDRは、ランサムウェア実行時に発生するVSS(Volume Shadow Copy Service)削除コマンドをリアルタイムで監視および検出します。ポリシーベースの対応メカニズムに従い、該当する悪意のあるプロセスを即座に強制終了(terminate)し、追加の暗号化行為やシステム損傷の発生を抑止します。

さらに、プロセスツリーやイベント相関分析(Behavior Correlation Analysis)を通じて、攻撃の前後における行為全般にわたる高い可視性(High Visibility)を提供します。これにより、EDR管理者が脅威の原因と影響範囲を迅速に把握し、対応できる体制を支援します。

[図4-2]Genian EDRインシデント攻撃チェーンの画面

ランサムウェア攻撃は、単純なマルウェア感染を超えて、業務麻痺、データ損失、金銭的被害を引き起こす深刻な脅威となっています。このような攻撃に効果的に対応するため、Genian EDR(Endpoint Detection and Response)製品にはAnti-Ransom機能が搭載されています。Anti-Ransom機能は、一般的なマルウェアの検知とは異なり、ランサムウェアの特性に基づいた先制的な防御と迅速な対応を実現します。

Anti-Ransom機能は、大きく3つの主要な段階で運用されます。その一つが、行動ベース検知(Behavioral Detection)です。ランサムウェアは通常、ファイルの連続的な暗号化や拡張子の変更といった特異な挙動を示しますが、Anti-Ransom機能はこれらの挙動をリアルタイムで監視し、感染の初期段階で攻撃を阻止します。これにより、ファイルが完全に暗号化される前に脅威を防御することが可能となります。

2つ目は、自動隔離及び阻止(Containment & Blocking)段階です。Anti-Ransom機能は、検出されたプロセスを自動的に隔離または終了させ、それ以上のファイル暗号化の試行を即座に阻止します。同時に、感染したファイルを安全な状態に復元したり、バックアップされたデータを活用した迅速な復旧を支援したりすることで、業務継続性を最大限に維持します。

3つ目は、フォレンジック及び対応支援(Forensic Analysis & Response Guidance)段階です。EDR製品は、検出されたランサムウェア攻撃の詳細なログと行動データを提供し、管理者に対して対応手順を段階的に案内します。具体的には、感染範囲の確認、隔離措置、バックアップファイルによる復元、攻撃者との通信阻止など、具体的な対応方法が含まれます。また、繰り返しの攻撃を防ぐために、システム脆弱性チェックやセキュリティポリシー強化を含む推奨事項も提示します。

結論として、EDR製品のAnti-Ransom機能は、事前予防、リアルタイム阻止、迅速な復旧、および体系的な対応支援を統合することで、ランサムウェア攻撃に対する企業の対応能力を大幅に向上させます。本機能は単に感染の有無を検知するだけでなく、実際の攻撃状況下でユーザーが即座に取るべき段階的な指針を提供することで、被害を最小限に抑え、迅速な業務正常化を実現します。

5. セキュリティ侵害インジケーター (IoC, Indicator of Compromise)

-

MD5

1410b418a078559581725d14fa389cdd

440810b008eed766f085b69b1723f54b

a7ab0969bf6641cd0c7228ae95f6d217

a42d36f1af2c396e645ffa356fa47a1e

d0a711e4a51891ddf00f704d508b1ef2

d67303ba66bcb4dd89de87c83f3f831f

e1d41939dc4cc4116cc3439a01cfb666

e01776ec67b9f1ae780c3e24ecc4bf06

eb6fff4ee0f03ae5191f11570ff221c5

6b7eeb860917aa44982d8bd2d971aff1

14dec91fdcaab96f51382a43adb84016

31edb01d243e8d989eb7e5aeeeef54dc

63b89a42c39b2b56aae433712f96f619

64ca549e78ad1bd3a4bd2834b0f81080

88bb86494cb9411a9692f9c8e67ed32c

417ad60624345ef85e648038e18902ab

470d0261d18ed69990ce94f05d940de1

923c5af6fd29158b757fb876979d250b

0d68a310f4265821900249bec89364c2

0d70b3825647082d779987f2772bd219

08a2405cd32f044a69737e77454ee2da

11d795baafa44b73766e850d13b8e254

119856ec134acc86ef76044cbf291f54