지니언스 시큐리티 센터에서 위협분석 보고서를 발간했습니다. 이 보고서는 최신 사이버 위협과 취약점을 조사하고, 신속한 대응과 예방을 위한 정보를 제공합니다. (전문보기 아래 링크)

개요 (Overview)

1. 위협 케이스 분석(Threat Case Study)

○GSC(Genians Security Center)는 위협 케이스 분석을 통해 지속적으로 고도화되는 공격자의 Operations와 TTPs에 효율적으로 대응하기 위한 연구를 진행하고 있습니다.

○위협 케이스 중 AsyncRAT라는 원격 제어 도구(RAT, Remote Administration Tool)을 악용하는 사례가 과거부터 꾸준히 발견됐고 해당 RAT을 분석해 공격자들의 TTPs를 식별했습니다.

○RAT을 악용할 경우, 악성코드를 제작하지 않아도 정보 탈취 및 시스템 제어 등의 악성 행위를 수행할 수 있기 때문에 공격자들 사이에서 꾸준히 악용되고 있으며, 이러한 이유로 RAT(Remote Access Tool) 등으로 불리기도 합니다.

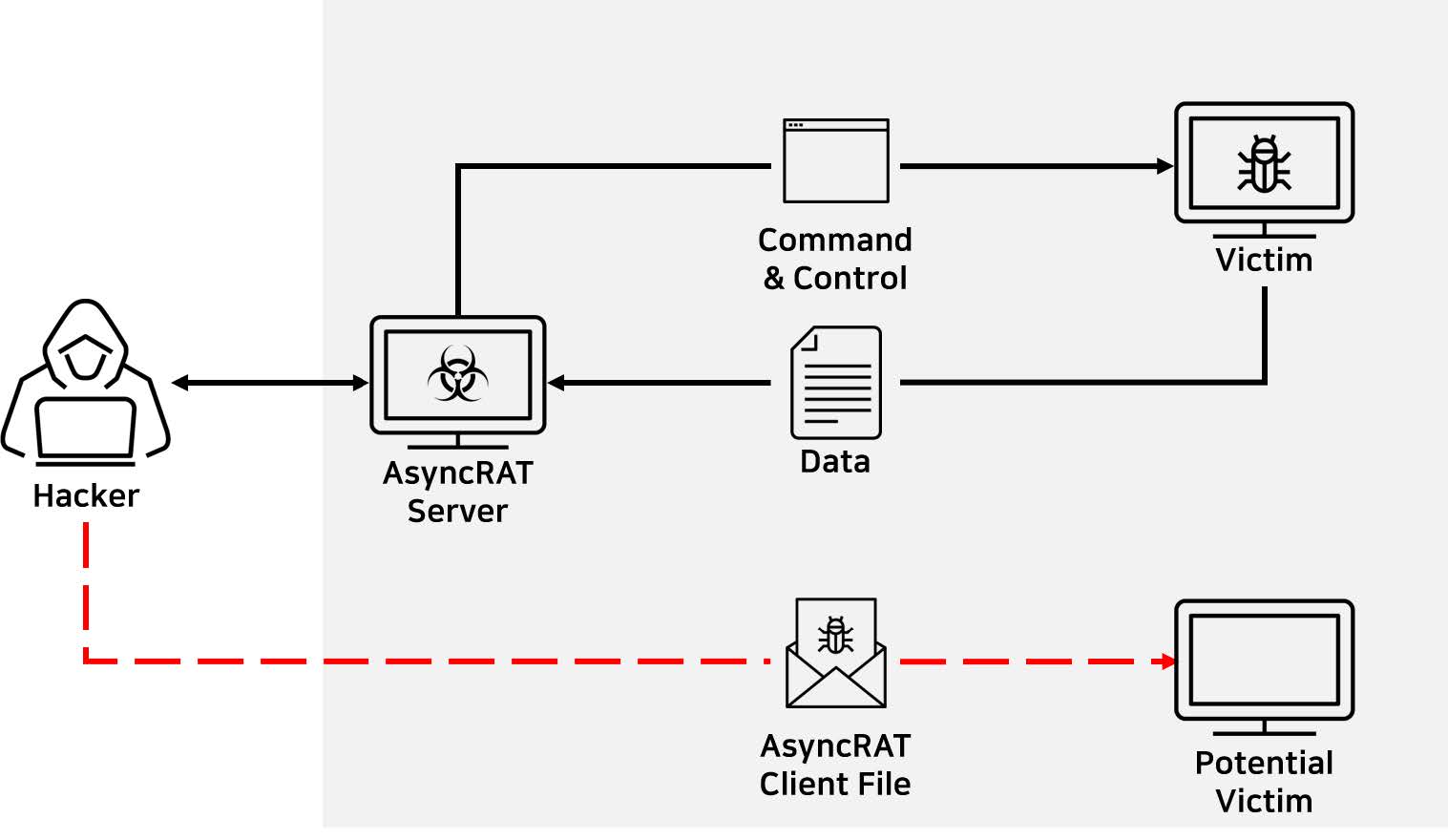

○RAT은 일반적인 악성코드와 다르게 많은 사용자들에 의해 사용되고 있어 정상 프로그램으로 인식하기 쉽습니다. 공격자들은 이 점을 노려 코드와 기능을 변경한 RAT Client 파일을 제작하고 피싱 메일이나 피싱 사이트를 통해 유포하는 정황을 보이고 있습니다.

1.2.AsyncRAT 이란?

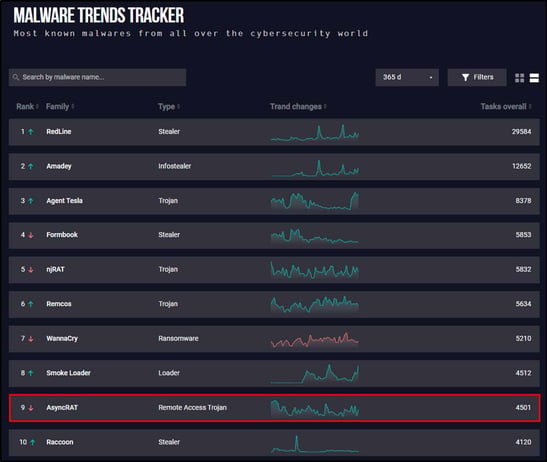

○AsyncRAT은 .NET으로 개발된 오픈소스로 2019년 GitHub에 처음으로 공개됐습니다. AsyncRAT은 시스템을 모니터링하고 원격으로 제어할 수 있는 원격 관리 프로그램으로 개발됐지만 공격자들에 의해 꾸준히 악용되고 있어 공개 이후 지금까지 꾸준하게 악성코드 동향 상위 10위 안에 기록되고 있습니다.

[그림 01] 2023년 악성코드 동향

출처 : AnyRun – Malware Trends Tracker

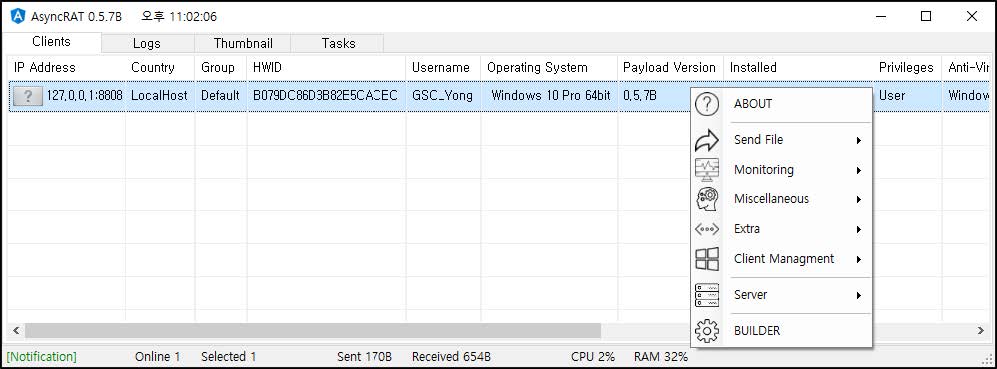

○AsyncRAT은 서버의 명령을 통해 클라이언트를 제어하는 서버 / 클라이언트 구조를 가지고 있습니다. 만약, 공격자가 유포한 AsyncRAT 클라이언트 파일을 피해자가 실행할 경우, 공격자는 아래 그림과 같이 다양한 명령을 통해 피해자 PC를 제어할 수 있습니다.

[그림 02] AsyncRAT Server 화면

[그림 03] AsyncRAT 흐름도