2020년 6월 이스라엘 JSOF의 보안 전문가들은 “Ripple20”으로 명명되는 취약점들을 찾아 공개하였습니다. Ripple20은 미국 임베디드 인터넷 프로토콜의 선두 기업인 트렉(Treck Inc.)이 개발한 TCP/IP 소프트웨어 라이브러리에 존재합니다.

여기서 중대한 문제점은 이 라이브러리가 수많은 사물인터넷(이하 ‘IoT’) 단말에 존재한다는 것이며, 기업 보안관리자 입장에서는 치명적인 위험도를 지니고 있는 Ripple20 노출유무에 대해 확실히 인지하지 못할 가능성이 높다는 것입니다.

Source: JSOF

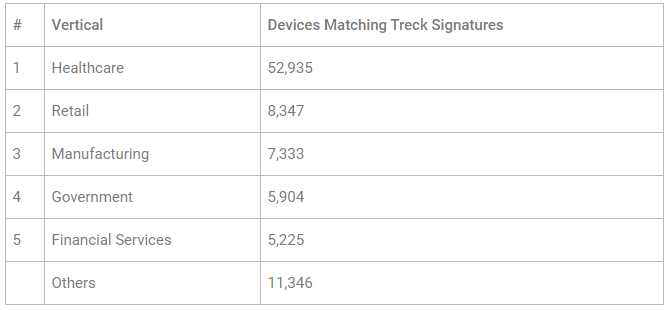

이 취약점들은 기업 내 사용되는 IoT 단말들을 위협하는 것으로 헬스케어, 리테일, 제조, 공공, 금융서비스 분야에서 중점적으로 위험성이 나타나고 있습니다. 공격자들이 Ripple20를 이용하여 공격(exploit)에 성공할 경우, IoT 단말을 기반으로 기업 전체의 네트워크에 침투할 수 있게 되어 그 심각성이 크다고 할 수 있습니다.

최근 발표된 Ripple20는 실제 취약점에 노출된 단말의 양이 얼마나 방대한지 뿐만 아니라 그 심각성에 대해서도 지속적으로 논의되고 있습니다. 사이버보안 전문가들은 여러 건의 기사를 통해 엄청난 양의 정보와 잠재적 완화 옵션에 대한 수준 높은 권고사항들을 제공하였습니다.

이번 블로그를 통해 Genian NAC를 활용하여 네트워크에서 잠재적으로 Ripple20에 노출될 수 있는 단말을 식별하는데 도움이 되는 구체적인 방법에 대해 설명하고자 합니다.

우선적으로 우리는 당면한 문제를 재점검할 것입니다. 단편적인 이야기로 전세계의 수 많은 단말에서 TCP/IP 스택(stack) 결함이 있습니다. BleepingComputer article 기사에서는 아래에 언급된 것과 같이 위험한 사항들을 포함하고 있으며, 취약점에 대한 세부 사항을 다루고 있습니다.

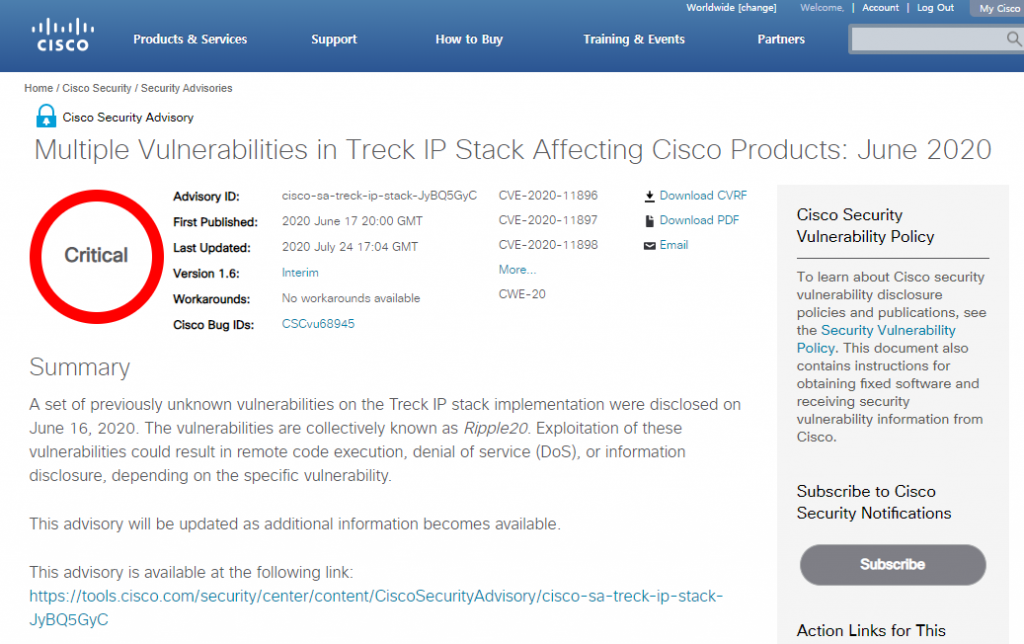

'Ripple20'라는 이름으로 명명된 해당 취약점 그룹에는 CVSS 스코어 9.0 이상을 획득한 심각 수준의 4개 취약점이 포함되었습니다. 이 중 2개(원격코드 실행 CVE-2020-11896, CVE-2020-11897)는 심각도 점수(10점 중 10점)가 가장 높으며, 나머지 2개는 9.0점 (CVE-2020-11901)과 9.1점 (정보 유출)입니다. , CVE-2020-11898).”

두 번째 기사에서 저자는 다양한 업종에 미치는 영향에 대해 자세히 설명합니다.

Source: Bleepingcomputer

Source: Bleepingcomputer

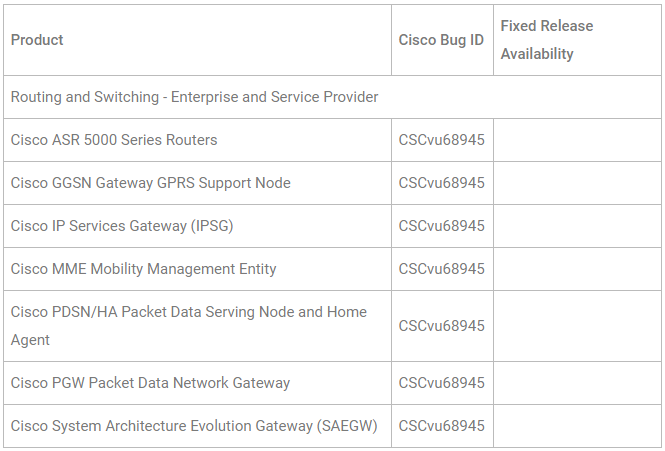

또한 취약점의 영향을 받는 것으로 확인된 벤더들의 특정 모델을 나타내고 있습니다. 그중에서 Ripple20에 취약한 것으로 확인된 Cisco의 네트워킹 장비 및 기타 장비에 대해 살펴보겠습니다. 이 목록은 계속 증가할 것이며, 만약 기업에서 Cisco 장비를 사용하고 있다면 Genian NAC 활용이 큰 도움이 될 것입니다.

Source: Cisco Security Advisory

Source: Cisco Security Advisory

다음 표는 관련 Cisco 버그 ID와 함께 나열된 Cisco 제품입니다.

Source: Bleepingcomputer

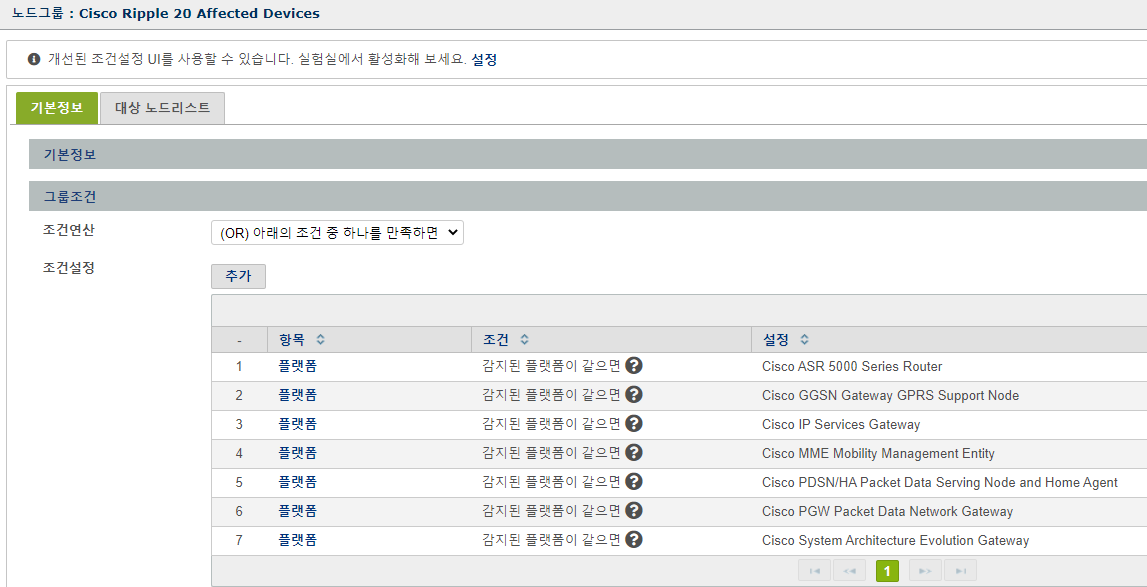

여기서 목표는 위의 표에 나타난 Cisco 장비들이 사내 네트워크에 나타나는지 식별하고, 플랫폼 유형별로 그룹화하고, 권한을 제한 또는 수정하고 (필요한 경우) 관리자에게 자동으로 알리는 것입니다.

이제 본격적으로 Genian NAC를 활용하는 첫 단계 ‘플랫폼 식별’을 설명 드리겠습니다.

Step 1: Identify Platforms

Genian NAC 센서는 DPI(Device Platform Intelligence)를 활용하여, 사내 네트워크 상의 모든 IP 지원 단말들을 식별할 수 있도록 네트워크에 신속하게 구축할 수 있습니다. 센서는 인텔(intel) 기반의 하드웨어, 가상 인스턴스(virtual instances), 사용자 PC(Windows) 에이전트 플러그인을 이용한 PC 기반 네트워크 센서로 동작할 수 있습니다.

어떤 방법을 선택하든 네트워크에 연결된 장비 중에서 플랫폼이 Cisco인 장비들을 빠르게 식별할 수 있고 관리자는 UI에서 손쉽게 관리할 수 있습니다.

Genian NAC 는 Cisco사의 취약점리스트에서 확인된 Cisco 장비가 네트워크에 존재하는지를 플랫폼명 조건으로 그룹핑할 수 있고 제어정책을 이용해서 단말을 차단하거나 격리하는 기능을 제공합니다.

<Ripple20에 취약한 단말 조건 설정>

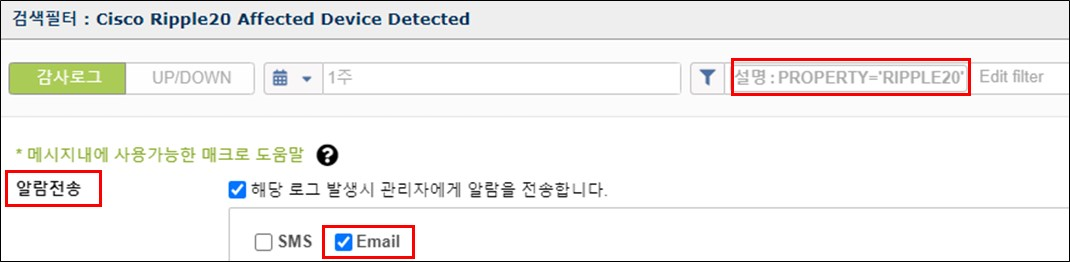

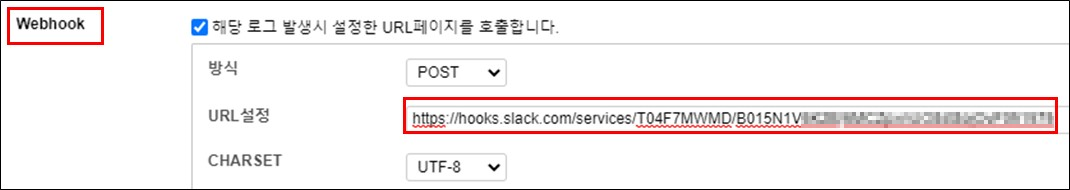

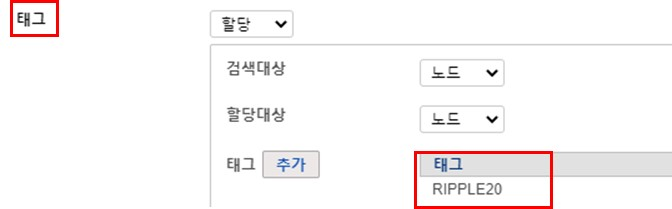

Step 2: Configure Notifications & Node Tagging

다음으로 로그 필터(Log Filter)를 구성합니다. 로그 필터는 두 가지 목적으로 사용할 수 있습니다. 첫 번째 목적은 관리자가 네트워크에 취약한 장치가 있다는 것을 알 수 있도록 알림을 전송하는 것입니다. 이 경우 이메일 옵션과 Slack 옵션을 모두 활성화할 수 있습니다. 두 번째 목적은 노드 그룹에 나열된 플랫폼 유형과 일치하는 노드에 태그를 동적으로 할당하는데 사용하는 것입니다. 노드태그는 추후 관리자가 제어정책에서 이용할 수 있습니다.

<이메일 알림>

<Slack 연동을 위한 Webhook 설정>

<Tag>

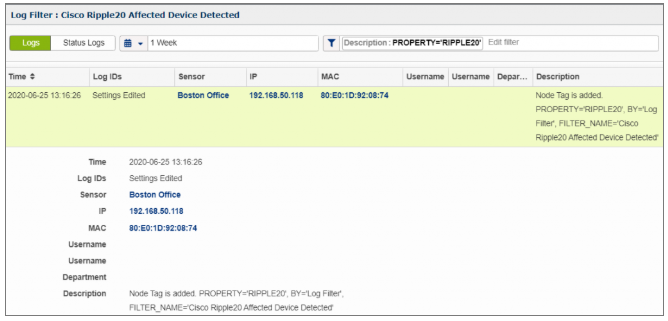

Step 3: Validate Node Tagging

구성이 완료되면 아래 그림과 같이 Cisco 플랫폼과 일치하는 로그 항목이 나타나고 Riplpe20 노드 태그가 할당됩니다.

<감사로그: 노드 태그 할당>

Step 4: Validate Notifications

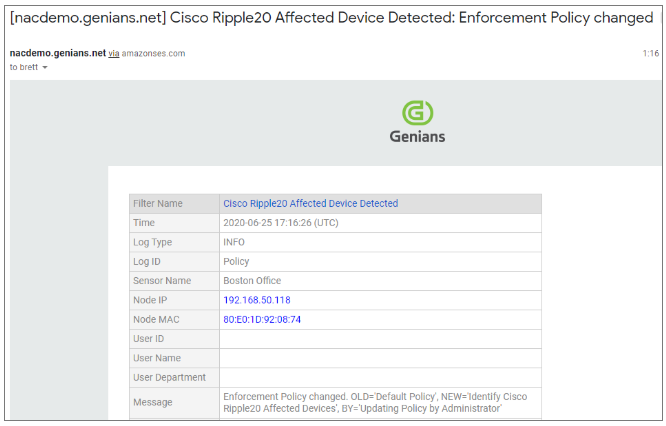

다음으로 두 가지 형식(이메일, Slack)으로 알림을 모두 확인할 수 있습니다. 이메일 알림 수신 옵션으로 설정한 담당자의 이메일 계정을 확인하면 Ripple20 이벤트와 관련한 알림 이메일 수신되었음을 알 수 있습니다.

<이메일 알림>

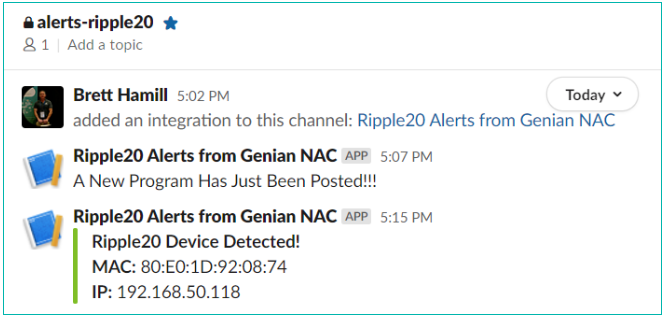

Slack용 Genian NAC Webhook을 통해 Ripple20 이벤트가 발생할 때마다 Slack으로 알림이 발신되고, 보안관리자는 즉시 관련사항(IP, MAC, 탐지시간 등)을 확인할 수 있습니다.

<Slack 알림>

Ripple20은 한동안 지속될 것이며, 이러한 취약점으로부터 리스크를 최소화 하려면 IoT, ICS 및 네트워킹 장비 등 세분화된 가시성에 대한 접근 방식이 필요합니다. 네트워크 가시성 확보를 위해서는 신속하게 NAC시스템을 구축할 수 있는 옵션을 갖추는 것이 중요합니다. 네트워크 접근에 대한 실시간 탐지/분류가 자동화되어 가시성이 확보된다면 보안관리자의 수고스러움을 덜어줄 수 있고, 또한 효율적인 인력 운영이 가능해 집니다. 마지막으로, 유연한 알림 옵션은 운영자 및 사용자 모두에게 중요한 기능입니다. 이메일(사내 메일서버, 구글메일서버 연동), Slack 등 기타 협업 도구를 통해 알림 옵션이 포함됩니다.

지니언스는 지속적으로 Ripple20에 대한 후속 사항을 살펴보면서 조치가 필요한 노드를 식별하기 위해 활성 노드와 관련된 CVE 관련 정보를 활용하는 등 다양한 방법에 대해 노력할 것입니다.

참조 URL

KISA 보안공지 內 Treck 프로토콜 취약점 주의 권고(2020.06.18)

Cisco Security Advisory(2020.06.16)

https://www.genians.co.kr/resources/Genian_NAC_v5.0_introduction.html

https://www.genians.co.kr/resources/Genian_NAC_v5.0_Brochure.html

https://www.genians.co.kr/resources/Global_NAC_Market_Forecast_to_2024_kor.pdf

https://www.genians.co.kr/resources/Genian_NAC_Whitepaper_DPI.html

https://www.genians.co.kr/resources/Genian_NAC_Whitepaper_OT.html

노드 정보 수집 관련 Docs 링크(자세히 알아보기)

https://docs.genians.com/release/ko/monitoring/network-nodes/understanding-nodes.html

플랫폼 탐지 및 CVE 관련 Docs 링크(자세히 알아보기)

https://docs.genians.com/release/ko/monitoring/network-nodes/device-platform-intelligence.html

검색 필터 생성 관련 Docs 링크(자세히 알아보기)

https://docs.genians.com/release/ko/logs/create-log-filter.html

태그 할당 관련 Docs 링크(자세히 알아보기)

https://docs.genians.com/release/ko/logs/tagging-assets.html

알림 보내기(메일,Slack) 관련 Docs 링크(자세히 알아보기)

https://docs.genians.com/release/ko/logs/sending-events.html