안녕하세요?

기술연구소 유지니입니다.

사이버 킬체인과 엔드포인트 보호의 중요성과 관련된 두 번째 포스팅입니다.

이번에는 엔드포인트 보호를 위한 확장된 사이버 킬체인 모델에 대해서 살펴보겠습니다.

(1부) 내부 위협을 설명하지 못하는 기존의 킬체인 모델

(2부) 엔드포인트 보호를 위한 확장된 사이버 킬체인 모델

2부. 엔드포인트 보호를 위한 확장된 사이버 킬체인 모델

오늘날 강조되는 위협은 무엇인가?

오늘날 위협의 초점은 외부에서 들어오는 공격을 방어하는 방식에서 내부에서 발생하는 위협을 방어하는 방식으로 바뀌고 있는데요. 그 이유는 사이버 침해의 주체가 외부자 보다는 내부자가 대부분이기 때문입니다.

그런데, 사실 지능형 지속 위협은 ‘내부자’의 위협은 아니죠. 그러나 ‘내부’의 위협에는 해당할 수 있습니다. 왜냐하면 조직 내부에 침투한 이후의 행위는 내부자의 엔드포인트를 통해 권한상승을 시도하는 등 사실상 내부자의 권한을 이용하기 때문이지요. 따라서 내부에서 발생하는 위협 행위에 대한 설명이 사이버 킬체인 모델에서 반드시 필요합니다. 또한 이는 엔드포인트 보호를 위해서도 중요한 내용입니다.

하지만 기존의 사이버 킬체인 모델은 외부로부터 공격을 설명하는데 적합하지만, 내부 위협까지 포함한 위협을 설명하는 모델로는 이전 포스팅에서 지적한 한계점을 지니고 있습니다.

엔드포인트 보호를 위한 새로운 사이버 킬체인 모델

그동안 이 위협 모델을 개선하기 위한 연구자들이 노력들이 있었는데요. 최근 국내 학회에서 발표된 한 킬체인 모델을 소개하려고 합니다.

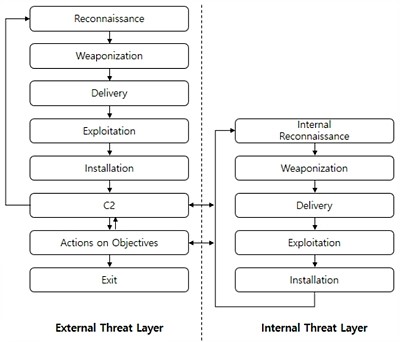

[그림 1] 엔드포인트 보호를 위한 확장된 사이버 킬체인 모델

이 모델은 지능형 지속 위협을 두 개의 계층(외부의 위협, 내부의 위협)으로 나누어 구성하고 있습니다. 또한 내부의 위협을 세분화하여 기술하였는데, 외부의 위협에서 이루어지는 정찰, 무기화, 전달, 취약점 악용, 설치 등의 과정이 내부의 위협에서도 동일하게 존재하였다는 점을 강조했습니다. 비록 정찰 단계부터 설치 단계까지의 과정이 외부와 내부에서 동일하게 반복, 순환하지만 그 성격은 매우 다르다고 설명합니다.

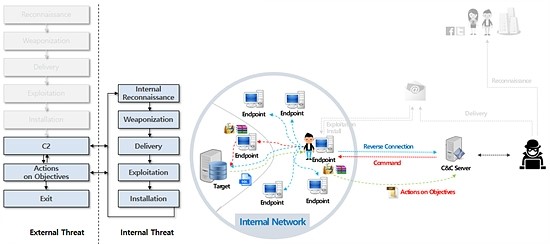

[그림 2] 내부 위협을 도식화한 확장된 사이버 킬체인 모델

예를 들어 정찰 단계의 경우, 공격자는 조직 내 전산망에 침입하기 위해 인터넷 검색, 소셜 미디어 등을 통해 조직 구성원에 대한 정보를 수집합니다. 그러나 내부에 침입한 이후에는 내부 네트워크의 구조 파악, 시스템 스캔 등의 기술적인 정찰을 수행하지요.

무기화 단계의 경우, 공격자는 내부로 침입하기 위해 정상적인 업무 문서로 위장한 드롭퍼(Dropper) 등을 사용할 수 있지만, 내부에 침입한 이후에는 각종 해킹 도구와, 압축파일, 암호화 도구 등을 사용합니다.

전달 방법도 다릅니다. 공격자는 조직 내부로 침입하기 위해서 스피어 피싱(Spear Phishing)과 같은 사회공학적 방법을 사용하지만, 내부에 침입한 이후에는 기술적인 공격 방법들을 사용합니다. 이처럼 정찰, 무기화, 취약점 악용 등 많은 단계들이 조직 내부에서도 동일하게 반복될 수 있지만 외부의 위협과 내부의 위협은 방법론적인 측면에서 다른 성격을 갖습니다.

그래서 우리는 무엇을, 어떻게 대응해야 하는가?

위 모델은 조직 내부의 위협을 구체화 함으로서, 내부 위협에 대해서도 각 단계별 킬체인 전략 수립이 필요함을 강조합니다. 또한 외부와 내부 위협의 내용이 다르기 때문에 그 대응 방법 역시 달라져야 한다고 말합니다.

이를 위해서 우리는 엔드포인트의 활동의 가시성을 확보해야 합니다. 그래야만 행위 분석 등을 통한 이상 탐지가 가능합니다. 마지막으로 엔드포인트 침해에 대한 빠른 대응이 필요합니다. 어차피 100% 완벽한 방어는 없기 때문입니다.

추후에는 엔드포인트의 가시성을 확보하고 위협 탐지와 즉각적인 대응을 수행하는 Genian Insights의 역할에 대해서 다루어 보도록 하겠습니다.

[1] Patrick Reidy, “Combating the Insider Threat at the FBI: Real World Lessons Learned,” Black Hat USA, July 2013.