1 장 IT 환경의 변화

1. 새로운 보안 모델의 필요

가. XDR의 등장

코로나(Covid-19)는 IT 환경의 모든 것을 변화시켰습니다. 감염 예방을 위한 재택과 원격지 근무는 표준화되었으며, 이를 위한 클라우드 업무 환경은 디지털전환(DX)을 가속화 시켰습니다. 그에 따라 기업/기관의 정보보안 영역도 확대되어 변화된 환경에 맞는 새로운 보안 모델이 주목받고 있습니다. 대표적인 것이 SASE(Secure Access Service Edge)와 XDR(eXtended Detection & Response)입니다.

SASE는 통신(연결)과 보안을 동시에 제공하는 개념으로 원격 및 클라우드 업무환경을 위한 최적의 인프라로 주목받고 있습니다. XDR은 보안 관리 및 대응의 효율을 높이기 위한 방법으로 부상하고 있습니다. 변화된 환경은 보안 관리와 대응을 더욱 어렵게 합니다. 물리적 업무 공간의 확대, 개인단말의 업무참여(BYOD: Bring Your Own Device), 클라우드 협업 어플리케이션 등으로 공격표면(Attack Surface)은 지속적으로 증가하고 있습니다. XDR이 주목받는 이유입니다. XDR은 확대(eXtended)된 영역에서 자동화된 탐지(Detection)와 대응(Response)으로 제한된 보안 운용인력(SOC, Security Operating Center)의 업무 생산성을 높이고 더 많은 보안 위협에 대응할 수 있도록 지원합니다.

XDR에 대한 견해는 다양합니다. 그러나 XDR은 완전히 새로운 것이 아닌 보안솔루션의 진화 방향이라고 이해하는 것이 타당합니다. 여기에는 기존의 솔루션과 신규솔루션이 모두 해당됩니다. 오늘날 IT 환경이 요구하는 새로운 ‘통합’에 대한 기대를 만족시키는 솔루션이자 방향이라고 이해하면 좋을 것입니다. 그럼 왜 통합을 해야 할까요? 그것은 위협(Threat) 자체의 고도화와 위협을 관리해야 하는 환경의 변화가 더 이상 단일, 개별 솔루션으로 대응할 수 있는 수준을 넘어서기 때문입니다.

나. XDR의 필요성

(1) 위협 대응 한계

임퍼바(Imperva)는 2018년 조사에서 IT 전문가의 27%가 매일 100만 개 이상의 보안 경고를 받으며 1만 개 이상을 받는 경우도 절반 이상(55%)이라고 밝혔습니다. 팔로알토 네트웍스(paloalto networks)의 보고서에서는 기업이 평균 40여 종의 보안 솔루션을 사용하고 있으며 여기서 나오는 보안 경고 중 93%는 무시된다고 밝히고 있습니다. 보안 경고는 이미 하루에 대응할 수 있는 수준을 넘어서고 있습니다. 디지털전환(DX)에 따라 향후 보안 경고는 증가되고 대응은 보다 어렵게 될 것으로 예상됩니다. 더욱이 클라우드와 재택 등 원격 지점의 보안 위협은 무시를 넘어 기술적으로 수집/통합되지 않는 보안의 사각지대(Security Blind Spot)로 남을 수도 있습니다. 재택근무자를 통해 회사로 (역)침투하는 아일랜드 호핑(island hopping attack) 등은 대표적인 사례입니다.

(2) 변화하는 위협

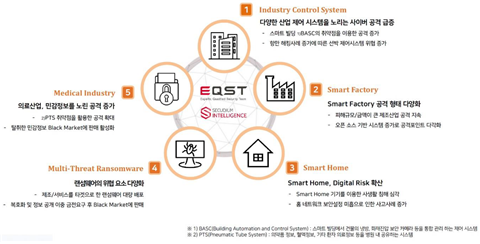

과기정통부는‘21년 사이버위협 분석 및 22년 전망 분석’을 통해 환경변화에 따른 위협을 예고하고 있습니다. IoT 기기 대상의 위협증가, 클라우드 및 메타버스 등 신기술 대상 신종위협의 발생 등이 그것입니다. 더불어 재택근무 등 변화된 환경을 이용하는 위협 역시 크게 증가하고 있습니다. 트렌드마이크로는 ‘2020 위협결과 보고서‘를 통해 재택근무를 노린 사이버 공격이 약 29억 건, 전년 대비 210% 폭증했다고 발표했습니다. 특히 홈 네트워크의 공유기 및 스마트기기의 제어권을 탈취하는 프루트포스 공격이 73%로 가장 많다고 보고했습니다. 다양한 보고서를 통해 기승을 부린 랜섬웨어 등이 의료분야 및 공급망(SCM) 등으로 확대되고, 재택, 클라우드 등 변화된 환경으로 확대 발전되리라 전망할 수 있습니다.

[2022년 5대 위협 전망, EQST 2022 보안 위협 전망 보고서]

(3) 개별 보안 솔루션 사용의 한계

보안 솔루션에서 많은 알람이 발생되지만 크게 유용하지 않습니다. 추상화 레벨이 (너무) 높거나 단편적 정보만을 제공하여 실제 대응으로 연결하기에 한계가 있습니다. 육하원칙에 따라 기술되거나 위협 인텔리전스(Cyber Threat Intelligence) 등의 추가 정보를 함께 제공하는 경우 빠른 의사결정에 도움이 됩니다. (최근의 EDR, NDR 등은 이러한 정보를 함께 제공합니다.) 인적 자원 역시 충분치 않습니다. 정책(Policy)을 수립하거나 차단(Prevention) 등의 실제 대응을 위하여 추가적인 분석이 필요한 경우도 있습니다. 어느 경우에나 다양한 알람을 보고, 해석하고 판단하여 대응하기에는 많은 경험이 필요합니다. 그리고 이러한 보안 관리자는 극히 드뭅니다. 단위 보안 솔루션의 한계극복을 위한 접근이 필요합니다.

결국 XDR의 궁극적인 목적은‘협업을 통해 전체적인 위협 대응 역량을 높이는데’ 있다고 볼 수 있습니다. 이 글은 현업에서 근무하는 보안담당자들에게 XDR의 현실적인 이해를 돕기 위해 작성되었습니다.

2 장 XDR(eXtended Detection & Response)

1.XDR의 정의 (XDR을 어떻게 이해해야 하나)

가. ‘X’에 대한 다양한 시각

소포스(SOPHOS)는 ‘XDR – A Beginner’s Guide’에서 X에 대한 다양한 해석을 소개합니다. 첫째, 확장된 의미로의‘X(extended)’입니다. 가장 일반적인 해석으로 정보 수집의 대상을 단말(endpoint), 서버를 넘어 네트워크, 클라우드로까지 확장하는 개념입니다. Firewall, VPN, email 등이 포함될 수 있습니다. 주로 하나의 벤더가 자사의 다양한 보안 솔루션을 통합하려는 방법으로 사용됩니다. ‘네이티브 XDR(Native XDR)’이라고도 부릅니다. 또 하나는 연동에 가까운 의미로의‘X(cross)’입니다. 데이터 수집 확대의 범위는 동일하나 서로 다른 벤더의 보안 솔루션을 연동하기 위한 방법으로 언급됩니다. 단위 보안 솔루션의 사일로(Silo)화를 예방할 수 있으며‘오픈 XDR(Open XDR)’이라고도 부릅니다. 다양한 API의 활용이 필수적입니다. 마지막은 수학적 변수(variable)로의‘X’입니다. 함수 F(X)를 연상할 수 있습니다. 특정 데이터의 수집 및 입력으로 의미 있는 결과를 도출할 수 있는 레버러지(leverage)의 의미로 사용됩니다.

나. XDR의 확장된 데이터 수집

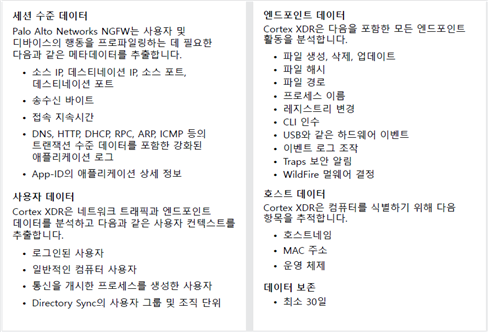

X의 의미를 떠나 더 많은 데이터를 수집, 분석하여 위협을 탐지하고 대응을 자동화하려는 XDR의 목적은 동일합니다. 그리고 이를 위해 대량의 데이터 수집 및 분석을 위한 클라우드, 탐지 및 대응을 위한 인공지능/머신러닝 등의 기술이 필수적으로 언급됩니다. 그럼 구체적으로 어떠한 데이터를 수집한다는(하겠다는) 것일까요? 팔로알토 네트웍스(Palo Alto Networks)의 ‘CORTEX XDR’보고서를 통해 확장된 데이터의 구체적인 사례를 확인할 수 있습니다. 팔로알토 네트웍스는 차세대 방화벽(NGFW) 및 가상화 방화벽(VM-Series), 단말 보안(Trap) 및 SASE(Secure Access, Service Edge) 플랫폼인 Prisma Access까지 자사 제품을 대상으로 하는(Native) 단말, 네트워크, 애플리케이션에 이르는 방대한 데이터를 수집하고 분석합니다.

[Cortex XDR에서 수집/검사하는 데이터, Cortex XDR 백서]

다. XDR을 통한 보안 역량 향상

XDR은 구체적으로 어떻게 대응역량을 강화시키고 보안 운영자의 생산성을 높일 수 있을까요? 이 물음에 대하여 가트너(Gartner)는‘Market Guide for Extended Detection and Response’에서 XDR 도입에 따른 효과(Value)를 언급하면서 보안 운영능력과 생산성 향상 부분에서의 구체적인 효과를 설명하고 있습니다.

(1) 보안 운영능력(Security Operations Capability)

- XDR 구성요소 간에, 위협인텔리전스를 공유하여 신속한 위협 대응

- 외부 위협 인텔리전스를 다수의 구성요소에서 활용, 탐지 역량 제고

- 다수의 약한 신호(weak signal)를 감지/통합하여 위협의 징후 포착

- 상관관계 분석 및 자동대응 등을 통해 놓치는 알람의 수 감소

- 신속 정확한 분류를 위한 관련 데이터의 선택적 통합

- 대응 우선순위를 위한 가중치(weighted guidance) 및 통합 관리 설정

(2) 보안 운용인력 생산성(Operational Security Staff Productivity)

- 다수의 보안 경고를 (수동)조사 가능한 수준으로 경감

- 빠른 경고 해결을 위한 통합된 사고대응(Incident Response)방안 적용

- 단말, 네트워크 등 대응(response) 지점의 확대

- 반복되는 태스크에 대한 통합 및 자동화된 처리(대응)

- 개별 XDR 구성요소에 대한 높은 관리 및 대응 역량(경험) 요구 감소

- MITRE ATT&CK 등 정확하고 즉시 적용 가능한 공격 탐지 역량 보유

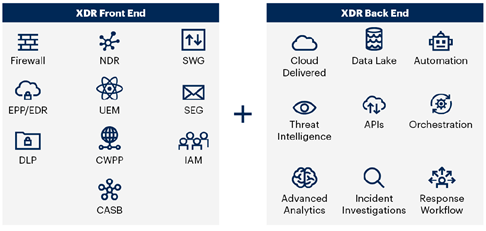

라. XDR 구성요소 (XDR Components)

가트너(Gartner)는 위의 보고서에서 XDR의 구성요소를 크게 프론트엔드와 백엔드, 두 가지로 구분하고 있습니다. 보안 벤더의 XDR 구성 역시 크게 다르지 않습니다. 정보수집 대상과 대응을 위한 보안 솔루션 다수가 프론트엔드에 해당됩니다. 솔루션의 제한은 없습니다. 그러나 탐지와 대응에 중점을 두고 협업을 통해 역량을 고도화 할 수 있어야 합니다. 백엔드는 정보수집 방법과 분석을 위한 클라우드, 인공지능(ML), 통합과 자동화 기술 등으로 구성됩니다. 프론트엔드 솔루션을 위한 데이터 통합, 연동 API 제공, 통합 정책관리 등의 기능이 요구됩니다.

[XDR Overview, Market Guide for Extended Detection & Response, Gartner]

마. XDR과 유사 솔루션과의 차이

가트너(Gartner)는 XDR을 ‘데이터를 자동으로 수집하고 상호 연결하는 통합 보안 사고 감지 및 대응 플랫폼’이라고 정의합니다. 유사하게 데이터를 수집, 저장하고 분석하여 대응하는 솔루션은 많습니다. EDR(Endpoint Detection & Response)과 SIEM(Security Information & Event Management), SOAR(Security Orchestration, Automation and Response) 등이 대표적입니다. 가장 큰 차이는 보안관점의 결과입니다. 운영중인 SIEM 과 SOAR를 통해 위협탐지와 운영(대응)효율을 높이지 못했다면 XDR은 대안이 될 수 있습니다. 또한 효과를 높이기 위해 (모든) 개별솔루션을 도입/운영할 수 있는 여건이 되지 못하는 경우에도 대안이 될 수 있습니다.

(1) XDR 과 EDR, 그리고 EPP(Endpoint Protection Platform)

위협 대응의 범위와 대응 수준으로 EPP, EDR, XDR을 고려해 볼 수 있습니다. EPP는 단말의 위협을 탐지하고 대응하기 위해 안티바이러스(AV), 데이터 암호화, 침입 방지(IPS) 등의 보호 기술이 통합된 제품이라고 볼 수 있습니다. 위협에 대한 차단(Prevention)이 주목적 입니다. EDR은 여기에서 더 나아갑니다. 단말의 행위를 (모두) 수집하여 분석하고 알려지지 않은(Unknown) 위협도 탐지/대응 가능합니다. EPP 이후의 위협에 대한 탐지와 대응(Detection & Response)이 주목적입니다. XDR은 위협탐지와 대응의 범위를 더욱 확대 합니다.

(2) XDR 과 SIEM(Security Information and Event Management)

결론적으로 어떠한 규정(법)에 의해 다양한 로그를 통합해야 하거나 (일정기간)보관해야 한다면 SIEM이 더 적합할 수 있습니다. SIEM은 기업 전체의 거의 모든 소스에서 사용 가능한 로그 및 이벤트 데이터를 수집하고 이를 가공하여 광범위하게 활용할 수 있습니다. 보안과 위협 대응을 위해서 거버넌스 및 규정 준수, UEBA(User and Entity Behavior Analysis) 등의 휴리스틱 위협탐지, IOC(Indicator of Compromise) 등을 이용한 위협헌팅(Threat Hunting) 등을 지원합니다. 그러나 이를 위해서는 많은 조정과 노력이 필요합니다. 또한, 다수의 SIEM은 여전히 수동분석 기능만을 지원합니다. 보안에 특화된 요구사항을 만족하기 위해서는 XDR이 보다 적합하다고 볼 수 있습니다.

(3) XDR Vs SOAR(Security Orchestration & Automated Response)

SOAR는 에코시스템 내에 존재하는 다양한 보안솔루션을 API(Application Programming Interface)로 연결하여 효과적으로 운영하기 위해 다단계 지침(Multi-stage playbook)의 작성을 지원하고 자동화된 적용을 지원하는 체계입니다. 이런 이유로 SOAR의 구축은 매우 비싸고 복잡하며, 운영에는 잘 훈련된 보안운영팀(SOC)이 필수적입니다. 반면 대응 관점에서의 XDR은 경량화된 SOAR(SOAR-lite) 라고 볼 수 있습니다. XDR은 보안에 특화된 자동화된 대응을 제공하며 간단하며 직관적인 제로코드(Zero Code) 플랫폼이라고 볼 수 있습니다.

지금까지 XDR이 등장하게 된 이유와 XDR이 제공하는 효과 등에 대해서 알아 보았습니다.

다음에는 상용화된 XDR 솔루션의 소개를 통해 구체적인 구현의 사례를 확인하고 도입시 고려사항 등에 대해서 알아보겠습니다.

지니언스 뉴스레터를 구독하시면 매달 새로운 보안 컨텐츠를 보내드립니다!